«Сетевая безопасность» — это широкое понятие, которое описывает защиту доступности, конфиденциальности и целостности всех вычислительных ресурсов от атак и сбоев. Для обеспечения безопасности сети применяются средства защиты от вредоносных программ, межсетевые экраны, системы предотвращения вторжений, технологии предотвращения утечки данных и др.

Типы безопасности сети

Для обеспечения безопасности в сеть добавляются специальные средства защиты. Их совершенствовали на протяжении многих лет и будут продолжать улучшать, ведь мы все больше узнаем, как нужно защищать сеть, а злоумышленники постоянно осваивают новые способы атак.

Чтобы применить для защиты самые лучшие средства, необходимо сначала узнать про уязвимости сети и текущий ландшафт угроз. Также важно понять, какие имеются типы защитных средств, чтобы правильно выбрать вендоров, решения и конфигурации для своей сети.

Ландшафт угроз

Угрозы — потенциальная возможность нарушить конфиденциальность, доступность и целостность ресурсов. Угрозы могут касаться несанкционированного раскрытия чувствительных данных, несанкционированной модификации информации, а также отказа в обслуживании.

5 правил безопасности: как директору стать управляющим ИП

Ландшафт угроз состоит из доступной информации об угрозах, злоумышленниках и векторе угроз, который позволяет осуществить атаку. Злоумышленник — это человек или группировка, которые намереваются причинить ущерб, используя существующие угрозы.

Например, при краже ноутбука злоумышленником является вор. Вектор угрозы — это направление атаки, например, незапертая дверь или ноутбук, не закрепленный на столе.

Уязвимости

Угроза может реализоваться только в том случае, если в системе безопасности имеется уязвимость, которую можно эксплуатировать. Уязвимость — это слабое место или недостаток средств защиты, которую злоумышленники могут использовать для нарушения политик безопасности.

Продолжим пояснение на примере ноутбука: небольшой вес и портативность — характеристики, которые привлекают многих покупателей. Но эти же характеристики облегчают его кражу. Средства обеспечения безопасности, такие как запирающиеся двери и тросовые замки, затрудняют действия злоумышленника и снижают вероятность кражи, что уменьшает общий риск.

Предотвращение, обнаружение, реагирование

Конфиденциальность, целостность и доступность — основная триада информационной безопасности (Confidentiality, Integrity, and Availability, CIA), которая определяет цель процесса обеспечения ИБ. В этом процессе задействовано множество стратегий и действий, которые входят в один из трех этапов: предотвращение, обнаружение и реагирование.

Основные элементы этапа предотвращения, которые реализуются с применением точно задокументированной политики:

- определение того, что нужно защищать;

- распределение обязанностей;

- подготовка процедур выполнения;

- разработка детального плана действий;

- создание программы знакомства всех сотрудников с мерами обеспечения безопасности;

- создание системы контроля за доступом и использованием сотрудниками ресурсов организации.

Обнаружение подразумевает мониторинг и журналирование активности в системе. В случае возникновения компрометации или вредоносной активности системы обнаружения должны уведомить об этом ответственное лицо/лица. Процесс обнаружения имеет смысл только тогда, когда за ним следует своевременное, запланированное реагирование.

Опасно быть индивидуальным предпринимателем. Чем ООО лучше ИП. Риски и безопасность

Реагирование — это тщательно спланированная коррекция после инцидента, которая включает в себя блокирование текущей атаки, обновление системы с помощью нового пакета исправлений или изменение конфигурации межсетевого экрана.

Основы безопасности сети

Важно понимать основные концепции сетевой безопасности. Если вы не имеете представления, что такое уязвимость и кто такие злоумышленники, вы не сумеете правильно выбрать средства защиты от них. Например, вам не придет в голову, что личность пользователя нужно проверить перед тем, как предоставить ему доступ к системе. Чтобы выбрать подходящего вам вендора и решение, нужно иметь основные познания о безопасности.

Контроль доступа

Контроль доступа — это тип контроля безопасности, с которым знаком практически каждый. Большинству людей приходится пользоваться паролем для входа в систему. Пароль может потребоваться для доступа к сети, приложению или файлу. В среднем у пользователя бывает, как минимум, 10 паролей.

Контроль доступа выполняется в четыре этапа: идентификация, аутентификация, авторизация и учет (IAAA). Идентификация — процесс распознавания пользователя по его уникальному идентификатору, например по имени пользователя.

Аутентификация — проверка подлинности по учетным данным. Например, система может проверить подлинность пользователя, сравнивая введенный им пароль с учетными данными, хранящимися в БД. Для аутентификации также могут использоваться, например, удостоверение личности или одноразовый пароль. После проверки пользователя системой выполняется авторизация — предоставление разрешения на доступ.

Заключительная часть, учет, предназначена для отслеживания пользователей, получивших права доступа, чтобы выявлять неправомерные действия в системе. Сегодня долговременные пароли — не единственный вариант. Существует другие опции: одноразовые пароли, сгенерированные с помощь аппаратных или программных средств, смарт-карты и биометрические данные. Нужно тщательно выбирать, какой вариант лучше подойдет для каждого сетевого ресурса.

Сегментация сети

Сегментация сети — это разделение сети на более мелкие, логически обособленные части для того, чтобы добавить между ними защитные средства. В результате повышается уровень производительности и безопасности. Использование виртуальных сетей VLAN — это распространенный метод сегментации сети, как в локальной, так и в облачной инфраструктуре. Когда речь идет об облачных технологиях, используется термин «виртуальное частное облако (VPC)».

Защита периметра

Традиционная сеть в физическом дата-центре имела четко очерченный периметр. Он проходил там, где внутренние сети дата-центра соединялись с внешними сетями. В настоящее время понятие периметра размывается, но мы по-прежнему используем для его защиты такие технологии, как:

межсетевые экраны, а также системы обнаружения и предотвращения вторжений Когда вы «выстраиваете» периметр, необходимо решить, какие данные, голосовая и видеоинформация могут проходить через него. В зависимости от типа трафика будут соответствующим образом настраиваться механизмы контроля.

Шифрование

Шифрование обеспечивает конфиденциальность и целостность данных при передаче или хранении. Данные преобразуются в нечитаемую форму с помощью ключа шифрования. Существует два основных типа шифрования — симметричное и асимметричное.

Симметричное шифрование использовали еще древние египтяне. И хотя с тех пор алгоритмы шифрования стали гораздо сложнее, мы применяем ту же концепцию. Например, для обеспечения конфиденциальности сессии интернет-банкинга можно применить симметричное шифрование. Для гарантии подлинности веб-сайта банка можно использовать ассиметричное шифрование, чтобы безопасно обменяться ключами для симметричного шифрования этой сессии.

Хеширование — трансформация произвольного массива данных по определенному алгоритму в строку фиксированной длины, состоящую из случайных символов. Обычно хеш-значение короче исходных данных. Оно служит ключом для обеспечения целостности исходного сообщения или данных.

Алгоритмы хеширования — один из способов проверки целостности данных. Применять их так же просто, как вам прочесть это предложение. Откуда вы знаете, что прочли именно то, что было напечатано? Вдруг предложение изменили случайно или намеренно?

Хеш-функции используются для подтверждения того, что буквы (или биты) не заменили случайно. Если же хеш защищен шифрованием, можно быть уверенным, что текст не изменил злоумышленник. Хеширование широко применяется для безопасного хранения паролей, защиты файлов и обеспечения целостности сообщений.

Средства защиты сети

Основные элементы, которые способствуют обеспечению многоуровневой защиты сети — это люди, операции и технологии. После выявления и оценки уровня рисков в вашей компании, вы можете определить, что потребуется для обеспечения безопасности сети. Сюда входят: тип технологии, которую необходимо использовать для обеспечения безопасности периметра; реагирование на оповещения, которые генерируют межсетевые экраны; обнаружение и предотвращение вторжений, а также журналы событий. Начнем с межсетевых экранов.

Межсетевые экраны

Межсетевые экраны (МСЭ) — традиционное защитное средство. Их стали применять для сетей и оконечных систем более 25 лет назад. Одна из основных функций МСЭ — фильтрация трафика. МСЭ пропускает или блокирует конкретный трафик. Одним из первых МСЭ, который отфильтровал нежелательный трафик, был пакетный фильтр.

Вендоры разработали много различных способов анализа и автоматической классификации трафика, что привело к появлению разных вариаций МСЭ, например, первых пакетных фильтров, МСЭ следующего поколения и облачных МСЭ.

Системы обнаружения и предотвращения вторжений (IPS/IDS)

В отличие от функции фильтрации пакетов МСЭ, система обнаружения и предотвращения вторжений ведет мониторинг сети на наличие вредоносных действий, регистрирует подозрительные действия и сообщает о них, а также реагирует на инциденты сетевой безопасности и потенциальные угрозы. МСЭ пропускает желательный трафик, а остальной блокирует.

Система обнаружения вторжений (IDS) ищет трафик, которого быть не должно. Она сфокусирована на поиске трафика от злоумышленников. По мере развития технологии кто-то обязательно должен был задаться вопросом: «Если мы знаем, что трафик исходит от хакера, почему мы просто регистрируем его в журнале событий? Почему бы не избавиться от такого трафика сразу после обнаружения?» В результате развития технологий появились системы предотвращения вторжений (IPS).

Система IPS создана для действий. Когда она понимает, что проходящий трафик исходит от злоумышленника, она уничтожает этот трафик. В идеале это отличный план. Но на деле эти системы сложно правильно настроить. При неверной настройке они даже могут действовать наоборот: пропускать вредоносный трафик и отсекать нормальный.

Поэтому большинство компаний останавливаются на системе обнаружения вторжений и журналировании, а также полагаются на систему управления событиями безопасности (SIEM) и команду реагирования на инциденты.

Виртуальная частная сеть

Виртуальная частная сеть (VPN) защищает конфиденциальность данных, проходящих по вашей сети. В основном это достигается с помощью шифрования, хотя также используется аутентификация. Существует три варианта VPN-шифрования, особенно для приложений, которые пользователи используют в своих ноутбуках или телефонах для удаленного подключения к офису. Это IPSec, SSL/TLS и SSH. Эти протоколы также находят и другое применение.

IPSec — это набор протоколов шифрования, который подходит практически для любого сценария, поскольку он реализуется на 3-м уровне модели OSI («Взаимосвязь открытых систем»), принятой в качестве стандарта ISO/IEC 7498. 3 уровень — это сетевой уровень, по которому данные, голосовая и видеоинформация передаются в нужное место назначения в сети. Таким образом, применение IPSec обеспечит конфиденциальность ваших данных, которые будут доставляться к месту назначения в зашифрованном формате. Кроме VPN-соединений, этот протокол часто применяется для статических соединений «точка-точка» между площадками компании.

Протокол TLS (Transport Layer Security) основан на протоколе SSL (Secure Sockets Layer). Он мог бы называться SSL 4.0, но в 1999 году право собственности на него перешло от компании Netscape к IETF (Internet Engineering Task Force), и он был переименован. TLS предлагает возможность шифрования как для VPN, так и для любого веб-соединения. Это может быть соединение через браузер с банком, Amazon или с любым другим сайтом, перед URL-адресом которого вы видите значок замка, что означает «соединение защищено».

Протокол SSH (Secure SHell, «защищенная оболочка») в первую очередь предназначен для безопасного удаленного доступа к компьютерам. Также его часто используют сетевые администраторы для удаленного управления серверами, маршрутизаторами и коммутаторами. С помощью SSH можно выполнять мониторинг и конфигурирование.

Технические средства защиты авторских прав

Если у вашей компании есть контент, книги, руководства и т. д., которыми вы хотите поделиться с клиентом, но при этом контролировать их использование, то вам потребуются технические средства защиты авторских прав (ТСЗАП). Программы ТСЗАП знакомы большинству людей, использующих компьютер.

Если вы пользовались стриминговыми сервисами Netflix или Amazon для просмотра фильмов или слушали музыку на Spotify или iTunes, вы сталкивались с ТСЗАП. Вы можете читать электронную книгу на Kindle, но не можете поделиться этой книгой с кем-либо. Тех. средства защиты авторских прав приложения Kindle обычно не позволяют этого, хотя бывают исключения в зависимости от прав на книгу.

Предотвращение утечки данных

Система предотвращения утечки данных (DLP) — именно то решение, которое необходимо компании, чтобы не допустить отправку электронных писем, содержащих чувствительную информацию, например, номер кредитной карты, постороннему лицу.

Инструменты DLP отслеживают трафик, который не должен выходить за пределы компании, чтобы не произошло утечки, и останавливают такую передачу. По крайней мере, в идеале. Систему DLP сложно правильно настроить, но к этому следует стремиться, чтобы защитить вашу компанию от случайных утечек данных.

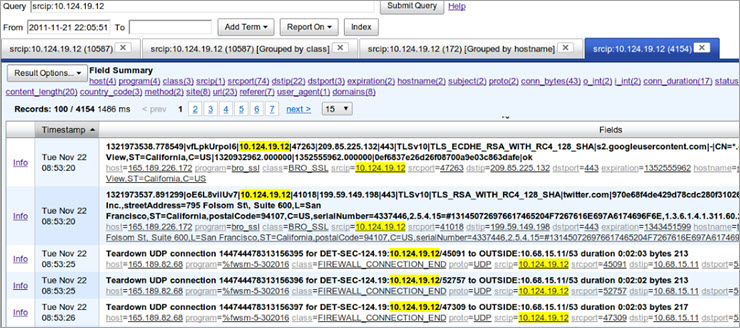

Журналы событий, мониторинг и системы SIEM

Самый важный метод обеспечения безопасности, который необходим любой организации — это мониторинг. Очень важно следить за атаками, угрозами, утечкой данных, злоумышленниками и т. д. В сфере безопасности следует исходить из предположений, что ресурсы компании будут пытаться взломать, и что пользователи будут допускать ошибки. Затем необходимо следить за атаками и готовиться к ответным действиям. Одна из самых больших проблем среднего бизнеса заключается в том, что в компании даже не знают, что ее атакуют.

Требуются устройства для регистрации событий, чтобы вы были в курсе, что уже произошло и что сейчас происходит в вашей сети. После регистрации событий записи следует отправить на центральный syslog-сервер для анализа.

Технология анализа называется Security Information Event Manager (SIEM). Задачей SIEM-системы является корреляция событий и поиск индикаторов компрометации (IoC). Если IoC обнаружен, аналитик должен рассмотреть событие и определить, необходимо ли предпринять какие-то действия, например, для прекращения атаки или восстановления систем после атаки.

Источник: www.trendmicro.com

Что такое ип безопасность

Обеспечение безопасности сети требует постоянной работы и пристального внимания к деталям. Пока «в Багдаде все спокойно», эта работа заключается в предсказании возможных действий злоумышленников, планировании мер защиты и постоянном обучении пользователей. Если же вторжение состоялось, то администратор безопасности должен обнаружить брешь в системе защиты, ее причину и метод вторжения

Формируя политику обеспечения безопасности, администратор прежде всего проводит инвентаризацию ресурсов, защита которых планируется; идентифицирует пользователей, которым требуется доступ к каждому из этих ресурсов, и выясняет наиболее вероятные источники опасности для каждого из этих ресурсов. Имея эту информацию, можно приступать к построению политики обеспечения безопасности, которую пользователи будут обязаны выполнять.

Политика обеспечения безопасности — это не обычные правила, которые и так всем понятны. Она должна быть представлена в форме серьезного печатного документа. А чтобы постоянно напоминать пользователям о важности обеспечения безопасности, можно разослать копии этого документа по всему офису, чтобы эти правила всегда были перед глазами сотрудников.

Хорошая политика обеспечения безопасности включает несколько элементов, в том числе следующие:

- Оценка риска. Что именно мы защищаем и от кого? Нужно идентифицировать ценности, находящиеся в сети, и возможные источники проблем.

- Ответственность. Необходимо указать ответственных за принятие тех или иных мер по обеспечению безопасности, начиная от утверждения новых учетных записей и заканчивая расследованием нарушений.

- Правила использования сетевых ресурсов. В политике должно быть прямо сказано, что пользователи не имеют права употреблять информацию не по назначению, использовать сеть в личных целях, а также намеренно причинять ущерб сети или размещенной в ней информации.

- Юридические аспекты. Необходимо проконсультироваться с юристом и выяснить все вопросы, которые могут иметь отношение к хранящейся или генерируемой в сети информации, и включить эти сведения в документы по обеспечению безопасности.

- Процедуры по восстановлению системы защиты. Следует указать, что должно быть сделано в случае нарушения системы защиты и какие действия будут предприняты против тех, кто стал причиной такого нарушения.

Классификация вторжений

Список ресурсов, которые обычно являются целями вторжений, можно найти в документе RFC 1244.

Все вторжения можно разделить на пять классов, в зависимости от того что является их целью.

- Аппаратные средства — рабочие станции и серверы, принтеры, дисковые накопители и сетевые кабели, а также такие межсетевые устройства, как мосты, маршрутизаторы и коммутаторы.

- Программное обеспечение. Любое программное обеспечение, работающее на любом компьютере в сети, является потенциальной «дверью» для злоумышленника. Это могут быть программы, купленные у внешних разработчиков и программное обеспечение для внутреннего использования, созданное собственным отделом программистов. Именно поэтому операционные системы нуждаются в регулярной установке патчей.

- Информация. Наиболее значительной ценностью, конечно же, являются данные, которые создаются или используются в сети. Программное обеспечение и операционные системы можно переустановить — а если подвергнутся разглашению важные данные, такие как списки клиентов, сведения о продажах или корпоративные секреты, то ущерб бизнесу может быть значительным.

- Люди. В «группу риска» входят все пользователи, имеющие доступ к сети или к любому подключенному к ней устройству.

- Документы. Об этом очень важном для хакеров ресурсе часто забывают. Пароли записываются на бумажках; отчеты, содержащие конфиденциальную информацию, распечатываются, а потом все это часто выбрасывается в мусорную корзину. Лучше измельчить эти бумаги на мелкие кусочки или сделать их нечитаемыми другим способом — и только потом выбросить.

Одной из величайших угроз компьютерной безопасности являются заметки-«липучки». Вспомните, сколько раз вам приходилось видеть такие липучки с именем пользователя и паролем, приклеенные сбоку монитора?

Хорошая политика обеспечения безопасности, понятная всем пользователям,- это нечто гораздо большее, чем просто средство предотвращения некоторых возможных проблем. Хорошей практикой является процедура регулярного повторного ознакомления пользователей с этой политикой, наравне с инструктажем по техника безопасности на рабочем месте. Это не должно быть пустой формальностью. Важно, чтобы пользователи сознавали, какую ответственность они берут на себя одновременно с правом доступа к корпоративной компьютерной сети.

Физическая безопасность

Предотвращение неавторизованного доступа к сетевым ресурсам означает, прежде всего, невозможность физического доступа к компонентам сети — рабочим станциям, серверам, сетевым кабелям и устройствам, и т.п. Когда сетевое соединение выходит за пределы вашей зоны влияния, например в точке подключения к внешнему провайдеру интернета, то контроль за физическими аспектами сети, разумеется, теряется — и остается полагаться на другие методы, такие как шифрование и туннелирование. Но оборудование в помещении компании должно находиться под пристальным наблюдением.

Как бы глупо это ни звучало, но от несанкционированного доступа часто спасает простой дверной замок. Серверы, на которых хранятся важные или уязвимые данные, не должны стоять открыто на столе или в незапертой комнате, куда может зайти кто угодно. Аналогичным образом должны защищаться маршрутизаторы, концентраторы, коммутаторы и другие устройства.

Комнаты с компьютерами должны закрываться на замок или находиться под круглосуточным наблюдением. Если кто-то из сотрудников компании работает круглосуточно, то это комнату закрывать не обязательно — но только в том случае, если персонал не дежурит по одному. В идеале доступ в подобные помещения должен контролироваться, например, путем регистрации в журнале.

Резервные носители, такие как ленты или перезаписываемые компакт-диски, должны быть защищены так же, как и исходные данные. Недопустимо хранить резервные копии на сервере или рабочей станции, оставлять картриджи и CD на столе или в незапертом ящике.

Утилизация старых компьютеров

При обновлении сети и установке новых рабочих станций и серверов старое, ненужное оборудование часто передают сотрудникам компании или другим организациям, например школам. В политике обеспечения безопасности должно быть правило, согласно которому со всех жестких дисков, подлежащих списанию, должны быть удалены данные, а при необходимости — заново установлена легальная копия операционной системы. Там же должна быть описана процедура утилизации использованных дискет, компакт-дисков и картриджей с резервными копиями. При малейшем подозрении, что на них могла сохраниться важная информация, которую можно восстановить, лучше сначала разбить эти носители и только потом выбросить. Хорошим средством уничтожения информации с таких носителей является магнитное устройство «тотального» стирания.

Программный доступ

Кроме физического, следует ограничить и программный доступ к сети. И все равно, независимо от того насколько хорошо налажен контроль доступа, всегда найдется человек, который нарушит эту защиту. Поэтому необходимо иметь возможность проследить сетевые события и определить по ним, не пытался ли кто-то вторгнуться в сеть и насколько это удалось.

Существует несколько типовых механизмов управления доступом к сети:

- пользовательские учетные записи и пароли;

- физические идентификаторы;

- защита ресурсов.

Во многих операционных системах важной частью этой схемы является концепция владения ресурсами. Например, в OpenVMS и Windows 2000/Server 2003 отслеживаются пользователи, создающие ресурсы (такие как файлы). Владельцы таких ресурсов имеют право изменять режим защиты файла и предоставлять другим пользователям полномочия, необходимые для работы с этим файлом. То же самое, хотя и в меньшей степени, можно сказать об операционных системах Unix/Linux.7

Идентификация пользователей

Если в сети не хранятся сверхсекретные данные, то для доступа к ресурсам обычно достаточно логина и пароля. Управление такими системами обычно не представляет сложностей. В Windows 2000/XP и Server 2003 можно создавать обособленные защищенные зоны управления — домены.

Сетевой администратор может предоставить пользователям домена права доступа к ресурсам любого компьютера, будь то сервер или рабочая станция. Кроме того, при сотрудничестве администраторов между доменами могут быть установлены доверительные отношения, в результате чего пользователи получат доступ к сетевым ресурсам другого домена по той же учетной записи и паролю. В Windows 2000 и более поздних версиях для разграничения доступа к важным ресурсам могут применяться групповые политики.

В Novell NetWare для этого применяется служба Novel Directory Services, которая предоставляет пользователю регистрационное сетевое имя. Каждый пользователь представляется в каталоге объектом User, в свойствах которого содержится информация о его паролях и соединениях.

В операционных системах Unix концепция домена отсутствует. Вместо этого каждый хост Unix содержит файл паролей, где хранится информация о каждом пользователе, включая шифрованный пароль. Для доступа к ресурсам других сетевых хостов пользователь Unix должен либо зарегистрироваться на этом компьютере, либо использовать прокси. Утилиты TCP/IP, такие как FTP и Telnet, часто пересылают пароли пользователей по сети открытым текстом и поэтому являются легкой добычей для хакера.

В Unix для выполнения обычных сетевых операций, таких как копирование или печать файлов, или регистрация на удаленной системе, используются утилиты удаленной работы, обычно называемые r-командами (их имена начинаются буквой r). Такие утилиты очень полезны в сетевой среде, где один пользователь работает на нескольких компьютерах, но часто вызывают проблемы с безопасностью: ведь для выполнения команды на удаленном хосте пользователю достаточно иметь действительную для этого хоста учетную запись.

Вместо пароля право доступа определяется записью в файле /etc/hosts.equiv или.rhosts. Удаленный компьютер доверяет компьютеру, на котором пользователь выполняет r-команду, если находит в одном из этих файлов соответствующую запись.

Каждая запись файла /etc/hosts.equiv содержит имя хоста и имя пользователя и позволяет идентифицировать пользователей и хосты, которым разрешено выполнять соответствующие команды. Поэтому ввода пароля не требуется. Считается, если пользователь зарегистрировался на удаленном хосте, то он уже прошел аутентификацию. Файл.rhosts работает подобным образом, но находится в домашнем каталоге пользователя. Удаленные пользователи, указанные в этом файле, могут выполнять действия на основании своих учетных записей.

Несмотря на то, что в большинстве операционных систем Unix и Linux сохранились базовые r-команды, теперь у них появилась альтернатива — утилиты защитной оболочки (Secure Shell, SSH), обеспечивающие передачу данных подобно r-командам, но с аутентификацией и шифрованием. Более подробные сведения о SSH можно получить по адресу, а бесплатные версии SSH-утилит — на веб-сайте.

Все это очень напоминает механизм доверительных отношений Windows NT/2000/Server 2003/XP — но все же это разные механизмы. Злоумышленник легко может выдать себя за удаленный узел и получить доступ к системе Unix/Linux посредством r-команд.

Системные демоны и службы

Фоновые процессы, выполняющие различные функции на серверах Windows, называются службами. В операционных системах Unix также есть аналогичные фоновые процессы, называемые демонами. И те, и другие процессы являются фоновыми — не требуют взаимодействия с клавиатурой и выполняются на компьютере, ожидающем запуска некоторой функции. Иногда они могут стать причиной нарушения системы защиты.

Следует ознакомиться с фоновыми процессами, выполняемыми на всех серверах сети, и отключить лишние. Например, в системах Unix есть много фоновых демонов, связанных с набором протоколов TCP/IP. На одних компьютерах они, нужны, на других же используются, в лучшем случае, только некоторые из них. Ниже перечислены некоторые демоны, которые нередко можно отключить.

Службы TCP/IP, которые иногда можно отключить

- uucp — копирование с одного компьютера Unix на другой

- finger — получение информации о пользователях

- tftp — простейший протокол передачи файлов (Trivial File Transfer Protocol)

- talk — возможность обмена данными по сети между пользователями

- bootp — предоставление клиентам информации о сети

- systat — получение информации о системе

- netstat — получение информации о сети, такой как текущие соединения

- rusersd — получение информации о пользователях, зарегистрированных в данный момент

- rexd — удаление работающей утилиты

Например, служба tftp является упрощенным вариантом FTP. Она компактна и обычно легко реализуется в виде перепрограммируемого ПЗУ. Поэтому эта служба полезна в некоторых устройствах, требующих загрузки операционной системы с хоста. Однако следует учесть, что, в отличие от FTP, служба tftp не имеет доступа к механизмам управления и, таким образом, имя пользователя и пароль для нее неприменимы. А поскольку аутентификации нет, то отсутствие правильной настройки — например, разрешения использования только в определенных целях — может привести к серьезным нарушениям системы защиты.

На серверах Windows есть две утилиты из состава Resource Kit, которые позволяют установить и запустить в режиме службы практически любую программу или пакетный файл. Это INSTRV.EXE, которая применяется для установки исполняемых программ, и SRVANY.EXE, которую можно использовать для превращения в службу других файлов. На сервере, где часто регистрируется несколько пользователей, можно внести в план регулярного обслуживания просмотр работающих служб и отключение или удаление тех из них, которые не были установлены при исходной установке операционной системы или не поставляются с продуктами, установленными на данном компьютере. Для этого нужно регулярно проводить инвентаризацию всего, что работает на каждом сервере. Информация, полученная в результате такой инвентаризации, может использоваться и в других целях — например, при переустановке сервера после аварии (см. инвентаризация).

Образец политики корпоративной безопасности

Цель: гарантировать использование по назначению компьютеров и телекоммуникационных ресурсов Компании ее сотрудниками, независимыми подрядчиками и другими пользователями. Все пользователи компьютеров обязаны использовать компьютерные ресурсы квалифицированно, эффективно, придерживаясь норм этики и соблюдая законы.

Следующая политика, ее правила и условия касаются всех пользователей компьютерных и телекоммуникационных ресурсов и служб компании, где бы эти пользователи ни находились. Нарушения этой политики влечет за собой дисциплинарные воздействия, вплоть до увольнения и/или возбуждения уголовного дела.

Данная политика может периодически изменяться и пересматриваться по мере необходимости.

- Руководство компании имеет право, но не обязано проверять любой или все аспекты компьютерной системы, в том числе электронную почту, с целью гарантировать соблюдение данной политики. Компьютеры и бюджеты предоставляются сотрудникам Компании с целью помочь им более эффективно выполнять свою работу.

- Компьютерная и телекоммуникационная системы принадлежат Компании и могут использоваться только в рабочих целях. Сотрудники Компании не должны рассчитывать на конфиденциальность информации, которую они создают, посылают или получают с помощью принадлежащих Компании компьютеров и телекоммуникационных ресурсов.

- Пользователям компьютеров следует руководствоваться перечисленными ниже мерами предосторожности в отношении всех компьютерных и телекоммуникационных ресурсов и служб. Компьютерные и телекоммуникационные ресурсы и службы включают в себя (но не ограничиваются) следующее: хост-компьютеры, серверы файлов, рабочие станции, автономные компьютеры, мобильные компьютеры, программное обеспечение, а также внутренние и внешние сети связи (интернет, коммерческие интерактивные службы и системы электронной почты), к которым прямо или косвенно обращаются компьютерные устройства Компании.

- Пользователи должны соблюдать условия всех программных лицензий, авторское право и законы, касающиеся интеллектуальной собственности.

- Неверные, навязчивые, непристойные, клеветнические, оскорбительные, угрожающие или противозаконные материалы запрещается пересылать по электронной почте или с помощью других средств электронной связи, а также отображать и хранить их на компьютерах Компании. Пользователи, заметившие или получившие подобные материалы, должны сразу сообщить об этом инциденте своему руководителю.

- Все, что создано на компьютере, в том числе сообщения электронной почты и другие электронные документы, может быть проанализировано руководством Компании.

- Пользователям не разрешается устанавливать на компьютерах и в сети Компании программное обеспечение без разрешения системного администратора.

- Пользователи не должны пересылать электронную почту другим лицам и организациям без разрешения отправителя.

- Электронная почта от юриста Компании или представляющего ее адвоката должна содержать в колонтитуле каждой страницы сообщение: «Защищено адвокатским правом/без разрешения не пересылать».

- Пользователям запрещается изменять и копировать файлы, принадлежащие другим пользователям, без разрешения владельцев файлов.

- Запрещается использование без предварительного письменного разрешения компьютерных и телекоммуникационных ресурсов и служб Компании для передачи или хранения коммерческих либо личных объявлений, ходатайств, рекламных материалов, а также разрушительных программ (вирусов и/или самовоспроизводящегося кода), политических материалов и любой другой информации, на работу с которой у пользователя нет полномочий или предназначенной для личного использования.

- Пользователь несет ответственность за сохранность своих паролей для входа в систему. Запрещается распечатывать, хранить в сети или передавать другим лицам индивидуальные пароли. Пользователи несут ответственность за все транзакции, которые кто-либо совершит с помощью их пароля.

- Возможность входа в другие компьютерные системы через сеть не дает пользователям права на подключение к этим системам и на использование их без специального разрешения операторов этих систем.

Источник: citforum.ru

IPS/IDS — системы обнаружения и предотвращения вторжений

Сегодня мы расскажем про такие системы, как IPS и IDS. В сетевой инфраструктуре они исполняют роль «полицейских», обнаруживая и предотвращая возможные атаки на серверы.

Эта инструкция — часть курса «Введение в сетевую безопасность».

Смотреть весь курс

Что такое IPS/IDS

IDS расшифровывается как Intrusion Detection System — система обнаружения вторжений. IPS, или Intrusion Prevention System, — система предотвращения вторжений. По сравнению с традиционными средствами защиты — антивирусами, спам-фильтрами, файерволами — IDS/IPS обеспечивают гораздо более высокий уровень защиты сети.

Антивирус анализирует файлы, спам-фильтр анализирует письма, файервол — соединения по IP. IDS/IPS анализируют данные и сетевое поведение. Продолжая аналогию с хранителями правопорядка, файервол, почтовые фильтры и антивирус — это рядовые сотрудники, работающие «в поле», а системы обнаружения и предотвращения вторжений — это старшие по рангу офицеры, которые работают в отделении. Рассмотрим эти системы подробнее.

Архитектура и технология IDS

Принцип работы IDS заключается в определении угроз на основании анализа трафика, но дальнейшие действия остаются за администратором. Системы IDS делят на типы по месту установки и принципу действия.

Виды IDS по месту установки

Два самых распространенных вида IDS по месту установки:

- Network Intrusion Detection System (NIDS),

- Host-based Intrusion Detection System (HIDS).

Первая работает на уровне сети, а вторая — только на уровне отдельно взятого хоста.

Сетевые системы обнаружения вторжения (NIDS)

Технология NIDS дает возможность установить систему в стратегически важных местах сети и анализировать входящий/исходящий трафик всех устройств сети. NIDS анализируют трафик на глубоком уровне, «заглядывая» в каждый пакет с канального уровня до уровня приложений.

NIDS отличается от межсетевого экрана, или файервола. Файервол фиксирует только атаки, поступающие снаружи сети, в то время как NIDS способна обнаружить и внутреннюю угрозу.

Сетевые системы обнаружения вторжений контролируют всю сеть, что позволяет не тратиться на дополнительные решения. Но есть недостаток: NIDS отслеживают весь сетевой трафик, потребляя большое количество ресурсов. Чем больше объем трафика, тем выше потребность в ресурсах CPU и RAM. Это приводит к заметным задержкам обмена данными и снижению скорости работы сети. Большой объем информации также может «ошеломить» NIDS, вынудив систему пропускать некоторые пакеты, что делает сеть уязвимой.

Хостовая система обнаружения вторжений (HIDS)

Альтернатива сетевым системам — хостовые. Такие системы устанавливаются на один хост внутри сети и защищают только его. HIDS также анализируют все входящие и исходящие пакеты, но только для одного устройства. Система HIDS работает по принципу создания снапшотов файлов: делает снимок текущей версии и сравнивает его с предыдущей, тем самым выявляя возможные угрозы. HIDS лучше устанавливать на критически важные машины в сети, которые редко меняют конфигурацию.

Другие разновидности IDS по месту установки

Кроме NIDS и HIDS, доступны также PIDS (Perimeter Intrusion Detection Systems), которые охраняют не всю сеть, а только границы и сигнализируют об их нарушении. Как забор с сигнализацией или «стена Трампа».

Еще одна разновидность — VMIDS (Virtual Machine-based Intrusion Detection Systems). Это разновидность систем обнаружения угрозы на основе технологий виртуализации. Такая IDS позволяет обойтись без развертывания системы обнаружения на отдельном устройстве. Достаточно развернуть защиту на виртуальной машине, которая будет отслеживать любую подозрительную активность.

Виды IDS по принципу действия

Все системы обнаружения атак IDS работают по одному принципу — поиск угрозы путем анализа трафика. Отличия кроются в самом процессе анализа. Существует три основных вида: сигнатурные, основанные на аномалиях и основанные на правилах.

Сигнатурные IDS

IDS этой разновидности работают по схожему с антивирусным программным обеспечением принципу. Они анализируют сигнатуры и сопоставляют их с базой, которая должна постоянно обновляться для обеспечения корректной работы. Соответственно, в этом заключается главный недостаток сигнатурных IDS: если по каким-то причинам база недоступна, сеть становится уязвимой. Также если атака новая и ее сигнатура неизвестна, есть риск того, что угроза не будет обнаружена.

Сигнатурные IDS способны отслеживать шаблоны или состояния. Шаблоны — это те сигнатуры, которые хранятся в постоянно обновляемой базе. Состояния — это любые действия внутри системы.

Начальное состояние системы — нормальная работа, отсутствие атаки. После успешной атаки система переходит в скомпрометированное состояние, то есть заражение прошло успешно. Каждое действие (например, установка соединения по протоколу, не соответствующему политике безопасности компании, активизация ПО и т.д.) способно изменить состояние. Поэтому сигнатурные IDS отслеживают не действия, а состояние системы.

Как можно понять из описания выше, NIDS чаще отслеживают шаблоны, а HIDS — в основном состояния.

IDS, основанные на аномалиях

Данная разновидность IDS по принципу работы в чем-то схожа с отслеживанием состояний, только имеет больший охват.

IDS, основанные на аномалиях, используют машинное обучение. Для правильной работы таких систем обнаружения угроз необходим пробный период обучения. Администраторам рекомендуется в течение первых нескольких месяцев полностью отключить сигналы тревоги, чтобы система обучалась. После тестового периода она готова к работе.

Система анализирует работу сети в текущий момент, сравнивает с аналогичным периодом и выявляет аномалии. Аномалии делятся на три категории:

- статистические;

- аномалии протоколов;

- аномалии трафика.

Статистические аномалии выявляются, когда система IDS составляет профиль штатной активности (объем входящего/исходящего трафика, запускаемые приложения и т.д.) и сравнивает его с текущим профилем. Например, для компании характерен рост трафика по будним дням на 90%. Если трафик вдруг возрастет не на 90%, а на 900%, то система оповестит об угрозе.

Для выявления аномалий протоколов IDS-система анализирует коммуникационные протоколы, их связи с пользователями, приложениями и составляет профили. Например, веб-сервер должен работать на порте 80 для HTTP и 443 для HTTPS. Если для передачи информации по HTTP или HTTPS будет использоваться другой порт, IDS пришлет уведомление.

Также IDS способны выявлять аномалии, любую небезопасную или даже угрожающую активность в сетевом трафике. Рассмотрим, к примеру, случай DoS-атаки. Если попытаться провести такую атаку «в лоб», ее распознает и остановит даже файервол. Креативные злоумышленники могут рассылать пакеты с разных адресов (DDoS), что уже сложнее выявить. Технологии IDS позволяют анализируют сетевой трафик и заблаговременно предотвращают подобные атаки.

Межсетевые экраны

Защитите свои данные от кибератак и утечек.

Open Source проекты и некоторые вендоры на рынке IDS

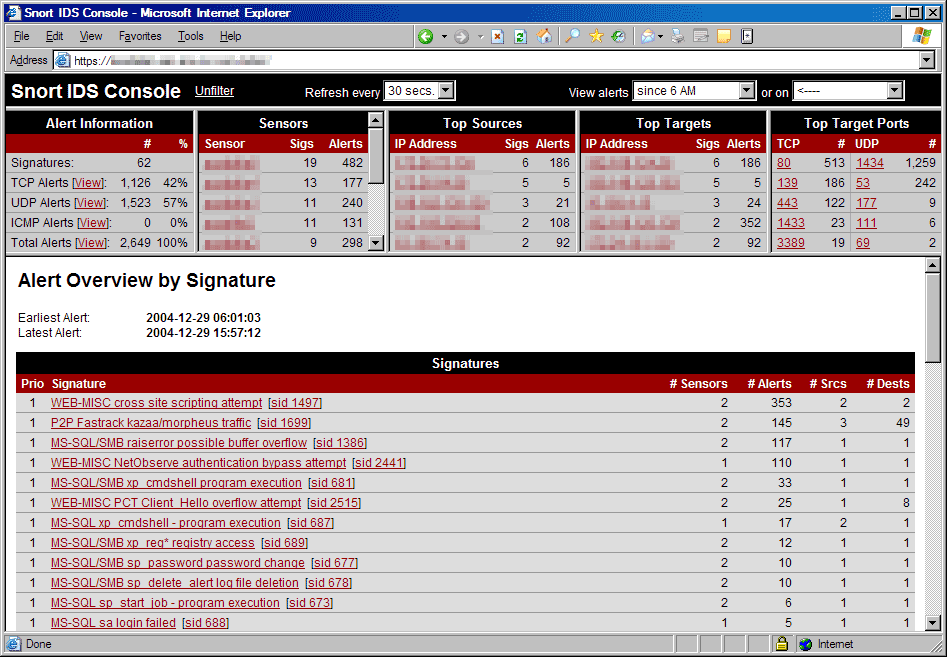

Snort

Классическая NIDS — Snort. Это система с открытым кодом, созданная еще в 1998 году. Система Snort разрабатывалась как независимое ПО, а в 2008 году ее приобрела компания Cisco, которая теперь является партнером и разработчиком. Snort лучше подходит маленьким и средним компаниям. Утилита включает в себя сниффер пакетов, поддерживает настройку правил и многое другое.

Snort — инструмент для тех, кто ищет понятную и функциональную систему предотвращения вторжений.

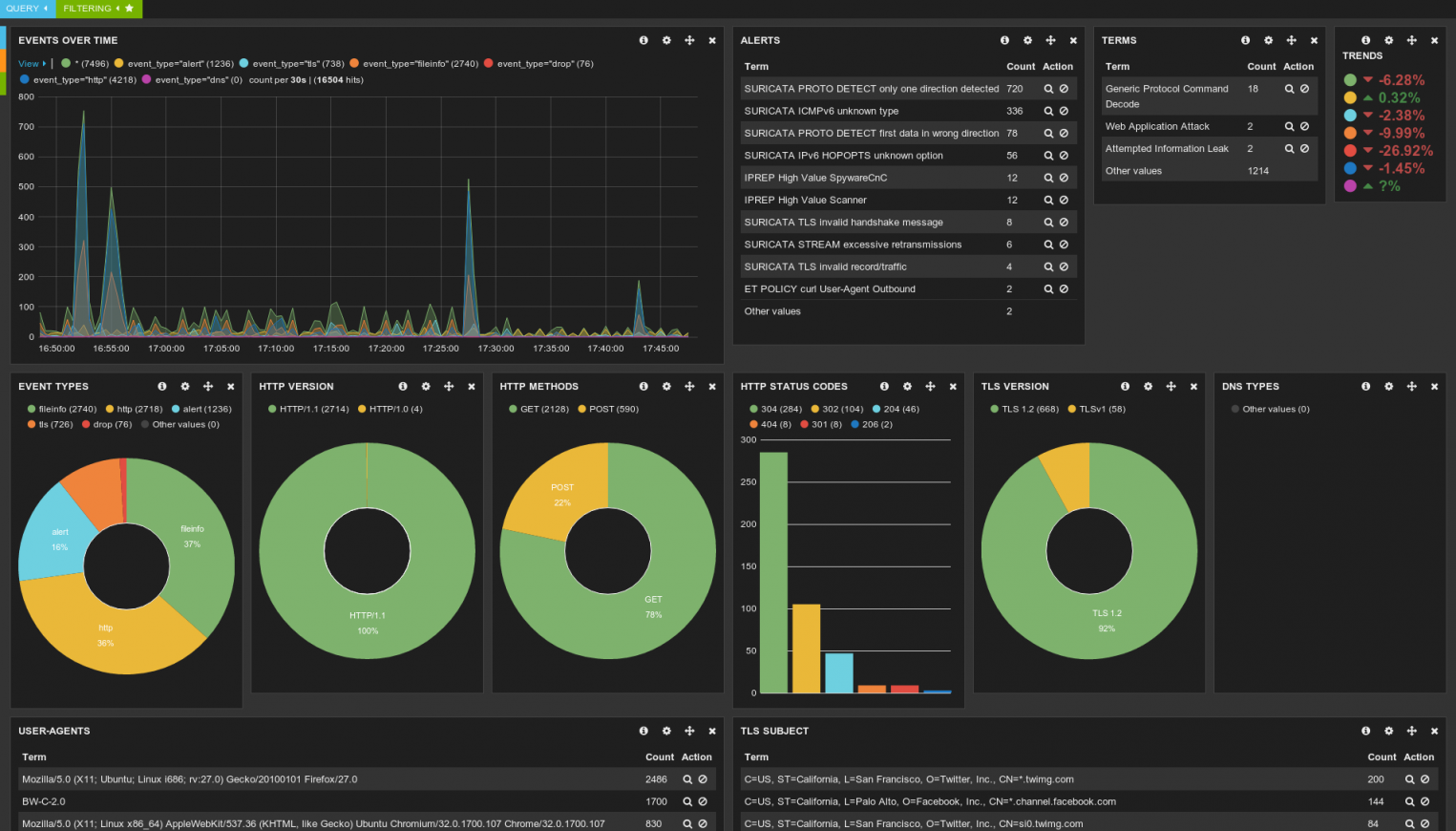

Suricata

Конкурент Snort на рынке среднего бизнеса — система с открытым исходным кодом Suricata, впервые представлена в 2010 году. Suricata — довольно молодая система, и это ее преимущество. В Suricata нет большого количества legacy-кода,также система использует более новые разработки, чем у конкурентов. Благодаря этому Suricata работает быстрее.

Кроме того, разработчики позаботились о совместимости со стандартными утилитами анализа результатов. Это значит, что Suricata поддерживает те же модули, что и Snort. Она способна выявлять угрозы по сигнатурам и подходит для средних и больших компаний.

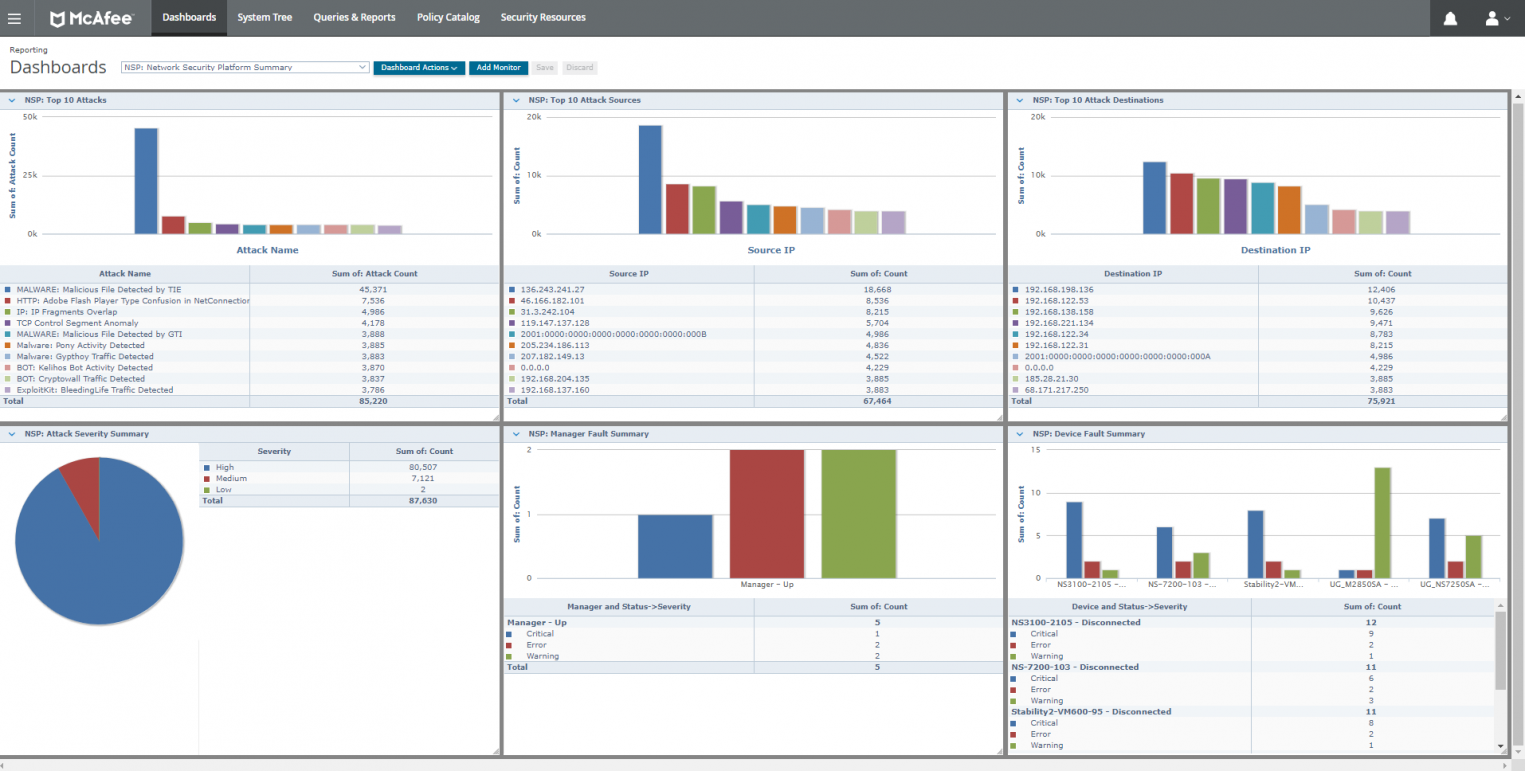

McAfee Network Security Platform

Если вы — большая компания, располагающая значительным бюджетом, можете рассмотреть McAfee Network Security Platform со стартовой ценой около $10 000. IDS блокирует огромное количество угроз, доступ к вредоносным сайтам, предотвращает DDoS-атаки и т.д. В силу монументальности McAfee Network Security Platform может замедлять работу сети, поэтому тут требуется решить, что более значимо — интеграция с другими сервисами или максимальная безопасность.

Zeek (Bro)

Полностью бесплатная IDS с открытым исходным кодом. Поддерживает работу как в стандартном режиме обнаружения вторжений, так и в режиме обнаружения вредоносных сигнатур. Zeek может также обнаруживать события и позволяет задавать собственные скрипты политик. Недостаток Zeek — сложность общения с инструментом, так как разработка ведется с упором на функционал, а не графический интерфейс.

Дальнейшее развитие IDS

IPS и IDPS

IPS, или система предотвращения вторжения, — следующий шаг в развитии систем сетевой защиты. IPS сообщает об угрозе, а также предпринимает самостоятельные действия. Сегодня практически не осталось чистых IPS, рынок предлагает большой выбор IDPS (Intrusion Detection and Prevention Systems). IDPS выявляют атаки и принимают запрограммированные действия: Pass, Alert, Drop, Reject.

Правила IDPS

IDPS-системы допускают некоторый процент ложных отрицательных (false negative) и ложных положительных (false positive) реакций. Чтобы минимизировать ложные срабатывания, IDPS позволяют задать пороговые значения для реакций — например, установить значение допустимого увеличения трафика в будние дни. Администратор, ответственный за IDS, задает его в консоли управления.

К примеру, если текущий сетевой трафик ниже заданного порога, то он будет пропускаться (pass). Если трафик превышает порог, то на консоль поступит уведомление или тревога (alert). Пакеты, соответствующие заданным условиям (содержат вредоносный скрипт), будут отброшены (drop).

Также консоль позволяет задать уровень угрозы— указать, насколько опасна та или иная угроза. Пакет может быть не только отброшен, но и отклонен (reject) с уведомлением адресата и отправителя. Кроме того, IDPS умеют отправлять письма ответственному лицу в случае угрозы.

Вместе с каждым правилом прописывается и дальнейшее действие. Например, не только прекратить дальнейший анализ пакета или отбросить его, но также сделать об этом запись в лог.

UTM — Unified Threat Management

UTM — это универсальный пакет утилит, сочетающий в себе множество мелких модулей защиты, своеобразный полицейский участок внутри сети. UTM бывают программными или аппаратными и, как правило, включают в себя сразу IDS, IPS, файервол, а зачастую и антивирус, прокси-сервер, почтовые фильтры, VPN и т.д. Объединенный контроль угроз — это единая система, поэтому не нужно платить за каждый модуль в отдельности. Вы экономите не только деньги, но и время на установку и настройку ПО — ключевое преимущество UTM.

В этом же заключается недостаток: UTM — единственная точка защиты, хоть и хорошо защищенная. Злоумышленники столкнутся не с несколькими системами, а только с одной, победив которую они получат доступ к сети.

DPI и NGFW

Файервол нового поколения — это следующий виток развития систем сетевой защиты. Если UTM набирали популярность с 2009, то файервол нового поколения — наши дни. Несмотря на то, что появление NGFW датируется тем же 2009 годом, распространялись они медленно. Главные отличия NGFW в том, что они открывают возможность DPI (Deep Packet Inspection) и позволяют выбирать только те функции защиты, которые нужны сейчас.

DPI — это глубокий анализ пакетов. Файервол нового поколения, который читает содержимое пакетов, перехватывает только те, что имеют запрещенное содержимое.

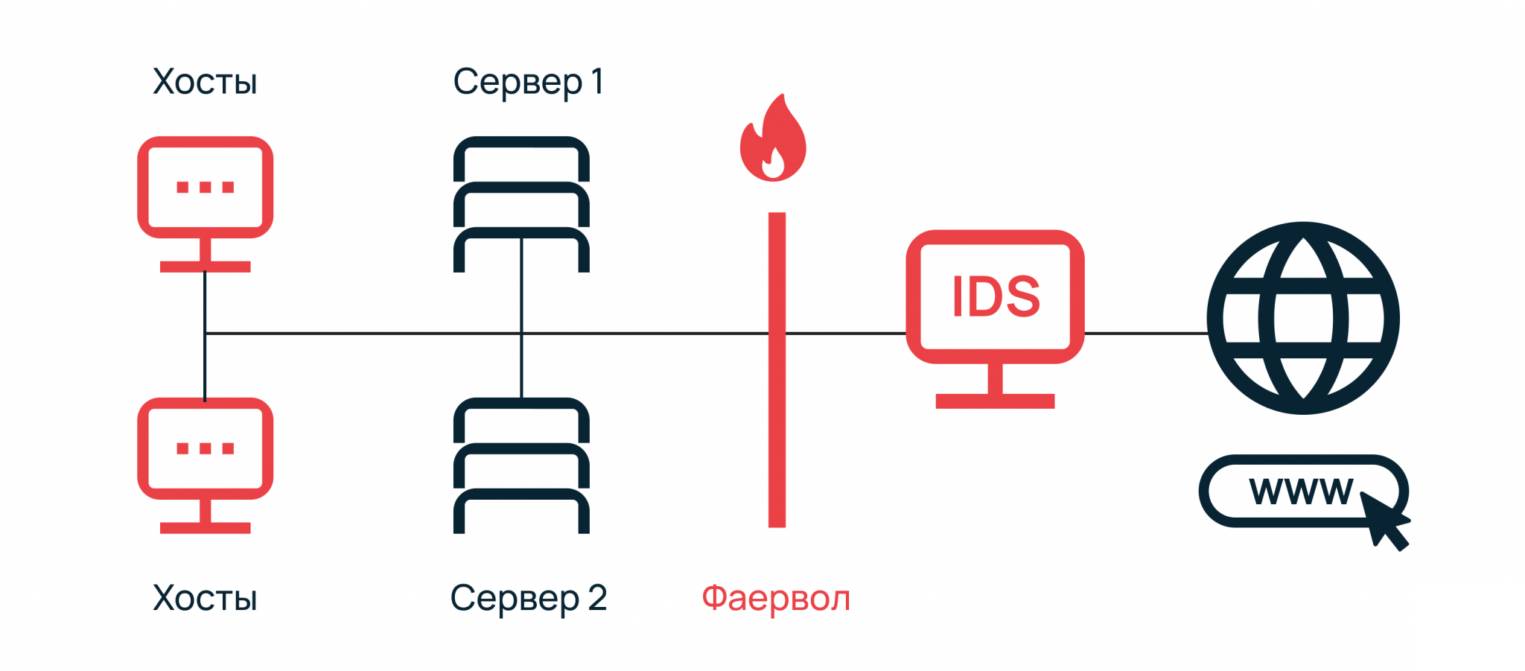

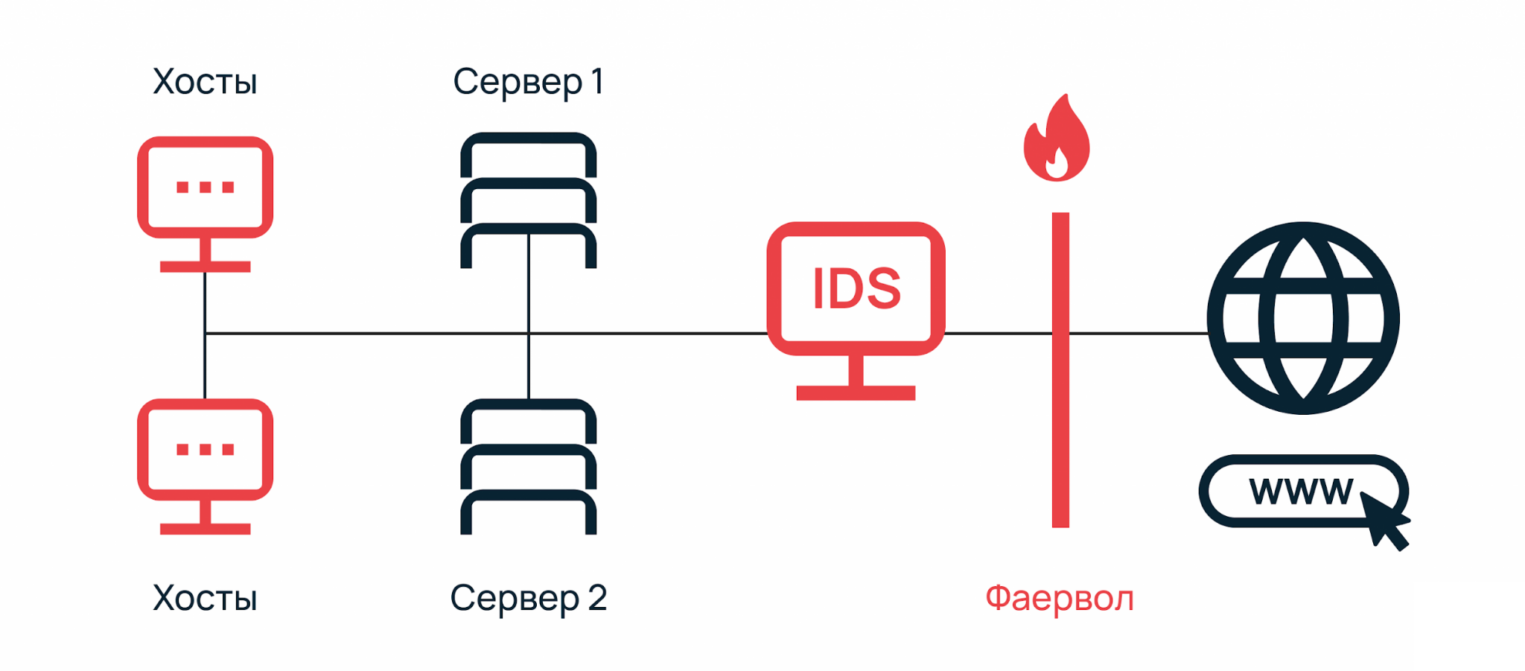

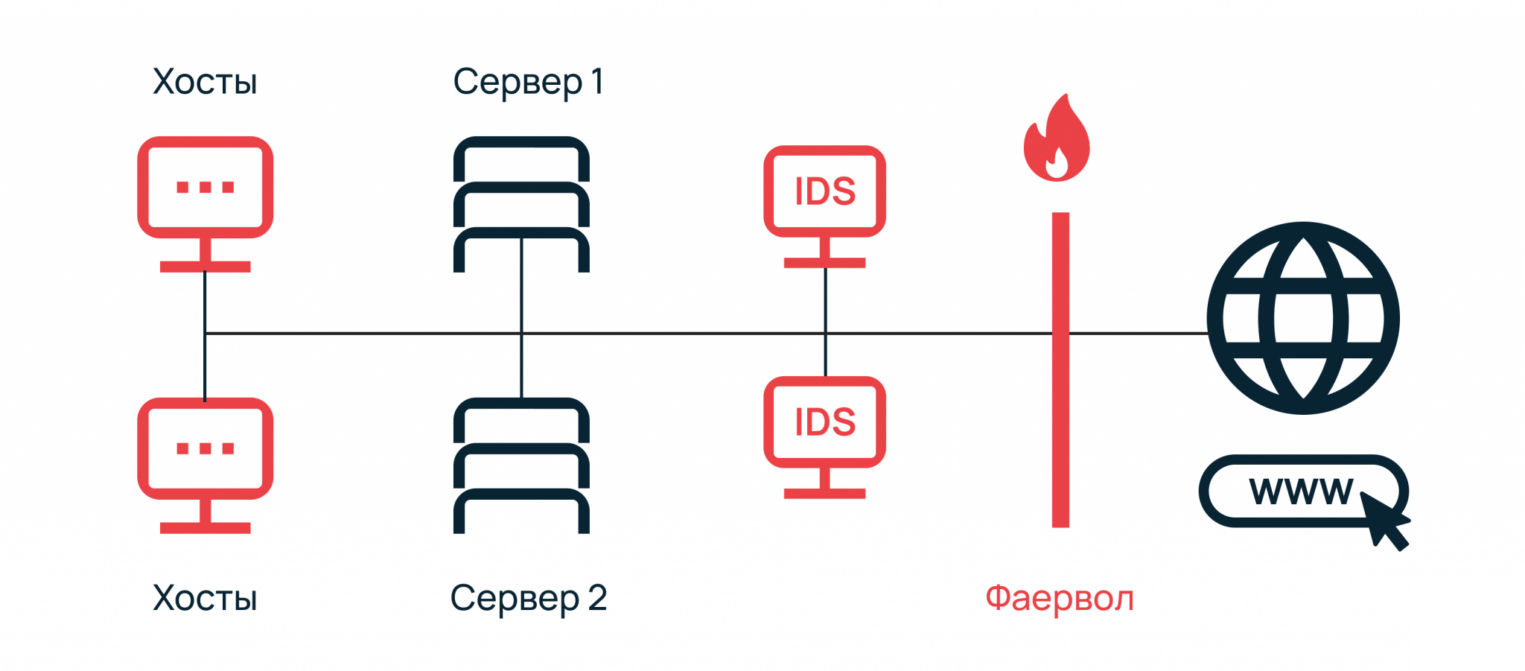

Где развернуть защиту

Если вы решаете установить в сеть защиту, будь то IDS/IPS, UTM или NGFW, встает вопрос, в каком месте ее ставить. В первую очередь это зависит от типа выбранной системы. Так, PIDS не имеет смысла ставить перед файерволом, внутри сети, а NGFW включает сразу все элементы, поэтому ее можно ставить куда угодно.

Система обнаружения вторжений может быть установлена перед файерволом c внутренней стороны сети. В таком случае IDS будет анализировать не весь трафик, а только тот, что не был заблокирован файерволом. Это логично: зачем анализировать данные, которые блокируются. К тому же это снижает нагрузку на систему.

IDS ставят также и на внешней границе сети, после файервола. В таком случае она фильтрует лишний шум глобальной сети, а также защищает от возможности картирования сети извне. При таком расположении система контролирует уровни сети с 4 по 7 и относится к сигнатурному типу. Такое развертывание сокращает число ложноположительных срабатываний.

Другая частая практика — установка нескольких копий системы обнаружения вторжений в критичных местах для защиты сети по приоритету важности. Также допускается установка IDS внутри сети для обнаружения подозрительной активности.

Место установки необходимо выбирать в соответствии с вашими требованиями к IDS, располагаемыми средствами и размерами сети.

Как настроить комплексную защиту?

Когда речь заходит о защите своих данных, сайтов и приложений, располагаемых в инфраструктуре облачного провайдера, сложно выбрать одно решение которое решит все возможные проблемы. Но, если вы не хотите переплачивать, разумным решением могут стать комплексные продукты. Современные инструменты — к примеру, межсетевые экраны — включают набор базовых функций и целый список дополнительных инструментов для решения ваших задач.

Один из таких — аппаратный межсетевой экран Fortinet FG-100E, использование которого предлагается для повышения сетевой безопасности выделенных серверов и виртуальных машин в публичном облаке. Межсетевые экраны уже смонтированы в наших дата-центрах соответствующих уровню Tier III, подключены к локальной сети и интернету, Selectel обеспечивает их электропитание и обслуживание. Все, что требуется, — в простом интерфейсе настроить межсетевой экран в несколько кликов.

Базовые функции Fortinet FG-100E включают Firewall и VPN. Пропускная способность которых ограничена только производительностью оборудования. Кроме того, клиенты Selectel могут «прокачать» функции межсетевого экрана за счет дополнительных подписок. Они позволяют противодействовать актуальным угрозам и оптимизировать траты на инфраструктуру для системы защиты.

Для начала работы с межсетевым экраном необходимо заказать его в панели управления.

- Перейдите в панели управления в раздел Сетевые сервисы → Межсетевые экраны.

- Нажмите кнопку Заказать межсетевой экран.

- Выберите локацию (доступные модели устройств в локациях могут отличаться).

- Выберите устройство.

- Нажмите кнопку Оплатить.

- В открывшемся окне укажите период оплаты и нажмите кнопку Оплатить услугу.

- В поступившем тикете укажите информацию о блоке IP-адресов, который надо защитить межсетевым экраном.

Заключение

IPS/IDS — важная часть защиты современной инфраструктуры. Функционал можно настроить самостоятельно или арендовать межсетевой экран с уже встроенной системой обнаружения вторжений. О самостоятельной настройке IDPS расскажем в следующем тексте курса.

Межсетевой экран: что такое и как работает

Источник: selectel.ru