Проверьте, доступно ли доменное имя для регистрации или нет, с помощью нашего инструмента поиска доменов.

Найти владельца домена и информацию о нем

Используйте информационный инструмент WHOIS, чтобы узнать владельца домена, местоположение, ip-адрес и другую информацию.

Узнать срок действия домена

Ищете доменное имя, на которое вы хотите претендовать? Узнайте, когда срок действия домена истечет, с помощью наших инструментов whois и поиска.

Что такое PTR-запись DNS?

Система доменных имен, или DNS, соотносит доменные имена с IP-адресами. Запись указателя DNS (сокращенно PTR) предоставляет доменное имя, связанное с IP-адресом. Запись PTR DNS является полной противоположностью записи «A», которая предоставляет IP-адрес, связанный с доменным именем.

Как работает RDNS?

Основная цель RDNS — сопоставить IP-адрес с именем хоста. Для достижения этой цели выполняется обратный поиск IP-адреса, чтобы найти соответствующее доменное имя.

Как узнать IP адрес сайта

Об обратном поиске

Инструмент обратного поиска выполнит обратный поиск по IP-адресу. Если вы введете IP-адрес, мы попытаемся найти запись PTR DNS для этого IP-адреса. Затем вы можете нажать на результаты, чтобы узнать больше об этом IP-адресе. Пожалуйста, обратите внимание, что, как правило, ваш интернет-провайдер должен настроить и поддерживать эти обратные записи DNS (т. Е. записи PTR) для вас.

Выполните обратный поиск по IP, чтобы найти все A records, связанные с IP-адресом.

Результаты могут точно определить виртуальные хосты, обслуживаемые с веб-сервера. Собранная информация может быть использована для расширения области атаки при выявлении уязвимостей на сервере.

Что такое обратный поиск по IP?

Веб-сервер может быть настроен для обслуживания нескольких виртуальных хостов с одного IP-адреса. Это распространенный метод в средах общего хостинга. Это также распространено во многих организациях и может быть отличным способом расширить область атаки во время разведки веб-сервера. Если, например, ваш основной целевой веб-сайт кажется безопасным, вы можете получить доступ к базовой операционной системе, атаковав менее безопасный сайт на том же сервере. Потенциально в обход средств контроля безопасности целевого сайта.

Как запрашиваются данные DNS?

Основная часть данных для инструмента обратного поиска по IP поступает из нашего обхода 1 миллиона сайтов Alexa, поисковых систем (Bing), обычного обхода, прозрачности сертификатов и отличных сканирований.проект ввода-вывода. Записи DNS A содержат приблизительно 90 Г записей хоста в виде обычного текста. Запрос просто выполняет поиск по этим данным в наших внутренних системах, чтобы найти все хосты, соответствующие введенному IP-адресу.

Источник: domaintools.site

Как проверить IP сайта

Доброго всем времени суток! Меня зовут Кузнецов Анатолий и я рад приветствовать вас на своем интернет ресурсе, посвященном тематике SEO продвижение. Сегодня я расскажу Вам как выполнить проверку IP адреса сайта и количество размещенных на хостинге соседних сайтов.

Это очень простая, но безумно важная процедура. Ведь из-за плохого соседства, когда на одном сервере лежит сотни сайтов, да еще и говносайтов, то о хорошем ранжировании вашего ресурса можно забыть.

Содержание статьи

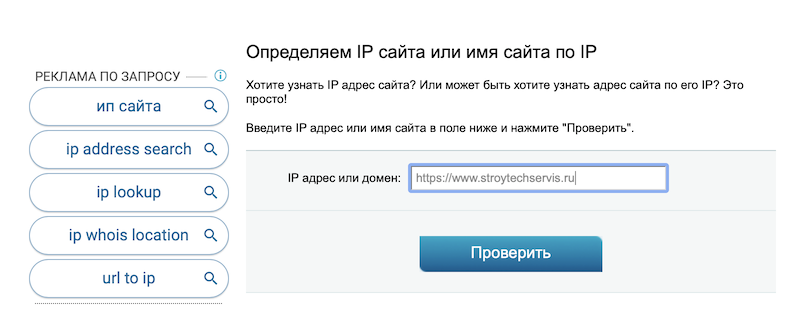

Как проверить IP адрес сайта

Для тех кому лень читать, предлагаю сразу приступить к просмотру видео:

Нажимаем на кнопку проверить и получаем результат:

IP адрес проверяемого сайта — 87.236.16.27

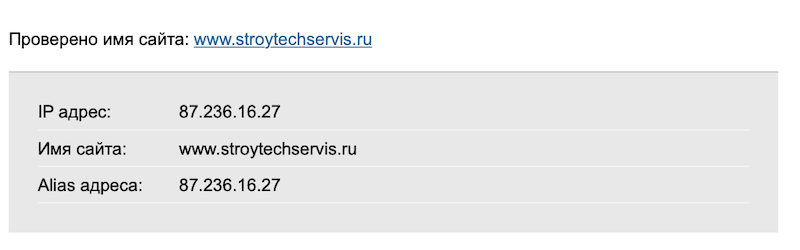

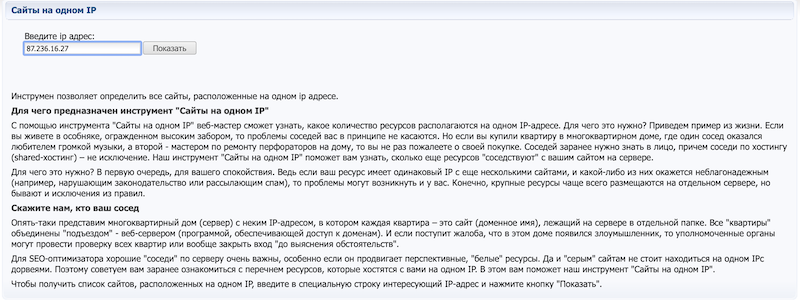

Проверяем хостинг и количество соседних сайтов

Для этого IP адрес вашего сайта вносим в этот сервис https://www.cy-pr.com/tools/oneip/:

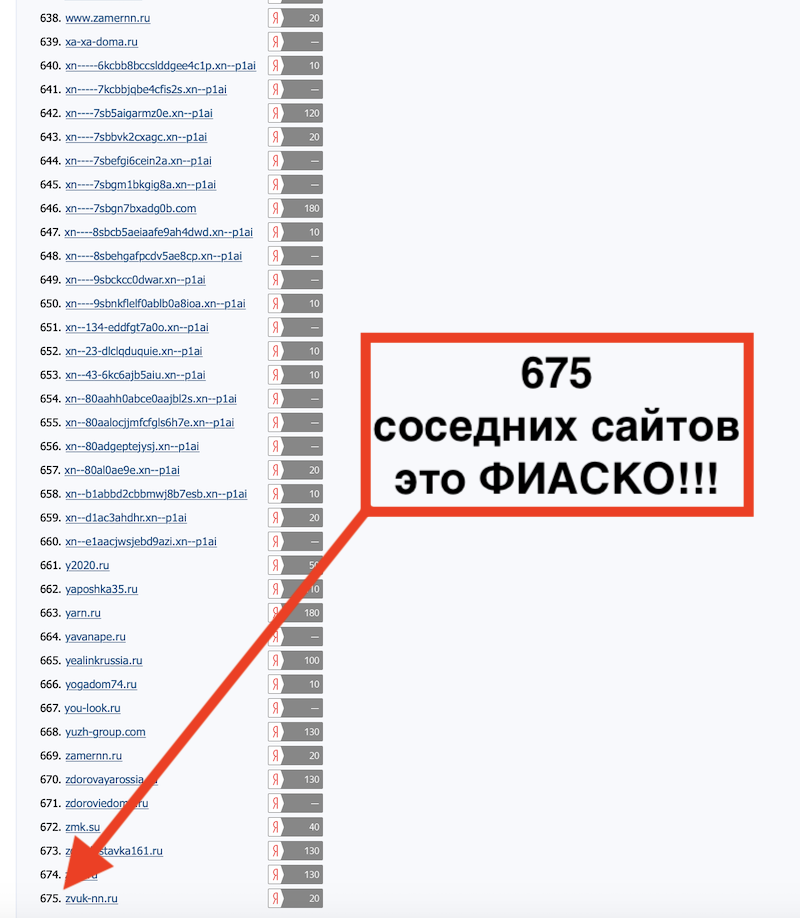

Жмем кнопку показать и получаем результат!

Видя такое безумное количество сайтов, лежащих на одном сервере, я понимаю, что сайт www.stroytechservis.ru мне продвигать будет очень трудно. Среди такого количества соседей могут быть, как линкопомойки, так и уже забаненые сайты, что для продвижения просто смертельно.

Я предложил владельцу ресурса www.stroytechservis.ru перевести свой сайт на более чистый сервер и желательно с выделенным IP адресом.

Помимо этой процедуры, что я описал выше, необходимо проверить сайт на гораздо большее число возможных проблем, которые сдерживают его продвижение в Яндекс и Google.

Для этого я разработал специальный, бесплатный сервис, который за несколько секунд выявит основные технические и SEO проблемы на вашем WEB сайте. Ниже видео о том как работает сервис и кнопка (ПРОВЕРИТЬ САЙТ НА ОШИБКИ) для перехода на сервис.

Вместо заключения

Хотите выйти в ТОП10 Яндекс и долго там оставаться? Продвигайте свои сайты и интернет-магазины исключительно белыми SEO методами! Не умеете? Могу научить! Тем, кто хочет разобраться во всех премудростях SEO, предлагаю посетить мои курсы по SEO обучению, которые я провожу индивидуально, в режиме онлайн по скайпу.

Для тех, у кого нет времени проходить обучение и самостоятельно заниматься продвижением своих интернет-магазинов, предлагаю и в этом вопросе помощь. Я могу взять ваш сайт на SEO продвижение и за несколько месяцев вывести его в ТОП10 Яндекс.

Для того чтобы убедиться в моей экспертности, предлагаю ознакомиться с моими последними SEO кейсами и только после этого заказать у меня SEO продвижение. Ниже на видео один из примеров успешного продвижения строительного сайта в Санкт-Петербурге.

Источник: hozyindachi.ru

Вычисляем реальный IP сервера за CloudFlare/Qrator

Сегодня все большее распространение получают сервисы для защиты от DDoS-атак, скрывающие реальный IP-адрес, типа CloudFlare, Incapsula и Qrator. Думаю, не имеет смысла объяснять, насколько бывает важно и полезно определить реальный IP-адрес сервера. Поэтому в данной заметке я поделюсь алгоритмом, которого придерживаюсь во время аудитов, когда приходится участвовать в игре «Найди мой реальный IP».

Метод 1: поддомены

Первый шаг, который я предлагаю сделать, — это найти поддомены и проверить их IP. Для поиска я использую тулзу Sublist3r от Aboul-Ela и словарь. Далее отбрасываем все адреса, что принадлежат хидеру. И затем к оставшимся пробуем подключиться с кастомным хидером Host. Для этого я накидал простенький скрипт на баше.

Этот способ, кстати, используют большинство сервисов вроде Cloudflare resolver. К сожалению, этот метод все реже приносит сколько-нибудь значимые результаты, потому что большинство таки научилось правильно настраивать DNS. Однако поиск поддоменов в любом случае крайне полезная вещь, особенно при блекбоксе. Так что делаю это в первую очередь.

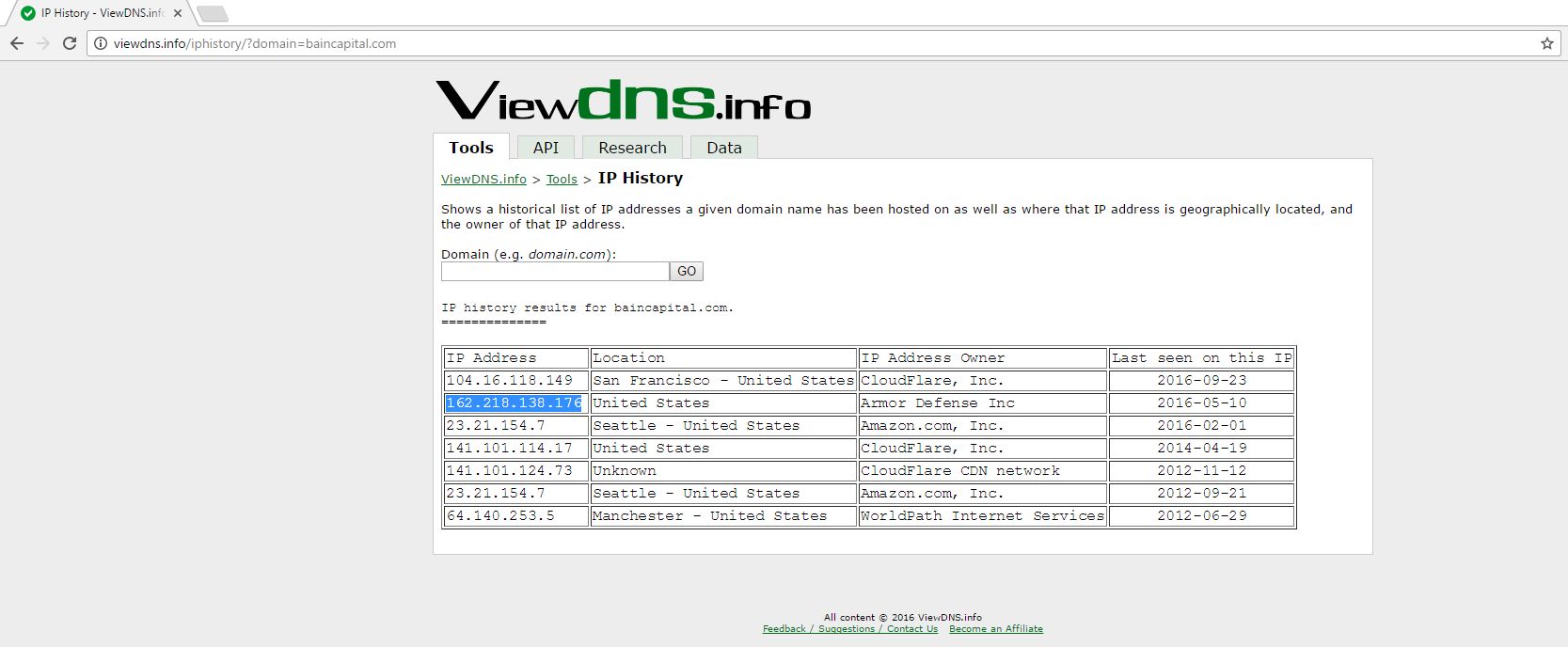

Метод 2: history

Второй шаг простой, но в то же время наиболее эффективный. Смысл в том, чтобы найти старый IP-адрес домена. Быть может, сейчас он скрыт, но раньше, возможно, он был «голым».

Для просмотра истории изменения IP есть несколько сервисов. Например, мои любимые http://viewdns.info/iphistory/ и http://ptrarchive.com/ спасали мою задницу не один раз. Эти сервисы сейчас пока бесплатны (к сожалению, большинство сервисов такого плана переходят на платную основу).

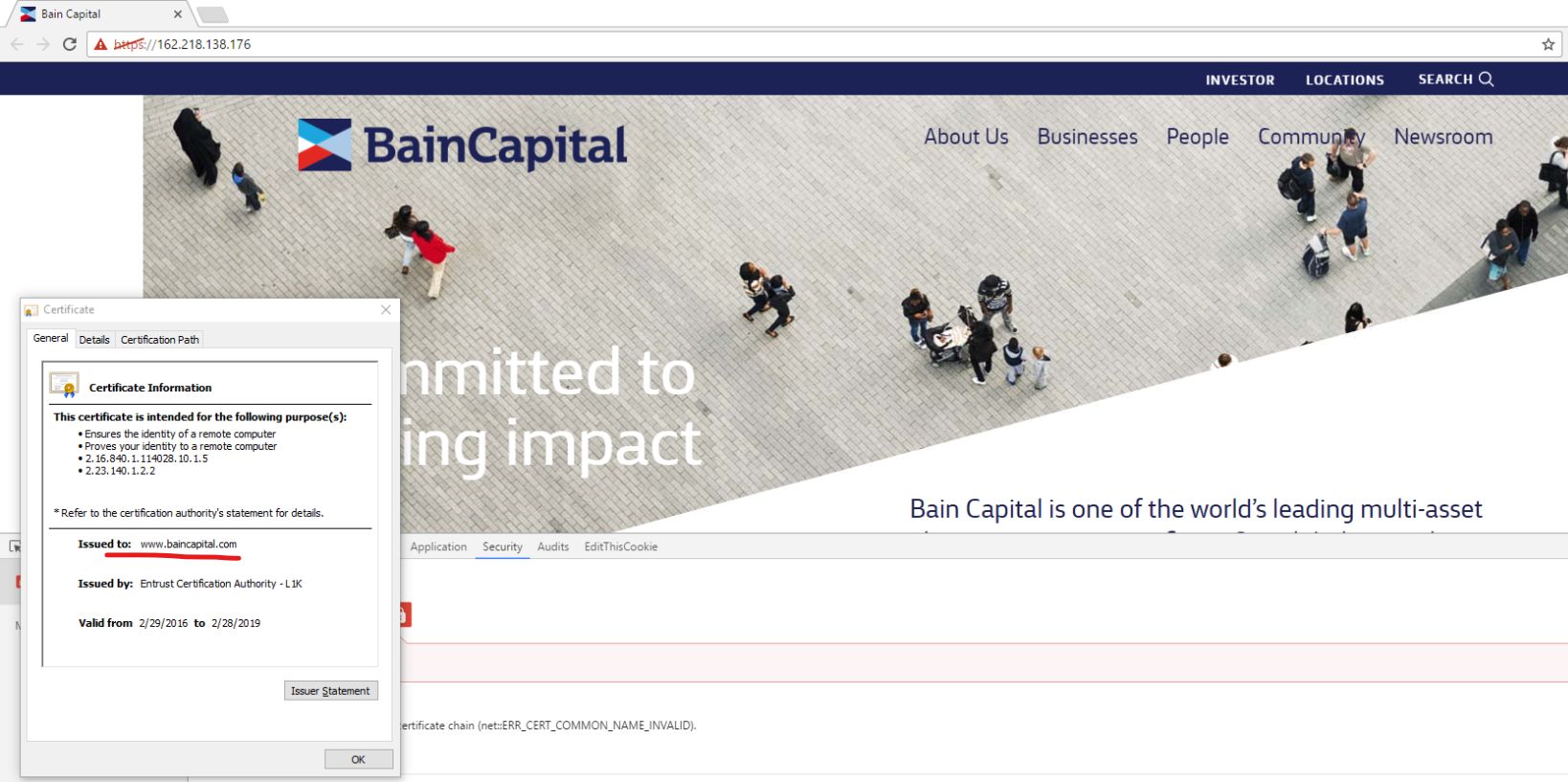

Видим, что раньше домен резолвился на IP 162.218.138.176, перейдем на него в браузере. Наблюдаем главную страницу Bain Capital, также можно заметить, что сертификат выдан на имя baincapital.com. Хороший знак, сравним с оригинальным сайтом https://baincapital.com — они идентичны.

Другие статьи в выпуске:

Xakep #213. FUCK UAC

- Содержание выпуска

- Подписка на «Хакер» -60%

Встречаются ситуации, когда переход по айпи не дает нужного результата, а возвращает, например, дефолтную страницу веб-сервера, или ошибку 404, или 403, или что-то подобное. В таких случаях не забывай пробовать подключаться с указанием Host’а:

curl -H «Host: www.baincapital.com» https://162.218.138.176 -k

Метод 3: DNS

Этот шаг — продолжение предыдущего. Нужно проверить историю изменения DNS и попробовать отрезолвить IP домена через старые NS-серверы.

Для просмотра истории я использую DNS Trails, DNS History и WhoISrequest. Для доменов .ru, .su и .рф можно воспользоваться сервисом WhoisHistory. Затем пробуем резолвить стандартным dig’ом, например:

Метод 4: специализированные поисковики

Пробую искать подопытный домен на Censys и Shodan. Кроме того что это позволяет расширить скоуп и выявить новые точки входа, там можно обнаружить и реальный IP.

Я люблю максимально автоматизировать операции, поэтому, используя jQuery и консоль браузера, быстренько выуживаю все IP со страницы результатов поиска:

$(‘span.ip a’).each(function(n,e));

Записываю их в файл, и затем снова в дело вступает скрипт из первого шага.

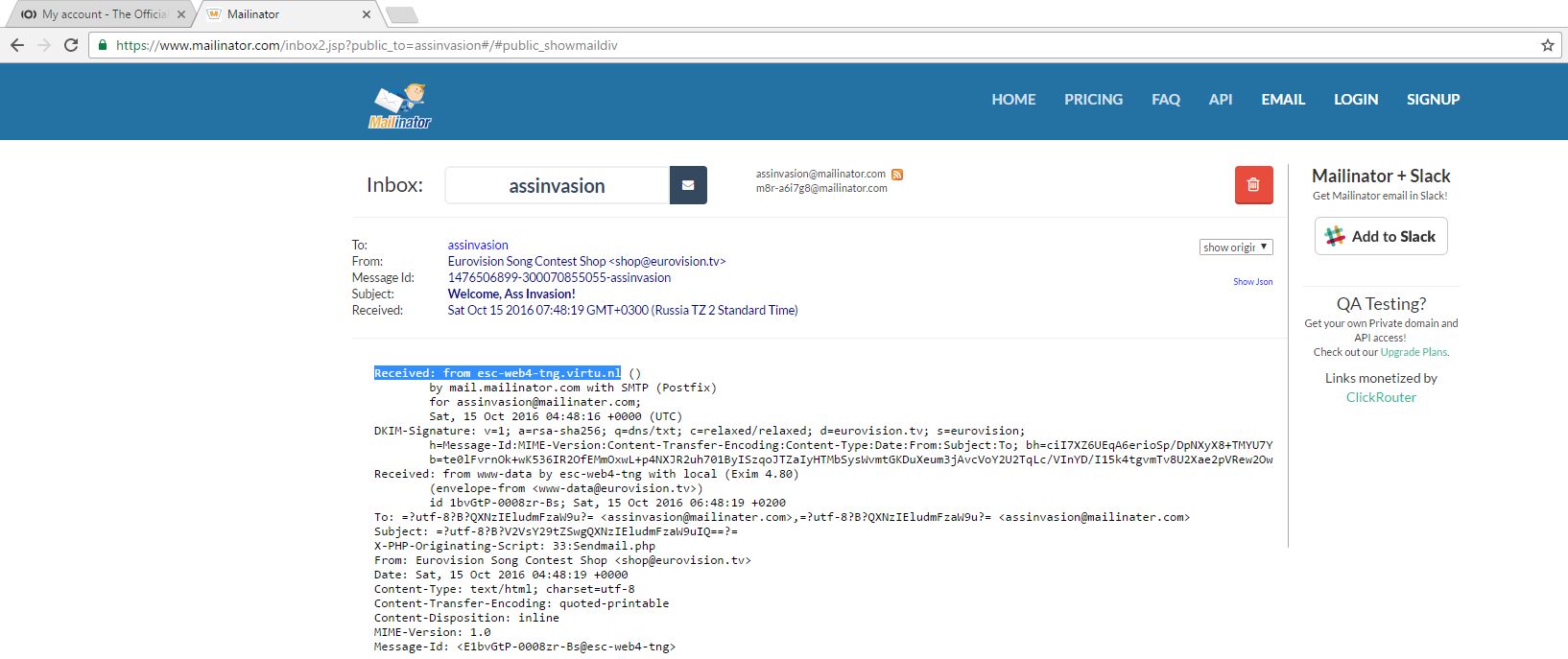

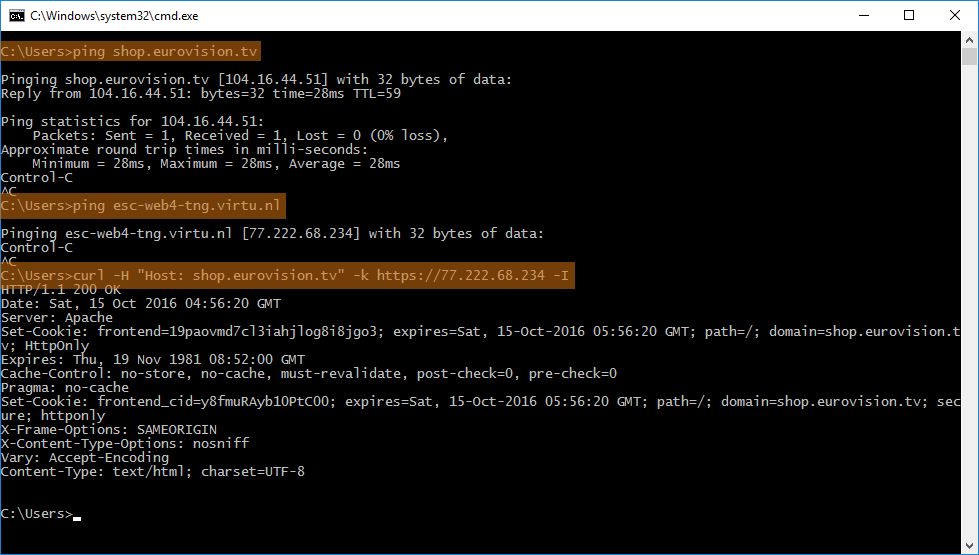

Метод 5: email

Возьмем какой-нибудь https://shop.eurovision.tv/ Тут снова CloudFlare. Регистрируемся там и ждем письмо с подтверждением. Смотрим хидеры в частности, нас интересует Recieved:

Recieved: esc-web4-tng.virtu.nl (77.222.68.234)

Далее в дело еще раз вступает curl и Host-хидер:

curl -H «Host: shop.eurovision.tv» -k https://77.222.68.234

Вуаля! Реальный адрес найден, дальше можно работать без ограничений CloudFlare.

На этом у меня все. Надеюсь, представленная информация будет полезной. До новых встреч!

aLLy

Специалист по информационной безопасности в ONsec. Research, ethical hacking and Photoshop.

Источник: xakep.ru