Любое устройство, способное подключиться к интернету, получает в ходе соединения уникальный идентификатор, который называется IP-адресом. Свой IP есть и у роутера, который подключает к интернету гаджеты во внутренней сети. Иногда нужно знать этот адрес — для настройки беспроводной сети или получения доступа к своей «локалке» извне». Рассказываем, как можно быстро и без проблем узнать IP собственного роутера.

Попробуйте стандартные ip адреса для роутеров

Самый простой способ — просто перевернуть роутер и посмотреть, что написано на стикере снизу. Производители сетевых устройств обычно указывают не только IP, но и данные доступа к веб-интерфейсу устройства. Что касается адреса, то он чаще всего пишется так: 192.168.1.1 или 192.168.0.1.

IP-адрес не может превышать значение 255.255.255.255. Чаще всего у роутера, который подключает внутреннюю сеть к интернету, IP 192.168.1.1 или 192.168.0.1. Большинство производителей указывает адреса роутеров на самих устройствах — на наклейках, которые размещаются на нижней части устройства.

Как узнать IP адрес роутера?

Кроме того, IP указывается в инструкции к роутеру.

Если нет ни инструкции, ни наклейки, то есть и другие способы узнать адрес устройства.

Узнайте IP с помощью интерфейса Windows

Если нужные данные на роутере уже стерлись,IP можно узнать при помощи Windows. Этот способ работает, если устройство соединено с компьютером Ethernet-кабелем или по беспроводной сети. Если связь есть, достаточно открыть панель управления операционной системой, затем — «Центр управления сетями и общим доступом». После этого выбрать «Просмотр активных сетей» и «Подключения», кликнув на названии собственной сети.

Windows всегда показывает IP роутера.

Узнайте IP адрес роутера с помощью команды Ipconfig

Еще один способ — воспользоваться командной строкой. Ее вызов выполняется нажатием клавиш «Win» и «R» одновременно. Появится меню «Выполнить», в строке которого необходимо набрать cmd. После нажатия на Enter откроется командная строка. Теперь введите команду ipconfig и снова нажмите Enter. Это покажет информацию о всех сетевых устройствах компьютера, а также данные об активных подключениях.

Пункт «Основной шлюз» — как раз IP роутера.

Как узнать IP адрес Wi Fi роутера на Android

Если к роутеру подключен мобильный телефон на Android, IP-адрес шлюза отобразится в настройках Wi-Fi сети, к которой он подключен.

В поле «Шлюз» будет прописан IP-адрес роутера.

Как узнать IP адрес роутера на iphone и ipad

Операционная система iOS также предоставляет возможность узнать IP-адрес роутера. Для этого зайдите в «Настройки»->»WiFi», выберите иконку i рядом с названием активного подключения и посмотрите, что прописано в пункте «Маршрутизатор».

Как узнать IP адрес роутера на mac os

Если у вас MacBook, то посмотреть IP-адрес роутера можно в «Системных настройках»-›»Сеть». Здесь кликните на активное соединение и нажмите на кнопку «Дополнительно»->TCP/IP -> «Маршрутизатор».

Как узнать внешний ip адрес роутера

Внешний IP — это адрес роутера, который он получает при подключении к глобальной сети. Он отличается от IP локальной сети. Узнать внешний адрес можно, выбрав один из сервисов определения IP в интернете. В поисковой строке следует введите «My IP address».

В итоге появится окно с нужными данными.

Определение ip адреса программным путем

Если ни один из перечисленных выше способов не подходит, то можно воспользоваться специальными утилитами (специальными компьютерными программами). У каждой из них — простой интерфейс и очень небольшое количество функций, что упрощает использование. Вот некоторые из них.

Adapterwatch

Это несложное приложение отображает всю информацию о сетевых адаптерах компьютера. Есть и статистика каждого из активных сетевых протоколов. Но главное — есть строка «Default Gateway», где указан интернет-адрес маршрутизатора.

Netadapterrepair

Это приложение показывает не только подробную информацию о сетевых подключениях, но и позволяет обнаружить нарушения в работе соответствующего оборудования или программного обеспечения и исправить нарушения.

Mylanviewer

Самое продвинутое приложение из перечисленных выше. Mylanviewer представляет собой IP-сканер. Он дает возможность проверить внутреннюю сеть и вывести адреса всех подключенных к локальной сети устройств.

Источник: hidemy.io

Как подключиться к Wi-Fi сети соседа

В отличие от точек доступа, принадлежащих компаниям, которые, как правило, находятся под защитой, весьма вероятно, что соседский домашний роутер сконфигурирован некорректно.

- Aircrack-ng Suite/a>

- Wireshark

- Reaver

- Bully

- WiFiPhisher

- Nessus Vulnerability Scanner

Получение пароля к точке доступа

Выбор того или иного метода атаки зависит от конфигурации Wi-Fi сети жертвы. Каждый стандарт безопасности имеет свои уязвимости, которые может использовать злоумышленник.

Открытые хотспоты

Открытые точки доступа, хотя и редко, но все же встречаются, что свидетельствует либо о «щедрости» по отношению к соседям, либо полной безграмотности в вопросах безопасности (или оба этих фактора). Считается, что пользователи с неограниченным каналом чаще других оставляют свои роутеры незащищенными.

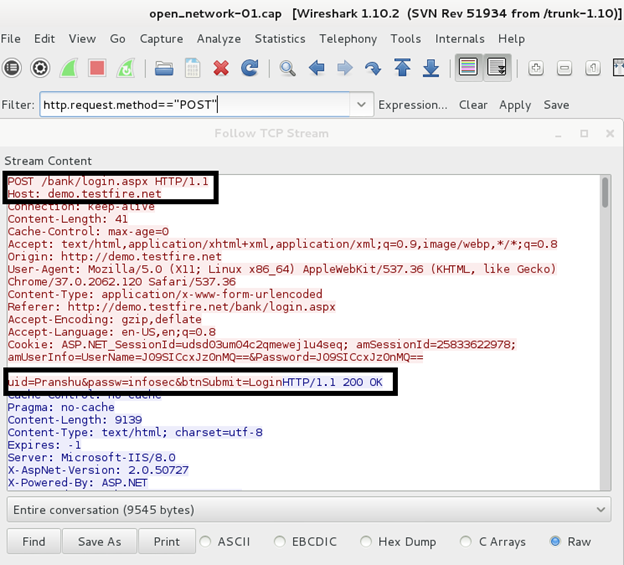

Схема атаки: в открытых Wi-Fi сетях пакеты не шифруются, и каждый может перехватить весь трафик (HTTP, почта, FTP). В нашем случае мы перехватываем трафик на канале 1 при помощи утилиты ‘Airodump-ng’, а затем проводим анализ в Wireshark.

![]()

Рисунок 1: Команда для перехвата трафик по каналу 1 в незащищенной сети

В результате анализа мы выяснили, что пользователь подключался к банковскому счету.

Рисунок 2: Анализ перехваченного трафика в Wireshark

Однако маловероятно, что сервисы банка будут работать через незащищенный протокол (HTTP, FTP, SMPT и т. д) из-за опасности, как в случае выше, использования сервиса через незащищенную Wi-Fi сеть.

Способы защиты: никогда не оставляйте точку доступа «открытой» или незащищенной. Настройте роутер на использование сложного WPA2-ключа (об этом говорится далее). Если по каким-то причинам вы хотите использовать открытую точку доступа, используйте расширение к браузеру HTTPS Everywhere.

IV-коллизии в WEP

WEP – устаревший стандарт безопасности, который из-за IV-коллизий уязвим к статическим атакам. WEP создает ложное чувство безопасности, и после появления WPA2, трудно представить, что кто-то захочет использовать устаревшие алгоритмы.

Схема атаки: схемы атак на протокол WEP освящены в несметном количестве статей. Мы не будем вдаваться в детали, а просто отошлем вас на эту страницу.

Способы защиты: вместо WEP пользуйтесь WPA2 или AES.

Подбор WPS PIN

WPS PIN – восьмизначное число, привязанное к роутеру. Если WPA-пароль уязвим к атаке по словарю, пользователь может установить сложный WPA-пароль и, чтобы не запоминать длинную парольную фразу, включить WPS. После передачи корректного WPS PIN роутеру, далее клиенту передается информация о настройках, включая WPA-пароль.

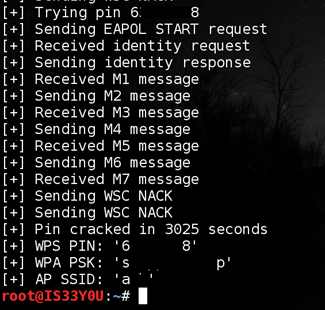

Брутфорс WPS PIN

Стандарт WPS был реализован некорректно: во-первых, последняя цифра PIN’а – это контрольная сумма, а значит, эффективный размер WPS PIN только 7 цифр. Более того, регистратор (роутер) проверяет PIN двумя частями. Это означает, что первая часть, состоящая из 4-х цифр, имеет 10000 возможных комбинаций, а вторая, состоящая из 3-х цифр, — 1000 комбинаций. То есть, злоумышленнику для подбора PIN в худшем случае потребуется 11000 попыток, что весьма немного. Экспериментируя с прямым перебором, при помощи утилиты ‘reaver’ нам удалось подобрать WPS PIN в течение 6 часов.

Рисунок 3: Процесс перебора WPS PIN

Способы защиты: обновите прошивку у своего роутера. В новой версии должна появиться функция блокировки после нескольких неудачных попыток ввода PIN (WPS lockout policy). Если в вашем роутере подобная функция отсутствует, просто отключите WPS.

Другие способы получения WPS PIN

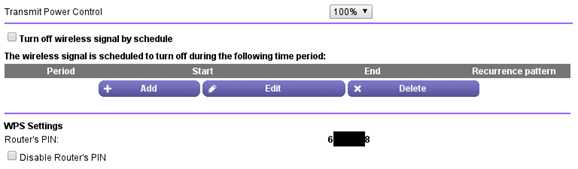

Если злоумышленник узнает PIN соседского роутера, эффективность дальнейших манипуляций возрастает многократно и, самое главное, не потребуется много времени.

Схема атаки: Как хакер (или ваш сосед) может узнать WPS PIN? Обычно PIN написан на подложке роутера, который злоумышленник может рассмотреть во время «дружеского» визита. Кроме того, точка доступа на некоторое время может оставаться «открытой», в то время когда пользователь настраивает роутер или обнуляет настройки до заводских. В этом случае злоумышленник может быстро подключиться к роутеру, зайти в панель настроек (используя стандартные учетные данные) и узнать WPS PIN.

Рисунок 4: PIN роутера

Как только злоумышленник узнал PIN, получение WPA-пароля происходит в течение нескольких секунд.

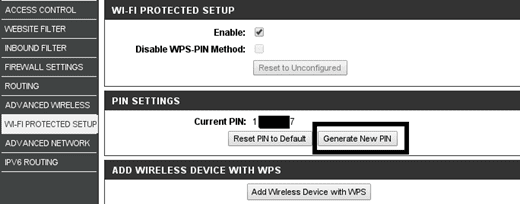

Способы защиты: соскребите PIN с подложки роутера и не оставляйте точку доступа «открытой» ни на одну секунду. Более того, в современных роутерах можно менять WPS PIN в панели настроек (периодически меняйте PIN).

Рисунок 5: Функция генерации нового PIN’а

Атака по словарю на WPA Handshake

Если вы используете сложные WPA-пароли, можете не беспокоиться об атаках по словарю. Однако время от времени некоторые пользователи упрощают себе жизнь и используют в качестве пароля слово из словаря, что приводит к успешной атаке по словарю на WPA 4-way handshake.

Схема атаки: злоумышленник перехватывает WPA 4-way handshake между клиентом и точкой доступа. Затем при помощи атаки по словарю из WPA handshake извлекается пароль в чистом виде. Более подробно про данные виды атак можно ознакомиться на этой странице.

Способы защиты: используйте сложные пароли с цифрами, буквами в обоих регистрах, специальными символами и т. д. Никогда не используйте в качестве номера телефонов, дату рождения и другую общеизвестную информацию.

Фишинг через Wi-Fi

Если все предыдущие методы не сработали, на сцену выходит старая добрая социальная инженерия. По сути, фишинг – это один из видов с социальной инженерии, когда пользователя посредством обманных трюков заставляют рассказать о пароле для точки доступа.

Схема атаки: обычно фишинговые атаки осуществляются через электронную почту, но в случае с Wi-Fi даже самый наивный пользователь подозрительно отнесется к просьбе сообщить WPA-пароль в письме. Чтобы атака была более эффективной, злоумышленники обычно заставляют пользователя подключиться к фальшивой точке доступа.

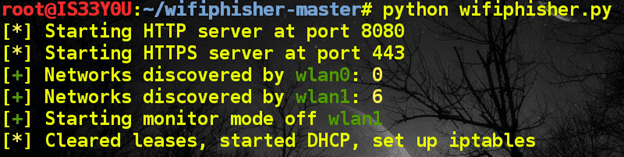

WiFiPhisher – утилита, написанная на phython, как раз помогает в реализации вышеупомянутого метода. Вначале происходит тюнинг компьютера злоумышленника: настройка HTTP- и HTTPS- серверов, поиск беспроводных интерфейсов (wlan0 и wlan1), переключение одного из этих интерфейсов в режим мониторинга и выделение дополнительных IP-адресов при помощи DHCP-служб.

Рисунок 6: Процесс настройки системы злоумышленника

Затем WiFiPhisher выводит список точек доступа жертвы, одну из которых злоумышленник выбирает для атаки.

Рисунок 7: Перечень точек доступа жертвы

После того как злоумышленник выбрал один из элементов перечня, утилита клонирует ESSID и пытается вывести из строя оригинальную точку доступа, поскольку злоумышленнику нужно добиться, что жертва повторно залогинилась уже на поддельную точку доступа. Если не удастся отсоединить пользователей от оригинальной точки доступа или злоумышленник находится слишком далеко от жертвы, атака не сработает, поскольку ни один из пользователей не сможет соединиться с поддельной точкой доступа.

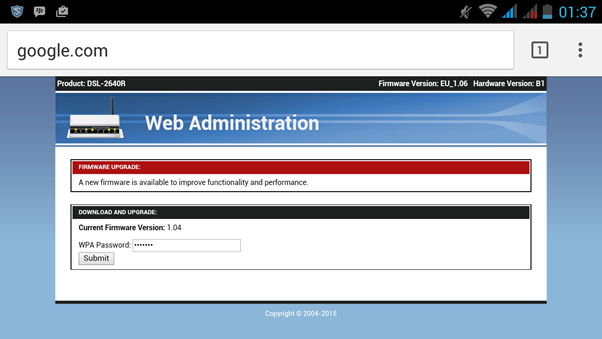

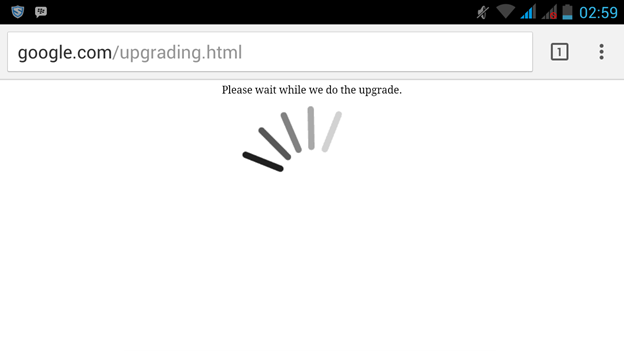

Когда жертва соединяется с поддельной точкой доступа, злоумышленнику сообщается, что клиенту выделен IP-адрес. На рисунке ниже мы видим, что к поддельной точке доступа подсоединилось устройство на базе Android.

Рисунок 8: Жертва подсоединилась к точке доступа, контролируемой злоумышленником

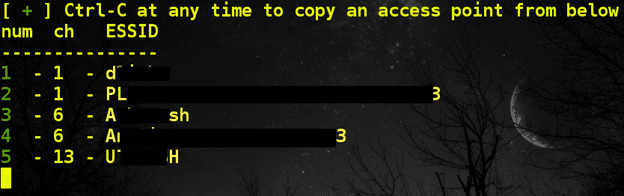

После того как жертва подсоединиться к поддельной точке доступа и попытается зайти на веб-страницу, HTTP- или HTTPS-сервер злоумышленника выдаст фишинговую страницу. Например, если Android-клиент сделает запрос к сайту www.google.com, вместо поисковой строки появится следующая страница:

Рисунок 9: Один из вариантов фишинговой страницы

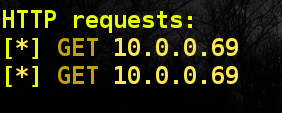

Злоумышленник оповещается о том, что жертва попыталась зайти на веб-сайт и была перенаправлена на поддельную страницу.

Рисунок 10: Уведомление о запросе

Наступает момент истины: либо жертва заподозрит неладное и разорвет соединение, либо введет WPA-пароль. После введения пароля жертва будет перенаправлена на другую страницу.

Рисунок 11: Страница, на которую перенаправляется жертва после ввода пароля

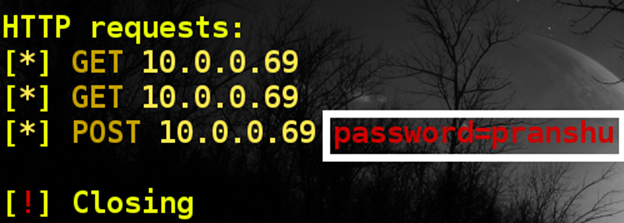

Пароль, введенный жертвой, отобразится в консоли злоумышленника:

Рисунок 12: Пароль, введенный жертвой

Как правило, пользователь вводит пароль по одной из следующих причин:

1. Пользователь предполагает, что происходит подключение к легитимной точке доступа.

2. Фишинговая страница очень похожа на страницу, выдаваемую роутером жертвы.

3. Пользователь хочет подключиться к открытой точке доступа с тем же ESSID.

Способы защиты: тщательно перепроверяйте все страницы, где нужно ввести пароль. Никогда не вводите WPA-пароль на подозрительных страницах.

Злоумышленник получил пароль. Что дальше?

Как только злоумышленник получил пароль к точке доступа, следующий пункт назначения – панель настроек роутера.

Стандартные учетные записи: многие пользователи не изменяют стандартные учетные записи для доступа к настройкам роутера, которые можно легко найти в интернете. Доступ к настройкам роутера дает злоумышленнику еще больше привилегий при управлении сетью.

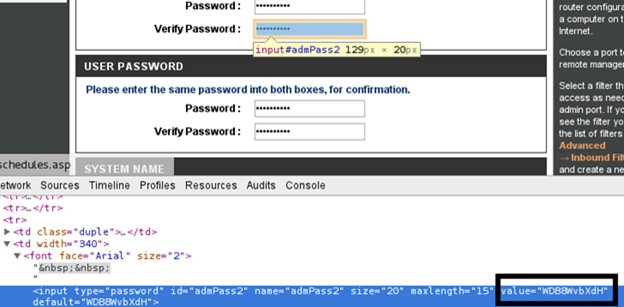

Получение PIN и других паролей: после получения доступа к панели настроек злоумышленник переписывает WPS PIN и другие скрытые пароли для дальнейшего использования. Достать пароли, скрытые за звездочками, проще простого. Например, чтобы достать пароли к учетным записям ‘admin’ и ‘user’ можно использовать функцию ‘Inspect element’ в браузере Chrome.

Рисунок 13: Получение паролей, скрытых за звездочками, через функцию ‘Inspect element’

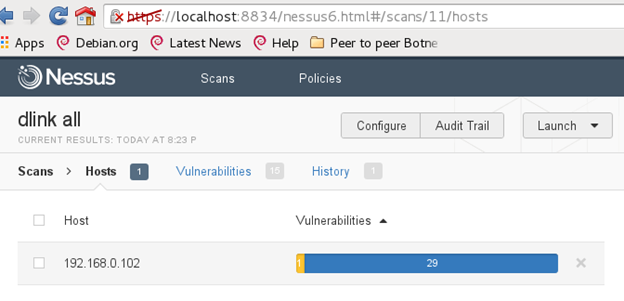

Расширение сферы влияния: после получения доступа к локальной сети злоумышленник начинает собирать информацию о клиентах, службах, портах и т. д. Это позволяет хакеру найти потенциально уязвимые системы, находящиеся в том же сегменте сети.

Рисунок 14: Поиск уязвимостей на других клиентах в сети

Манипуляции с DNS: в панели настроек роутера злоумышленник легко может изменить настройки DNS так, чтобы клиенты, использующие банковские сервисы, перенаправлялись на поддельные страницы.

Закрепление в системе: после получения первичного доступа, злоумышленник непременно захочет закрепиться в вашей системе, даже если вы сменили пароль или другие настройки безопасности. Один из способов закрепиться в системе – сохранить WPS PIN (см. Рисунок 5).

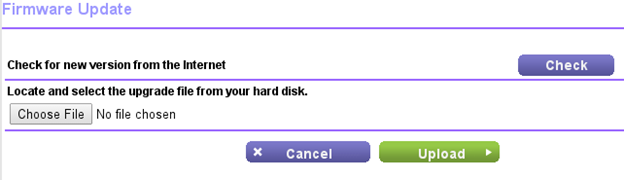

Более продвинутый хакер установит трояна в прошивку роутера, что позволит при помощи мастер-пароля получать доступ к Wi-Fi сети. Данная схема реализуется следующим образом. В прошивку DD-WRT с открытым исходным кодом, подходящую ко многим моделям, добавляется троян или мастер-пароль, после чего прошивка обновляется через панель настроек роутера.

Рисунок 15: Обновление прошивки в панели настроек

Цель данной статьи – не сподвигнуть вас ко взлому Wi-Fi сети соседа, а рассказать о наиболее распространенных уязвимостях в настройках Wi-Fi, при помощи которых злоумышленник может проникнуть в вашу сеть.

Существует распространенное мнение: «Поскольку у меня неограниченный канал, меня не особо волнует, что кто-то получит доступ к моей системе».

В некоторых случаях подобная щедрость заслуживает внимания, однако часто ваш «толстый» канал не является главной целью злоумышленника. Примечателен случай, когда некто попытался подставить своих соседей после взлома WEP-ключа и использования соседской сети для доступа детским порнографическим сайтам. Поскольку доступ осуществляется через вашу сеть, полиция при расследовании придет именно к вам и не факт, что вы докажете свою невиновность. Производители роутеров спроектировали панели настроек максимально удобными. Используйте средства безопасности по максимуму, чтобы огородить себя от проникновения со стороны соседей.

2. Nikita Borisov, Ian Goldberg, and David Wagner. isaac.cs.berkeley.edu. [Online]. http://www.isaac.cs.berkeley.edu/isaac/wep-faq.html

Где кванты и ИИ становятся искусством? На перекрестке науки и фантазии — наш канал. Подписывайтесь!

Источник: www.securitylab.ru

как узнать ip адрес роутера соседа

Ответ от Dapinder[активный]

если нет логина/пароля от его роутера, то даже узнав его ip ничего сделать не сможешь.

Ответ от Имя Фамилия[гуру]

Если ты уже подлючен к его сети то это глупый вопрос. А если хочешь узнать пароль от т. д. То только брут тебе поможет и то на сколько я знаю новые роутеры это блокируют. Как узнать?? ? в командной строке пишешь ип кофиг по англ.

Ответ от Giorgi Petrov[новичек]

Смотря какой роутер в основном это 192.168.0.1, пробуй .. Пароль — админ только на англ. языке

Ответ от Huowkutmas Fuberynvmb[гуру]

Для «захода» на роутер надо быть подключённым к сети соседа. Адрес роутера можно смотреть в свойствах сетевого соединения: Default Gateway

Ответ от Roman mamaev[новичек]

можно воспользоваться просто в cmd командой arp -a Либо прогой The Dude

Ответ от 3 ответа[гуру]

Привет! Вот подборка тем с похожими вопросами и ответами на Ваш вопрос: Как определить IP адрес соседского wi fi

Источник: 3otveta.ru