Сети используются ежедневно в корпорациях и различных организациях. Повсюду происходит совместное использование данных и ресурсов. Несомненно, проблемы безопасности должны быть решены при планировании сетей, дабы избежать возможных последующих затрат. Обычно сети организованы по принципу «клиент-сервер».

Пользователи используют рабочие станции для доступа к серверу, где содержится основная часть информации и который с точки зрения взлома представляет больший интерес. В какой бы компании ни была сеть – банк, министерство, аптека или что-либо еще — взлом приносит ущерб. И хотя часто взлом происходит изнутри, то есть его осуществляет человек, имеющий часть прав доступа, интересно посмотреть на взлом снаружи.

Статистика показывает, что обычно взломом сетей занимаются мужчины в возрасте от 16 до 25 лет. Причиной этого зачастую является желание проявить себя, увеличить свое мастерство в этой области или желание использовать в своих целях ресурсы сетей.

Кого интересно ломать? Провайдеров — чтобы иметь бесплатный Интернет; мелкие коммерческие компании — чтобы поиздеваться; банки — потому что очень круто, а зачастую физически невозможно (нет реального кабеля наружу, например); многих других, к примеру порносайты, — для развлечения.

Как удалено (подключиться) ВЗЛОМАТЬ любой компьютер | Полный доступ к чужому компьютеру

Часто взломщики используют программы-сканеры для определения машин, которые могут быть взломаны, а затем их ломают. Взломщики, заранее намечающие цель, должны быть гораздо более опытными. Такие действия будут продиктованы скорее не интересом, а конкретным заданием, возможно, связанным с большими деньгами. Обычно для этого вначале собирается огромный объем информации о машине (и не только через сеть), но все же вероятнее всего первое – ломают просто так и то, что легче.

Обычно в компаниях есть выход в Интернет:

- WWW-сервер;

- почта;

- выход в Интернет для пользователей.

Обычно почта и WWW держатся на отдельном сервере, а остальные компьютеры сети отделены от мира программой firewall, которая обычно ставится на шлюзе. Несомненно, хороший администратор старается предотвратить взлом как снаружи, так и изнутри. В дальнейшем будем считать, что взломщик хочет получить доступ к сети. Web-серверы обычно не взламываются, если, конечно, фильтрация пакетов является правильной. Почтовый сервер практичнее с точки зрения взлома, поскольку почта должна распространяться дальше и почтовая программа тем самым имеет некоторый доступ к сети. Кроме почты, есть еще несколько программ, которые могут интересовать взломщика:

ftp (21), ssh (22), telnet (23), smtp (25), named (53), pop3 (110), imap (143), rsh (514), rlogin (513), lpd (515).

Другой опасностью является установка пиратского программного обеспечения пользователями на своих машинах. Такие программы могут содержать внутри себя «троянских коней» разного вида, замаскированных под заставку, дополнение к чему-либо или что-то еще. Обычно это происходит на машинах с Windows, где установить программы может каждый. «Троянские кони» выполняют простые задачи, уничтожая затем сами себя. Они могут послать адреса, содержимое системных файлов сервера, доступ к которым необходим для входа в сеть, например passwd.

Как стать хакером | вычислить по IP

Понятно, что взломщики должны обезопасить сами себя. Для этого, во-первых, нужно скрыть свои IP-адреса. Есть несколько простых путей это сделать:

- использовать промежуточный адрес посредством telnet или rsh;

- использовать Windows и Wingate;

- использовать неправильно сконфигурированный proxy-сервер.

Простой совет – не надо писать письма на те адреса, откуда происходит атака. Скорее всего, почта там тоже сломана, и письмо просто станет предупреждение взломщику о том, что его заметили.

Прежде чем ломать, взломщик будет собирать информацию о сети. Он будет пытаться узнать адреса машин в сети, имена пользователей, тип операционной системы. Часть этого можно узнать вполне законно, рассматривая файлы на Web-сервере, ftp-сервере, запуская программу finger или просто пытаясь войти на сервер. После этого он составит представление о сети, о связи компьютеров, о наличии пригодных для взлома портов и о многом другом.

Далее будет предпринята попытка распознать машины, которые используются как наиболее доверительные. Возможно, что часть информации хранится отдельно и доступ к ней осуществляется через nfsd или mountd. Например, так может храниться конфигурация /etc и исполняемые системные файлы /usr/bin.

После получения такого рода информации взломщик будет сканировать сеть на предмет наличия «дыр» в защите. Для этого существуют программы типа ADMhack, mscan, nmap под Linux. Для их работы необходим быстрый канал, желательно оптоволокно. Программа ADMhack требует прав root для запуска; другие могут запускаться и без этого. Взломщик может и не быть администратором машины, на которой запущен сканер, — он мог встроить его как «троянского коня» в любую другую программу.

Программы ADMhack и mscan делают примерно следующее:

- TCP-сканирование портов;

- получение информации о RPC сервисах, запущенных через portmapper;

- получение списка экспортированных каталогов через nfsd;

- получение информации о наличии samba или netbios;

- запуск finger для сбора информации о пользователях;

- проверка скриптов CGI;

- проверка на возможность взлома демонов Sendmail, IMAP, POP3, RPC status и RPC mountd.

Напомним банальную вещь: обычно взлом происходит ночью, что дает больше времени и гарантии, что системный администратор вряд ли рядом. Также удобны для этого выходные дни и праздники.

Если собранная информация позволяет пойти в обход через доверительные адреса, то возможность обычно используется. Если же такого пути нет, то применяется почтовый сервер для более глубокого проникновения в сеть. Параллельно производятся попытки программно удаленно взломать Sendmail-, IMAP-, POP3- и RPC-сервисы, такие как statd, mountd и pcnfsd. Иногда для этого используются уже взломанные машины, так как зачастую необходимо иметь программу, скомпилированную на той же платформе.

После того как хоть один из приемов прошел и получить доступ удалось, взломщик будет тщательно заметать следы, чистить записи в файлах и устанавливать программы, чтобы впоследствии его присутствие не было обнаружено.

Обычно при этом устанавливаются исправленные версии программ, изменяются даты и права доступа к файлам. Для загрузки новых программ может использоваться даже ftp. Возможно, что вместо аккуратного удаления информации о себе будут установлены новые версии программ ps и netstat, которые будут скрывать информацию о взломе. Некоторые взломщики могут поместить файл .rhosts в директорию /usr/bin, чтобы дать возможность удаленного входа пользователя bin посредством rsh или csh.

Чистка записей о себе необходима. Простым дублированием здесь себя не обезопасить. Красивым приемом является посылка регистрационных записей на принтер. Это делает фактически невозможным их редактирование. В любом случае взломщик пойдет дальше только после того, как чистка записей будет проделана.

Будет ли он взламывать саму сеть или только основные серверы, — скорее всего, дело вкуса, но если все предыдущее прошло более-менее гладко, искоренение взломщика будет уже довольно трудоемким делом.

Если целью взлома было получение информации из сети, то можно признать, что она наполовину достигнута, так как, взломав что-то типа почтового сервера, получить доступ к сети гораздо легче. Скорее всего, дальнейшая защита будет не лучше, а ее взлом уже отрепетирован. Тем не менее, еще есть что делать – собирать пароли, качать информацию с защищенных машин и тому подобное. Эти приемы у взломщика тоже, несомненно, отработаны.

Наиболее эффективным способом сбора имен и паролей является установка программ ‘ethernet sniffer’. Эта программа «висит» на сетевой карточке, «нюхая» все, что пробегает по сети, отбирая пакеты с именами и паролями. Наиболее эффективно использовать компьютеры из той же подсети, где хочется взломать машину. Ясно, что установить sniffer под Windows гораздо легче. Если же ее придется ставить на UNIX-машину, то скорее всего установлена эта программа будет в /usr/bin или /dev каталог с датой и временем, таким же как у других файлов.

Обычно вся работа программы записывается в файл на этой же самой машине, так что лишней посылки данных не происходит. Поскольку обычно заранее устанавливается измененная программа ps, то процесс не виден. Для работы наиболее эффективно, когда сетевой интерфейс находится в режиме ‘promiscuous’. Ясно, что прослушиваются все данные, проходящие по сети, а не только адресованные данной машине.

После установки прослушивания взломщик возвращается к машине где-то через неделю, чтобы скачать файлы. Разумеется, что он старается как можно тщательнее скрыть присутствие программы, но обнаружить ее можно, например, просматривая файловые системы на предмет изменения файлов. Для таких целей может служить программа Tripwire. Другая программа — cpm — отслеживает изменения в сетевых интерфейсах.

Следующим и наиболее вредным этапом взлома является уничтожение серверов, управляющих работой сети. Это нужно как для заметания следов, так и для того, чтобы заставить сеть работать «под себя». Не всегда, но довольно часто это происходит посредством команды ‘rm -rf / https://compress.ru/article.aspx?id=9730″ target=»_blank»]compress.ru[/mask_link]

Как взломать сайт: лучшие способы взлома в 2019 году

Многие считают, что взломать сильно защищенные веб-сайты нельзя. Однако, данное суждение не верно, поскольку такие известные интернет-проекты, как Twitter, Facebook, Microsoft, NBC, Drupal и др. взламывали. В этой статье мы научим вас, как взломать сайт самыми доступными способами на 2019 год.

Хакерство — это и угроза для любого бизнеса, будь то совсем незначительный хак или крупномасштабная атака.

Но с другой стороны (со стороны самого взломщика) иметь возможность повлиять на сторонние ресурсы в сети это большое преимущество.

Чего позволяет достичь взлом сайта?

Взлом может нанести ущерб любому растущему бизнесу, будь то маленький или большой. Используя методы взлома, вы можете украсть конфиденциальные данные любой компании, получить полный контроль над вашим компьютером или даже повредить ваш сайт в любой момент времени.

Существуют специальные обучающие школы, созданные в целях обеспечения полной информационной безопасности для различных компаний и предотвращения атак на них. Проводятся курсы по этическому взлому. Так или иначе, обучают хакингу.

Все этические методы взлома, которым обучают в подобных заведениях, очень важны для любой фирмы. Они позволяют предотвратить кражу ее конфиденциальной информации. Чтобы обеспечить безопасность любой системы, нужно знать, как взломать сайт или какие методы могут быть использованы хакерами для взлома сайта. Итак, давайте разберемся, какие способы взлома сайта существуют.

Dos или DDOS атака: распределенный отказ в обслуживании

Атака DOS или DDOS является одной из самых мощных атак хакеров, когда они прекращают функционирование любой системы, отправляя очередь запросов сервера с количеством поддельных запросов. В DDOS-атаке используется множество атакующих систем. Многие компьютеры одновременно запускают DOS-атаки на один и тот же целевой сервер. Поскольку атака DOS распространяется на несколько компьютеров, она называется распределенной атакой отказа в обслуживании.

Для запуска DDOS-атак хакеры используют сеть зомби. Сеть зомби — это все те зараженные компьютеры, на которые хакеры тихо установили инструменты для атаки DOS. Чем больше участников в сети зомби, тем мощнее будет атака. То есть, если сотрудники кибербезопасности начнут просто блокировать ip-адреса пользователей, ничего хорошего из этого не выйдет.

В Интернете доступно множество инструментов, которые можно бесплатно загрузить на сервер для выполнения атаки, и лишь немногие из этих инструментов способы работать по системе зомби.

Как использовать инструмент LOIC Free для взлома сайта с помощью DOS / DDOS атак:

LOIC (низкоорбитальный ионный канон): нужно скачать LOIC из бесплатного открытого источника отсюда: http://sourceforge.net/projects/loic/. Как только вы загрузили его, извлеките файлы и сохраните их на рабочем столе.

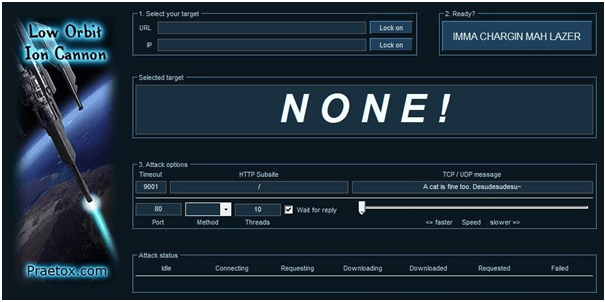

Теперь, на втором шаге, откройте программное обеспечение, и вы получите экран, подобный следующему:

Здесь, на экране, найдите текст с надписью «Выберите цель и заполните ее». Теперь введите или скопируйте / вставьте URL-адрес веб-сайта в поле. Если вы хотите начать атаку на IP-адресе, поместите IP-адрес в поле и нажмите кнопку блокировки рядом с заполненным текстовым полем.

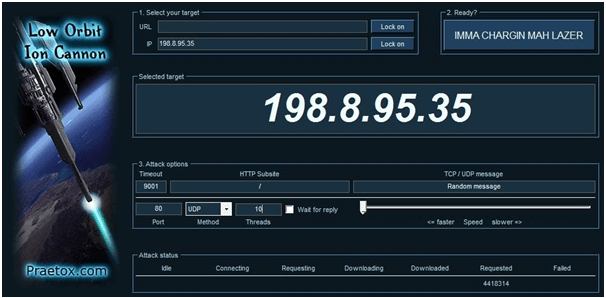

На третьем этапе просто пропустите кнопку с надписью «ima chargin mah lazer» и перейдите к третьему разделу, то есть к параметрам атаки. Оставьте другие параметры, такие как тайм-аут, дочерний сайт, http и панель скорости без изменений. Поменяйте только tcp / udp и введите случайные данные.

В типе порта просто укажите порт, на котором вы хотите начать атаку, и в поле метода выберите UDP. Если вы хотите атаковать сайт, оставьте порт таким, какой он есть, но измените его для серверов майнкрафт. Обычно номер порта для майнкрафта равен 25565. Также снимите флажок «ждать ответа» и оставьте нити на уровне 10. Если ваша компьютерная система имеет хорошую конфигурацию, вы также можете сделать ее равной 20, но не превышайте 20. В конечном итоге ваш экран будет выглядеть следующим образом:

Наконец, единственное, что требуется, — это нажать кнопку «IMMA CHARGIN MAH LAZER». После нажатия вы увидите запрошенный столбец в статусе атаки, который должен быть заполнен многочисленными цифрами и прочим.

Использование SQL Injection Attack для взлома сайта в 2019 году:

Еще одним успешным методом взлома сайта в 2018 году является атака SQL-инъекций. В этом методе мы можем вставить вредоносные операторы SQL в запись, поданную для выполнения. Чтобы успешно выполнить SQL-инъекцию, нужно выяснить уязвимость в прикладном программном обеспечении. Хакеры могут использовать уязвимости в этих системах. Инъекции SQL для взлома веб-сайта чаще всего называют вектором для веб-сайтов, но его можно использовать для атаки на любую базу данных SQL.

Большинство атак SQL-инъекций могут быть сделаны на базе данных SQL на многих сайтах ASP.

Шаги для взлома сайта в 2019 году с помощью SQL-инъекции:

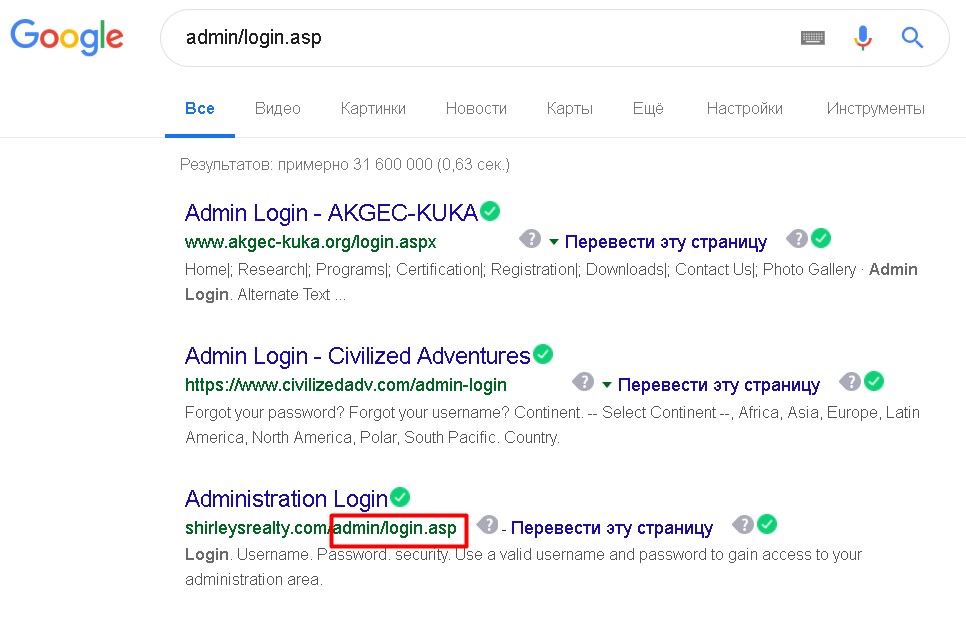

- Просмотрите Google и вставьте «admin / login.asp» в поисковик. Используйте опцию для поиска в нашей стране;

- Найдите какой-нибудь веб-сайт, на котором есть страница «Adminlogin.asp», как показано на рисунке выше;

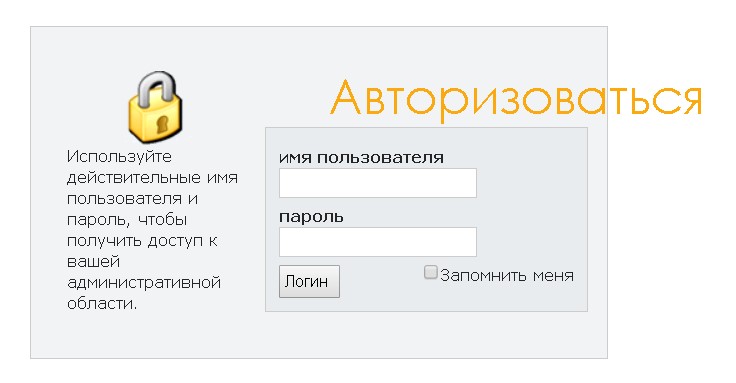

Теперь попробуйте ввести имя пользователя как admin и пароль как 1’or’1 ‘=’ 1, как показано на рисунке ниже:

Вот и все, теперь вы вошли в админку.

Если указанный выше пароль не работает, вы можете использовать приведенный ниже список паролей для атак SQL-инъекций. Однако стоит помнить, что данный пример взят с иностранного источника и пароли могут отличаться. Тут наверное все-таки банальный подбор. У нас в РФ, скорее всего самые популярные пароли другие. Я писал про это в одной из статей.

Список паролей для зарубежных ресурсов:

- 1’or’1’=’1

- ‘ or 0=0 —

- ” or 0=0 —

- or 0=0 —

- ‘ or 0=0 #

- ” or 0=0 #

- or 0=0 #

- ‘ or ‘x’=’x

- ” or “x”=”x

- ‘) or (‘x’=’x

- ‘ or 1=1–

- ” or 1=1–

- or 1=1–

- ‘ or a=a–

- ” or “a”=”a

- ‘) or (‘a’=’a

- “) or (“a”=”a

- hi” or “a”=”a

- hi” or 1=1 —

- hi’ or 1=1 —

- hi’ or ‘a’=’a

- hi’) or (‘a’=’a

- hi”) or (“a”=”a

Как использовать XSS или межсайтовые скриптовые атаки для взлома сайта в 2019 году:

Что такое XSS?

Атаки XSS, также известные как атаки межсайтовых сценариев, — это одна из лазеек в веб-приложениях, которая предлагает хакерам использовать сценарии на стороне клиента, чаще всего javascript на веб-страницах, которые посещают пользователи. Когда посетители посещают вредоносную ссылку, она выполняет javascript. После того, как хакеры воспользуются уязвимостью XSS, они могут легко запускать фишинговые атаки, атаки троянов или червей или даже красть учетные записи.

Например, предположим, что злоумышленник обнаружил уязвимость XSS в Gmail, а также внедрил в нее вредоносный скрипт. Каждый раз, когда посетитель посещает сайт, исполняется вредоносный скрипт и код перенаправляет пользователя на поддельную страницу Gmail или даже может захватить куки. После того, как хакер украл куки, он может либо войти в учетную запись Gmail других, либо даже сменить пароль.

Перед выполнением атаки XSS у вас должны быть следующие навыки:

- Глубокое понимание HTML и Javascript;

- Базовое понимание HTTP клиент-серверной архитектуры;

- Базовое понимание программирования на стороне сервера, включая PHP, ASP или JSP;

Как выполнять XSS-атаки на веб-сайт в 2019 году:

Шаг 1: Поиск уязвимого веб-сайта. Чтобы запустить XSS-атаку, хакеры могут использовать Google dork, чтобы найти уязвимый веб-сайт, например: используйте dork «? Search =» или «.php? Q =». Этот придурок будет отображать некоторые конкретные сайты в результатах поиска Google, которые можно использовать для взлома.

Google dork — это сотрудник, который по незнанию раскрывает конфиденциальную корпоративную информацию в Интернете. Слово «придурок» — это сленг для дурака или неумелого человека.

Google dorks подвергают корпоративную информацию риску, потому что невольно создают черные двери, которые позволяют злоумышленнику войти в сеть без разрешения и / или получить доступ к несанкционированной информации. Чтобы найти конфиденциальную информацию, злоумышленники используют строкирасширенного поиска, называемые запросами Google dork.

Запросы Google dork созданы с помощью операторов расширенного поиска, которые ИТ-администраторы, исследователи и другие специалисты используют в своей повседневной работе для сужения результатов поиска. Обычно используемые поисковые операторы включают в себя:

site: ограничивает результаты запроса определенным сайтом или доменом.

Тип файла: ограничивает результаты запроса для файлов PDF или других конкретных типов файлов.intext: ограничивает результаты теми записями содержимого, которые содержат определенные слова или фразы.

Поскольку операторы поиска могут быть связаны друг с другом, злоумышленник может использовать сложные запросы для поиска информации, которая была опубликована в Интернете, но не предназначалась для поиска. Использование операторов расширенного поиска для поиска информации, к которой нелегко получить доступ с помощью простого поиска, иногда называют Google dorking или Google hacking .

Шаг 2: Проверьте уязвимость:

Теперь нам нужно найти поле ввода, в которое мы можем внедрить вредоносный скрипт, например, поле поиска, поле имени пользователя или пароля или любое другое связанное поле.

Теперь протестируйте уязвимость, поместив некоторую строку в поле, скажем, например, вставьте «BTS» в поле ввода. Результаты будут отображаться следующим образом:

Теперь щелкните правой кнопкой мыши на странице и просмотрите исходный код страницы. Найдите строку, которую вы ввели, это «BTS». Также отметьте место, где размещены входные данные.

Теперь нам нужно выяснить, что сервер дезинфицирует наш ввод или нет? Чтобы проверить это, вставьте тег прямо в поле ввода.

Теперь снова просмотрите страницу источника и выясните местоположение, где ввод отображается на странице.

Если сервер очищает наш ввод, код можно посмотреть как script , Это означает, что веб-сайт уязвим для межсайтовых скриптовых атак, и мы можем начать атаку. В приведенном выше случае сервер не обрабатывает код.

Шаг 3: использование уязвимости

После того, как мы сможем обнаружить уязвимый веб-сайт. Следующим шагом является использование уязвимости путем запуска XSS-атаки. На данный момент нам нужно внедрить полный код JavaScript как alert (‘BTS’) .

Появится всплывающее окно со строкой BTS. Это указывает на то, что мы успешно использовали уязвимость XSS. Расширяя код с помощью вредоносного скрипта, злоумышленник может украсть куки или полностью уничтожить веб-сайт и сделать еще больше.

Интересные записи:

Понравилась статья? Поделиться с друзьями:

Вам также может быть интересно

Интернет-грамотность 1

FTP-клиенты — это программное обеспечение, разработанное специально для передачи файлов между ПК и серверами

Интернет-грамотность 0

Из этой шпаргалки по командной строке Linux / Unix вы узнаете: Основные команды Linux

Интернет-грамотность 0

Что такое UNIX? ОС UNIX родилась в конце 1960-х годов. Компания AThttp://medicina-treat.ru/kak-vzlomat-sajjt/» target=»_blank»]medicina-treat.ru[/mask_link]

Как взломать чей-то компьютер удаленно без его ведома

Мне всегда грустно видеть, как отношения катятся под откос. Искра, когда-то связывавшая пару, начинает угасать. По мере его угасания дружба, романтический интерес, а в очень тяжелых случаях и интерес вообще угасают.

Но что еще хуже, так это когда вы наблюдаете, как ваш брак катится под откос; Ваш муж или жена больше не интересуетесь вами. Они всегда на своем компьютере, и их улыбка видна только в свете экрана.

И вот тогда вы начинаете задаваться вопросом, на что они тратят так много времени;

- Может быть дело?

- Порнография?

- Играть в азартные игры?

Что бы это ни было, ясно одно; Вы должны узнать, пока не стало слишком поздно. Но можете ли вы? Не могли бы вы удаленно взломать чей-то компьютер без его ведома? Читайте дальше и узнайте.

Способы удаленного взлома чужого компьютера

- Метод 1: Как взломать чей-то компьютер удаленно напрямую

- Метод 2: Как взломать чей-то компьютер удаленно косвенно

- Метод 3: Как удаленно взломать чей-то компьютер с помощью приложений

- Заключение

Метод 1: как взломать чей-то компьютер удаленно напрямую

Сначала займемся делами удаленно взломать чей-то компьютер без его ведома по прямому маршруту. Это означает найти возможность завладеть их компьютером и просмотреть его в надежде обнаружить то, на что они смотрят.

Оба требуют значительного количества времени с целевым компьютером. Также необходимо знать их пароли.

Легко отслеживать компьютеры ребенка с Windows

Чтение чатов и вложений в WhatsApp

Захват экрана ПК автоматически

Отслеживайте посещения, загрузки и просмотры

Записывайте каждое нажатие клавиши

Удаленно взломать чей-то компьютер, проверив его интернет-историю

Если предположить, что вы получили доступ к их компьютеру, есть действительно одно место, где вам нужно посмотрите, чтобы отслеживать их интернет-активность – их интернет-история. Будь то ПК или Mac, процесс аналогичен, поскольку зависит от браузера больше, чем от самого устройства.

Вот что вам нужно сделать:

- Запустите предпочитаемый им браузер. (В нашем примере это Google Chrome на компьютере)

- Подойдите к трем точкам в правом верхнем углу и нажмите на них. Прокрутите История компании кнопку в раскрывающемся меню и нажмите на История компании.

- Или вы можете нажать CTRL-H на компьютере с Windows.

- Там вы увидите список со всеми посещенными веб-страницами и временем их последнего открытия.

Пока вы на нем, вы также можете проверить закладки, перейдя в закладки вариант вместо прокрутки История компании. Там вы увидите все их страницы с закладками.

Удаленно взломать чей-то компьютер, проверив электронную почту на предмет подписки

если ваш партнер осторожен и очищает историю интернета или использует режим инкогнито. В этом случае вам нужно будет копнуть немного глубже, так как для вас не будет никаких следов интернет-активности.

Большинство азартных игр и сайты знакомств требуют подписки, и сайты премиум порно не приходи бесплатно. Итак, если вы думаете, что он/она делает что-то из этого, вы можно проверить активацию по электронной почте или электронным счетам.

Более того, даже если он/она флиртует в одном из своих мессенджеров, ты можешь попробовать найти его/ее пароль для тех, кто через его почту.

Метод 2: как взломать чей-то компьютер удаленно и косвенно

Теперь, когда мы проверили прямые пути к взломать чей-то компьютер удаленно напрямую, мы увидим, как мы можем сделать то же самое более окольным путем.

Легко отслеживать компьютеры ребенка с Windows

Чтение чатов и вложений в WhatsApp

Захват экрана ПК автоматически

Отслеживайте посещения, загрузки и просмотры

Записывайте каждое нажатие клавиши

Взломать чей-то компьютер удаленно, проверив общую историю IP-адресов в Интернете

Тот факт, что наши устройства отслеживают все наши онлайн-действия и ведут очень точный и тщательный учет, очень хорошо известен. Менее известный факт заключается в том, что наш маршрутизатор делает то же самое, оставляя свой уникальный адрес (IP) на сайтах, которые мы посещаем.

Это позволяет ускорить загрузку, поскольку страницы, которые мы пытаемся посетить, сохраняют запись личности нашего маршрутизатора и быстрее передают ее через систему безопасности. Единственная загвоздка в том, что вам нужно иметь Статический IP.

Итак, если у вас дома есть статический IP-адрес, вы можете попробовать поискать порно, датирование, или что-то еще, что, как вы подозреваете, просматривает ваш партнер, когда он находится в Интернете. IP запомнит сайты и порекомендует их вам, прежде чем вы закончите печатать.

Удаленно взломайте чей-то компьютер, поищите его на сайтах порно/азартных игр/знакомств

Хотя это не похоже на самый эффективный способ увидеть, что ваш партнер смотрит в Интернете, это может быть отличным способом узнать, делает ли он что-то, что он / она не должен, не вдаваясь в подробности. много хлопот.

Все, что вам нужно сделать, это завести аккаунт на некоторых сайты знакомств/азартных игр/порно в зависимости от того, что, по вашему мнению, посещает ваш партнер, и найдите его / ее. Например, вы можете создать учетную запись в приложении для знакомств, например Tinder и начинайте листать, пока не найдете своего партнера.

Способ 3: удаленно взломать чей-то компьютер с помощью шпионского ПО

Все вышеперечисленные решения звучат великолепно, но они требуют определенного количества удачи, техническая экспертиза, и личное участие. Это не всегда то, что есть у людей. Более того, есть люди, у которых может не быть времени. Это не означает, что всем этим людям придется обращаться к специалисту, который может быть слишком дорогой или даже Мошенник.

Однако есть приложения, которые будут работать так же хорошо, если не лучше, чем большинство хакеров, они более доступны по цене и могут гарантировать результаты на всю жизнь.

Вариант 1: удаленно взломать чей-то компьютер с помощью ClevGuard

ClevGuard — лучшее решение для тех, кому нужно взломать чей-то ПК с Windows. А почему, спросите вы?

Легко отслеживать компьютеры ребенка с Windows

Чтение чатов и вложений в WhatsApp

Захват экрана ПК автоматически

Отслеживайте посещения, загрузки и просмотры

Записывайте каждое нажатие клавиши

- У него есть решение практически для любого типа устройств.

- Его практически невозможно обнаружить.

- Отлично подходит для общего мониторинга и особенно для членов семьи.

- Действительно прост в использовании.

- Имеет отличную команду поддержки клиентов.

- Вы получаете пожизненные обновления.

- Он всегда проходит гладко.

Итак, если вы заинтересованы в удаленно взломать чей-то компьютер простым способом, нажмите на кнопку ниже.

Как удаленно взломать компьютер с помощью ClevGuard

Подпишитесь на ClevGuard, и вы получите очень подробные инструкции о том, как установить его на целевое устройство. И не беспокойтесь, если вы чего-то не понимаете, у ClevGuard есть круглосуточная линия поддержки, которая будет рада помочь вам на каждом этапе процесса.

Теперь давайте посмотрим, что вы можете сделать с ClevGuard.

Интернет-активность

ClevGuard собирает все данные об использовании сети целевым объектом, чтобы вы могли их просмотреть. От Chrome до Explorer ClevGuard составит список всех веб-сайты цель посетила и даже URL-ссылку, если вы хотите увидеть, что они искали для себя.

Скачать действие

Что хорошего в чьей-то истории веб-поиска без истории загрузок, верно? К счастью, ClevGuard поможет вам и в этом. Вы можете не только видеть, что у цели скачанный и откуда, но можно и скачать копию самостоятельно.

Там ClevGuard дает вам доступ к веб-чатам цели в популярных социальных сетях, таких как WhatsApp и Facebook.

Эта функция позволяет вам видеть, что было напечатано на целевом ПК. Мы говорим не только о сообщениях и электронных письмах. Мы говорим о каждое нажатие клавиши, будь то пароль, текст, поиск, даже вещи, которые никогда не использовались или случайные нажатия клавиш.

Экспорт данных

После того, как вы увидели все, что вам нужно было увидеть, и собрали достаточно данных, вы можете экспортировать все это на устройство по вашему выбору, чтобы вы могли просматривать его на досуге. Даже офлайн!

Вариант 2: удаленно взломать чей-то компьютер с помощью Spyrix

Но что, если у вашей цели есть компьютер, работающий на macOS вместо Windows? В этом случае вам понадобится Spyrix, одно из лучших шпионских приложений для компьютеров с macOS. Мы предпочитаем Spyrix, потому что:

- Имеет привлекательный и интуитивно понятный интерфейс.

- Нет необходимости в техподдержке для работы.

- Это невозможно обнаружить.

- Это лучшее решение для macOS.

Итак, если вам действительно нужен самый простой способ удаленно взломать компьютер нажмите на кнопку ниже:

Как использовать Spyrix для взлома чьего-либо компьютера для macOS

После того, как вы зарегистрируетесь, вы получите электронное письмо от команды Spyrix, содержащее очень подробные инструкции о том, что вам нужно сделать, чтобы правильно настроить их программное обеспечение.

Тогда вы окажетесь на Данные пользователя экран, где вы найдете все действия вашего партнера в Интернете на одной странице. Оттуда он может пойти несколькими путями. Давайте рассмотрим самые важные вещи, которые вы можете сделать:

Экранная запись

Эта функция позволяет Spyrix запись все, что происходит на экран цели и показать его вам, как если бы это было видео на YouTube. А с Live Viewing вы можете делать это в прямом эфире, когда видите, что ваш партнер смотрит что-то в Интернете.

Программы и мессенджеры

Эти две вкладки дают вам подробное представление о каждое сообщение через приложения для обмена сообщениями, такие как Messenger и WhatsApp. С другой стороны, вкладка «Активность программ» позволит вам увидеть все, что человек делает в приложениях.

Заключение

С помощью всех вышеперечисленных методов вы обязательно сможете удаленно взломать компьютер. Таким образом, вы сможете спасти свой брак, пока не стало слишком поздно, или контролировать своих сотрудников или своих детей. В конце концов, почти каждый использует компьютер в настоящее время.

Источник: ru.lifechacha.com