Ради наживы интернет-мошенники готовы обманывать пользователей и рекламодателей любыми способами. Например, они могут размещать рекламу на поиске или в рекламных сетях, которая ведет на фишинговые сайты.

Мошенники злоупотребляют популярными запросами, создают под них рекламные кампании и объявления, делают всё, чтобы пройти модерацию и ставят вредоносные ссылки. Вот так просто — без рассылки фишинговых писем по email, без спама сообщениями в ВК — они берут и заманивают пользователя в ловушку через, казалось бы, достоверный и качественный канал.

Содержание скрыть

Что такое фишинг

Фишинг (от англ. phishing: phone phreaking — «взлом телефонных автоматов» и fishing — «рыбная ловля») — вид цифрового мошенничества, при котором злоумышленники массово рассылают вредоносный спам, притворяясь известными компаниями, брендами, государственными структурами, и получают доступ к персональным или банковским данным пользователей. Это могут быть письма на почту, звонки, SMS, сообщения в соцсетях, вредоносные сайты в выдаче и т. п.

ФИШИНГ 21 ВЕКА — КАК ВАС ВЗЛАМЫВАЮТ МОШЕННИКИ. СХЕМА

Цель — выудить у пользователя персональную информацию, данные банковских карт и счетов, логины и пароли. Некоторые мошенники спрашивают об этом напрямую, другие — приводят на сайт-клон, на страницу с формами входа, и «снимают» данные авторизации, которые вводит ничего не подозревающая жертва.

Только за январь-февраль 2022 года Google обнаружил 2 миллиона новых фишинговых сайтов.

Виды фишинга

Эксперты выделяют семь видов фишинга. Среди них: целевой фишинг, уэйлинг, смишинг, вишинг, email-фишинг, шантаж интимными подробностями и поисковый фишинг. Давайте разбираться в терминах.

Целевой фишинг

От англ. spear phishing, что в переводе означает “ловля с копьем”. В качестве целей злоумышленники выбирают определенную группу, конкретного пользователя или должность в компаниях. При ловле рыбы с копьем рыболов выбирает конкретную цель, отсюда и такое название у данной мошеннической техники.

Злоумышленник отправляет пользователю или группе пользователей email, SMS или голосовой звонок с вредоносной начинкой. Путем манипуляций мошенник выуживает данные доступов к системам, персональную информацию и т. д.

Фишинг

Фишинг — это распространенный способ интернет-мошенничества. Хакеры используют его, чтобы получить доступ к конфиденциальной информации других людей: их учетным записям и данным банковских карт.

Фишинговые мошенники действуют по отработанной схеме: закидывают «наживку» — письмо, сообщение, ссылку на сайт — и пытаются «поймать» доверчивых пользователей. Поэтому неудивительно, что сам термин произошел от англоязычного phishing, которое созвучно со словом fishing — «рыбалка». Замена f на ph — отсылка к оригинальной форме хакерства фрикингу, или телефонному взлому (phreaking).

Фишинг становится популярнее с каждым годом. По статистике Google, в 2021 году компания обнаружила более 2 миллионов фишинговых сайтов — это на 27% больше, чем в 2020 году.

Что такое фишинг и фишинговая атака

Виды фишинговых атак

Почтовый фишинг

Злоумышленники отправляют пользователям письма под видом известного бренда: подделывают адрес, чтобы он напоминал официальный. Получатель нажимает на ссылку и переходит на поддельный сайт или загружает документ с вирусом.

Одна из вариаций почтового фишинга — клон-фишинг. Мошенники определяют, какими программами и магазинами вы часто пользуетесь, а затем отправляют письма якобы от этих брендов.

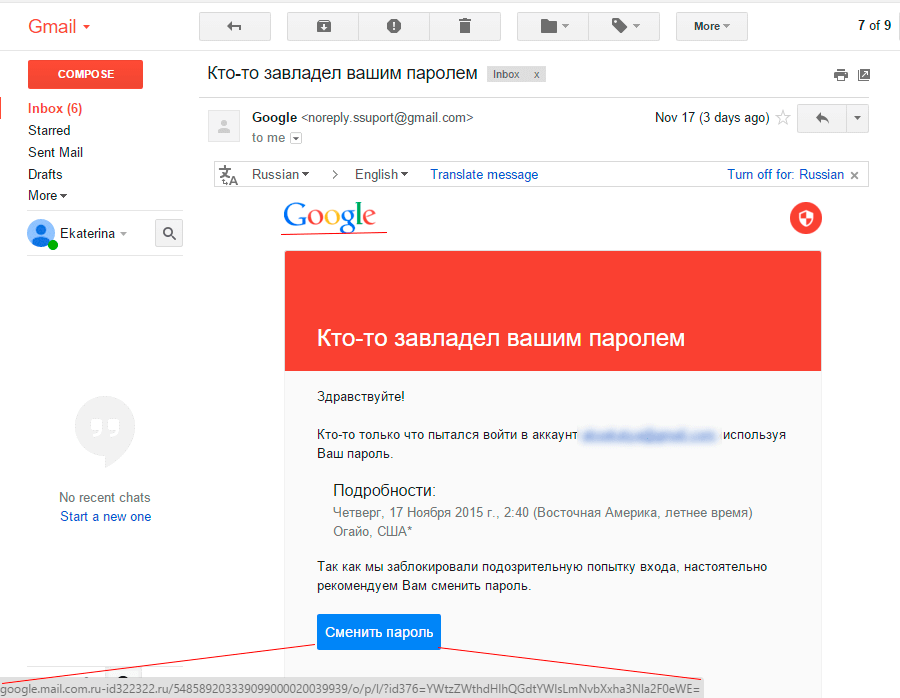

Пример фишингового письма, замаскированного под письмо от службы безопасности Gmail. При наведении на кнопку «Сменить пароль» отображается фишинговая ссылка. Источник

Целевой фишинг

Его еще называют спеар-фишинг (spear phishing). Мошенники нацеливаются на конкретную компанию, изучают нескольких сотрудников по аккаунтам в соцсетях или информации на сайте.

Затем этим сотрудникам отправляют письма будто бы от коллег: используют реальные имена, должности, номера рабочих телефонов. Человек думает, что получил внутренний запрос, и следует указаниями из письма.

В 2020 году американская медицинская компания Elara Caring неделю останавливала утечку данных клиентов, после того как злоумышленники получили доступ к аккаунтам сотрудников и стали рассылать с них фишинговые сообщения. В результате атаки мошенники украли информацию о ста тысячах пациентов: имена, даты рождения, банковские данные, номера водительских прав и социального страхования.

У спеар-фишинга есть подвид — уэйлинг. Слово происходит от whailing — «охота на китов». Это целевой фишинг, который направлен на руководителей.

Телефонный фишинг

Этот тип атаки разделяется на два подвида: вишинг и смишинг.

Голосовой фишинг, или вишинг (vishing) предполагает разговор по телефону. Преступник звонит жертве, давит на нее и создает повышенное чувство срочности, чтобы человек сообщил конфиденциальные данные.

Мошенники часто представляются сотрудниками банков: они сообщают о заявках на кредит или подозрительных переводах, угрожают блокировкой, а затем требуют сообщить смс-код или оформить подозрительный перевод.

В результате люди теряют все свои накопления. Так, в 2020 году с помощью голосового фишинга мошенники украли у одной женщины 400 миллионов рублей.

В смишинге (smishing) вместо звонков используют СМС-сообщения с вредоносными ссылками, которые маскируют под купоны и розыгрыши.

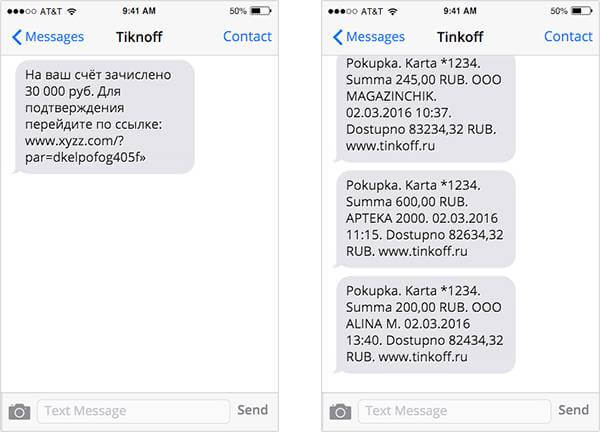

Пример фишингового сообщения: справа переписка с настоящим банком, слева — с мошенниками, которые переставили буквы в названии банка местами. Источник

CEO-мошенничество

Через социальные сети или веб-сайты мошенники находят информацию о руководстве компании, например о генеральном директоре или главном бухгалтере. Затем подделывают почтовый ящик и рассылают письма другим сотрудникам от имени этого руководителя.

Яркий случай СЕО-мошенничества произошел в 2015 году, когда финансовый отдел австрийско-китайской аэрокосмической компании FACC перевел злоумышленникам 61 миллион долларов, следуя указаниям из поддельного письма от гендиректора.

Фишинг в социальных сетях

Такие мошенники создают поддельные аккаунты в Instagram*, ВКонтакте, Facebook*, Twitter. Хакеры выдают себя за знакомого жертвы или аккаунт известной компании. Они присылают сообщения со ссылками на поддельные сайты, запрашивают личную информацию через Facebook*-приложения, отмечают на изображениях с призывом перейти на сайт.

Смежный способ фишинга — мошенничество в мессенджерах: Telegram, WhatsApp и Viber. Через них хакеры рассылают сообщения якобы от популярных компаний в попытке завладеть вашими личными данными.

Один из крупных примеров — мошенничество, направленное на пользователей Booking.com. В 2018 году хакеры рассылали юзерам WhatsApp-сообщения, через которые получали доступ к аккаунтам. Завладев информацией о бронированиях, злоумышленники требовали оплатить проживание по поддельным счетам.

Компания не говорит, сколько денег потеряли клиенты, но, по данным CNN, от подобных типов мошенничества только за первый квартал 2021 года американцы потеряли 26 миллионов долларов.

Веб-фишинг

Главный метод этого вида — подмена сайта. Хакер создает страницу, практически не отличимую от сайта крупного бренда или компании, в которой вы работаете. Вы используете свою учетную запись для входа, и злоумышленник получает доступ к реальному аккаунту.

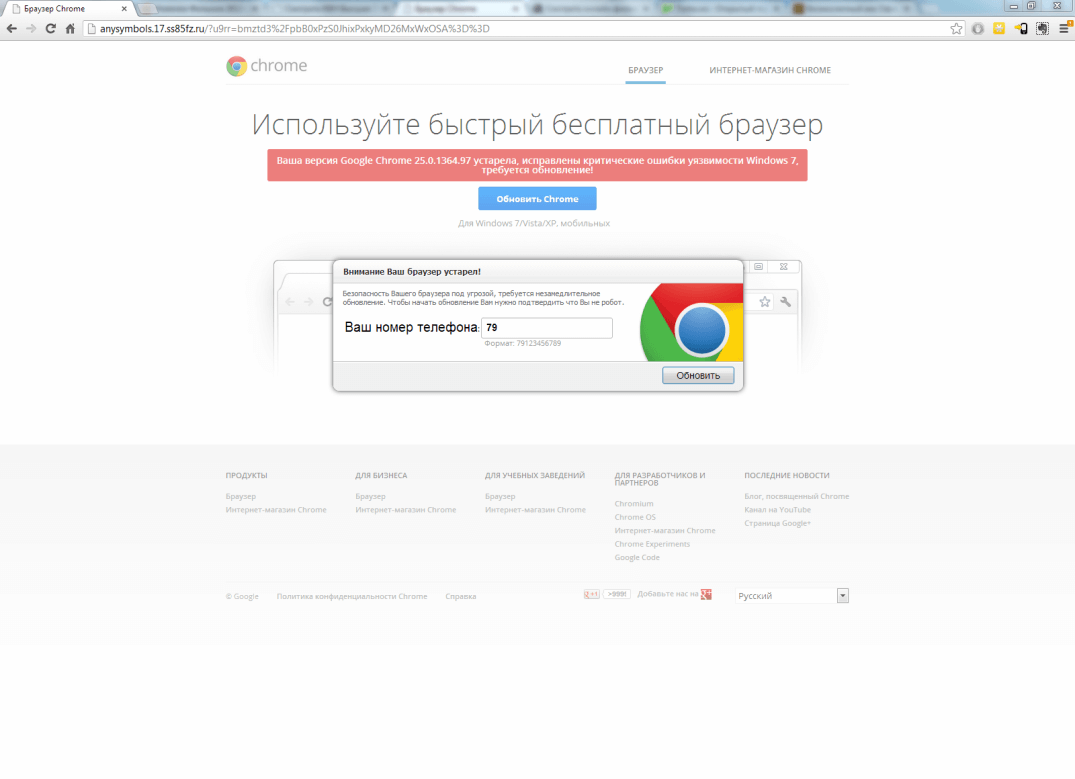

Пример фишингового сайта, замаскированного под страницу обновления Google Chrome. Адрес страницы не имеет никакого отношения к браузеру. Источник

Хакеры либо присылают ссылку через email, либо перенаправляют пользователей на поддельный сайт при помощи фарминга. Злоумышленники взламывают систему доменных имен (DNS), и когда пользователь хочет зайти на сайт, сервер открывает страницу-подделку.

У веб-фишинга много вариаций.

- Фишингчерез поисковые системы. Такие мошенники таргетируются на людей, желающих что-то купить: их просят ввести конфиденциальную информацию, которую перехватывает хакер.

- «Атака на водопое». Хакеры выясняют, какие сайты часто посещают сотрудники компании, и подменяют адрес или добавляют к нему вредоносный код для скачивания.

- Всплывающие окна или уведомления веб-браузера. Когда человек кликает на кнопку «разрешить», на устройство загружается вредоносный код.

Злой двойник

Фишинговая атака evil twin симулирует привычную точку доступа Wi-Fi. После подключения злоумышленники получают учетные данные для входа в систему и другую информацию.

В 2020 году хакеры при помощи такого способа и оборудования стоимостью 200 долларов взломали сети Министерства внутренних дел США. К счастью, хакеры оказались «белыми», то есть этичными. Они работали на управление генерального инспектора МВД и помогали надзорному ведомству устранить уязвимости в системе безопасности.

Как распознать фишинг-атаки и не попасться на удочку

Обучайтесь сами и обучайте сотрудников. Вот список подозрительных «флажков», которые указывают на фишинговое письмо:

А вот как определить фишинговый сайт:

- Веб-адрес написан с ошибками: например: appel.com вместо apple.com.

- В адресе сайта стоит http вместо https.

- У адреса неправильный домен верхнего уровня: например, .org вместо .ru.

- Логотип компании плохого качества.

- Браузер предупреждает, что сайт небезопасный.

Подключите двухфакторную аутентификацию. Двухфакторная аутентификация, помимо пароля, обычно требует:

- ввести код, который пришел на почту, в смс или в push-уведомлении;

- подтвердить вход на другом устройстве;

- подтвердить вход через биометрические данные — отпечаток пальца или сканирование лица.

Так как злоумышленники чаще всего охотятся за логинами и паролями, такая защита личных и рабочих аккаунтов пресечет многие попытки украсть данные.

Регулярно обновляйте софт. Злоумышленники часто используют уязвимости программного обеспечения. Чтобы избежать проблем, регулярно устанавливайте обновления, которые устраняют эти недостатки.

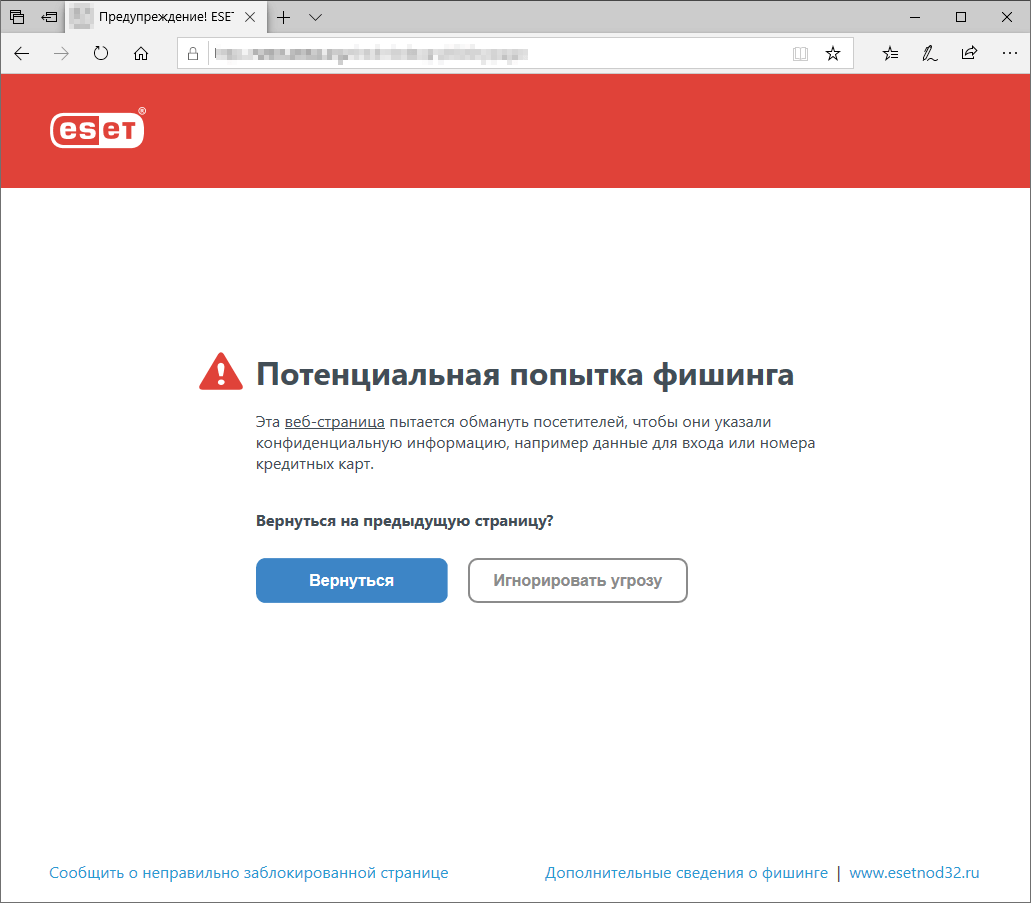

Установите надежный антивирус. Антивирусные программы сегодня не только сканируют загружаемые программы на предмет вредоносных кодов, но и могут определять фишинговые сайты.

Nod32 предупреждает, что вы пытаетесь зайти на фишинговый сайт

Подключите почтовые фильтры. Фишинговые мошенники часто делают массовые рассылки, поэтому хороший почтовый фильтр пометит их как спам-рассылку.

Кроме того, киберпреступники часто прячут вредоносный код в активном содержимом PDF-файла или в коде — вы можете настроить почтовый клиент или антивирус так, чтобы сервис проверял такие вложения.

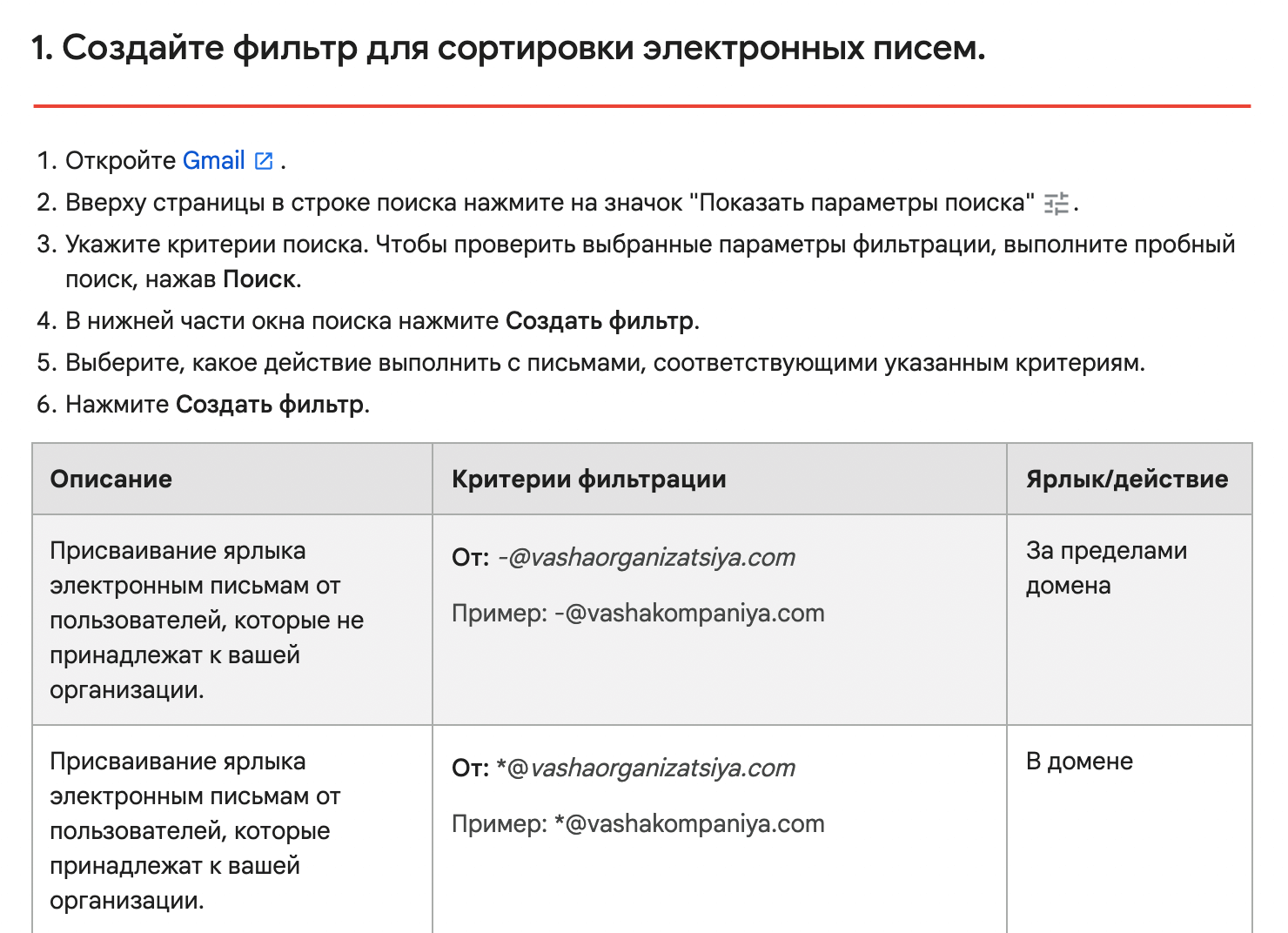

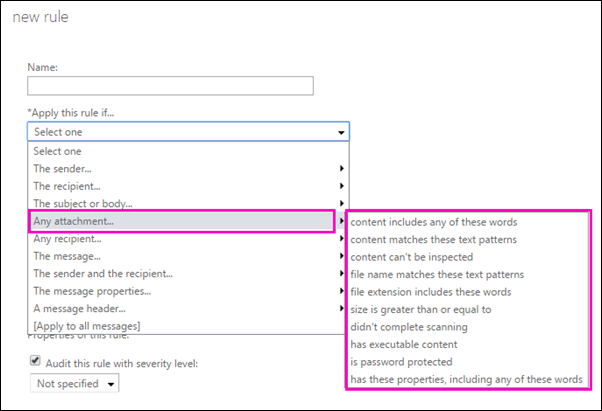

У разных почтовых клиентов фильтры настраиваются по-разному. Например, в почте Gmail можно помечать подозрительные письма ярлыками или сразу удалять их, а в Microsoft Exchange Online — основательно проверять вложения.

Чаще всего отрегулировать почтовые фильтры можно в настройках почтовых клиентов в разделах «Фильтры» или «Правила».

Пример фильтров, которые можно настроить в Gmail

Пример настройки правил для вложений в Microsoft Exchange Online

Источник: www.unisender.com

Как защитить организацию от фишинга

В современном мире, где каждые 39 секунд совершается хакерская атака, знания о том, как защитить конфиденциальную информацию, должны стать приоритетом в любой организации.

Если вы руководитель, дайте сотрудникам отдела ИТ или информационной безопасности изучить эту статью. В ней специалисты проекта по повышению киберграмотности StopPhish и Центра цифровой экспертизы Роскачества делятся, как с помощью учебного фишинга проверить уровень защищенности организации от взлома. Будут разобраны четыре типа распространенных фишинговых атак и эксперты поделятся проверенными советами по защите почтового ящика вашей компании от фишинга.

Что такое фишинг

Фишинг (англ. phishing от fishing – рыбная ловля, выуживание) – процесс выманивания конфиденциальной информации.

Киберпреступники, выдавая себя за сотрудников реальных компаний и учреждений, рассылают фишинговые имейлы в другие организации с целью получения конфиденциальной информации. Злоумышленников интересует любая ценная информация – о банковских операциях, кредитных картах, паролях и т. п. Полученные данные используются для совершения краж и корпоративного шпионажа.

Фишинг как явление существует с 1987 года. Киберпреступники быстро приспосабливают его под меняющиеся реалии. В настоящее время мошеннические схемы реализуются по электронной почте и в сообщениях мессенджеров. До электронной почты тактика фишинга применялась в телефонных звонках и письмах.

Массовая миграция процессов в интернет в период пандемии COVID-19 предоставила хакерам больше возможностей для фишинга. Так, с начала 2020 года количество фишинговых писем возросло на 350%. В тот период ссылки из писем вели на большое количество поддельных веб-сайтов с информацией о тестах и лекарствах.

Сегодня на фоне событий, меняющих мир, мошенники зарабатывают на бизнесах порядочных людей. Помимо краж денег и блокировок компьютеров, злоумышленники грозят жертвам опубликовать конфиденциальную информацию, если им не заплатят приличный выкуп.

В 90% известных случаев для взлома организаций злоумышленники эксплуатировали человеческий фактор. Обманывая сотрудников, они проникали во внутреннюю сеть организации.

Главная защита от фишинга – осведомленность пользователей. Тот случай, когда владеющий информацией владеет и ситуацией. Сотрудники фирм обязаны знать правила информационной безопасности. Еще важнее – уметь эти знания применять. Ведьчерез месяц обученные сотрудники попадаются на уловки злоумышленников точно так же, как и необученные.

Именно поэтому необходимо регулярно проводить проверку их знаний и навыков.Главная защита от фишинга – осведомленность пользователей. Тот случай, когда владеющий информацией владеет и ситуацией. Сотрудники фирм обязаны знать правила информационной безопасности. Еще важнее – уметь эти знания применять.

Ведьчерез месяц обученные сотрудники попадаются на уловки злоумышленников точно так же, как и необученные. Именно поэтому необходимо регулярно проводить проверку их знаний и навыков.

Еще важнее – уметь эти знания применять. Ведьчерез месяц обученные сотрудники попадаются на уловки злоумышленников точно так же, как и необученные. Именно поэтому необходимо регулярно проводить проверку их знаний и навыков.

Как организовать проверку сотрудников

Проверка поможет отделу информационной безопасности узнать уровень защищенности организации от фишинга и взлома через e-mail.

Устройте для сотрудников учебную атаку по e-mail, чтобы определить, как они отреагируют на письмо злоумышленника. Для чистоты эксперимента заранее сотрудников предупреждать не нужно.

Чтобы имитировать атаку через e-mail, вам понадобятся:

- ПО для отправки писем;

- список e-mail проверяемых сотрудников;

- сценарии атак для рассылки.

Для рассылки писем можно воспользоваться, например, сервисами от Gophish или StopPhish ((включен в реестр отечественного ПО).

Готовим список для рассылки

При работе в программе для имитации массового фишинга достаточно составить и загрузить список адресов сотрудников.

Далее вы пишете текст для каждого из сотрудников. Для этих целей создается «Таблица персонализации». Она отразит, от кого и кому в организации могут приходить письма.

К примеру, бухгалтеру могут писать руководитель и госорганы, в то время как топ-менеджеру могут написать СМИ или клиенты.

Выбор темы

Продумайте, по каким поводам могут обращаться отправители из левой колонки к вашим сотрудникам. От этого отталкивайтесь, придумывая текст для писем и опасный элемент, который будет в него добавлен (прикрепленный файл или фишинговая ссылка).

Пример кражи персональных данных с фишинговой ссылкой

Пример фишинга со скачиванием файла

Составив письма и отправив их через одно из вышеприведенных ПО, вы сможете проанализировать процент «попавшихся» сотрудников и сценарий, который больше всего вызвал доверия у коллег, заставив их предоставить конфиденциальные данные.

Оптимальные данные вы получите, проведя минимум три учебные атаки. Вы увидите процент сотрудников из общего числа, который потенциально может привести к взлому ИТ-инфраструктуры.

Таким образом, вы определите «целевую аудиторию» среди работников, кого точно нужно обучить распознавать фишинговые письма.

Учебные атаки

Как минимум полезно проводить по две учебные атаки в месяц. Уже через полгода ваши сотрудники будут попадаться в 20–30 раз меньше. В среднем из 100 сотрудников до обучения «ведутся» на фишинг 60. Через полгода учебных проверок число уменьшается до 2–3 человек.

Действуйте на упреждение и учитывайте человеческий фактор в информационной безопасности. Таким образом вы сможете значительно снизить риски взлома вашей организации.

Организуйте обучающие курсы для персонала. Чтобы определить для компании целесообразность такого обучения, попробуйте для начала базовые, ознакомительные версии по темам: как распознать вредоносное вложение и/или ссылку в письме.

Карина Другач

Специалист отдела исследований StopPhish

Решение проблемы фишинга требует системного подхода – технической оснащенности, отлаженных процессов и работы с людьми. Например, если вы хотите, чтобы сотрудники сообщали о подозрительных электронных письмах, предоставьте им технические возможности для этого, а также пропишите четкие алгоритмы действий, которые обеспечат своевременную реакцию.

Лучшая защита – это нападение. Обучайте сотрудников методам распознавания подозрительных сообщений. Проинструктируйте, как действовать при столкновении с фишингом. Важно, чтобы люди понимали, что если они не уверены в содержании электронного письма, то нужно связаться с ИТ-отделом или службой безопасности компании, прежде чем отвечать.

Сергей Кузьменко

Руководитель направления информационной безопасности Центра цифровой экспертизы Роскачества

Источник: vc.ru