Сфера Информационная Безопасности (ИБ) меняется быстрее всего в IT, всё потому, что каждый день выходят новые вредоносные ПО или способы проникновения в инфраструктуру. Если ты не специалист ИБ, сложно разобраться в существующих категориях и продуктах этой сферы. Большинство людей по-прежнему думают, что антивирусы и защитят их от всех видов вредоносного ПО.

В данной статье мы сделали обзор всех категорий решений и попытались понятно объяснить, что делает каждая категория.

Управление доступом и защита конечных устройств

Как понятно из названия, системы этой категории определяют своих и чужих. Прежде чем сетевая преступник или вирус шифровальщик займутся кодированием данных, они должны попасть в инфраструктуру компании. Эта категория решений делает процесс внедрения дороже и дольше, Тем самым снижая вероятность преступления.

Система контроля пользователей (PAM /Privileged Access Management )

Группа решений, предназначенных для осуществления мониторинга и контроля учетных записей сотрудников IT-подразделений, системных администраторов, сотрудников аутсорсинговых организаций. Система определения может ходить несколько сот или даже тысяч параметров-сигнатур, по которым определяется личность пользователя.

Законодательные требования РФ по информационной безопасности 2023 | Алексей Лукацкий

Простыми словами: По набору признаков, например скорости печатания, поведению работы или местоположению подключения отличает “своего” от “чужого”

Многофакторная проверка подлинности (MFA)

MFA добавляет еще один уровень защиты. Используют другую систему идентификации пользователя (например, с помощью звонка).

Простыми словами: Тоже самое что и многофакторная аутентификация, то есть проверка входа или действия с помощью SMS e-mail, биометри и многих других способов.

Защита конечных устройств (EPP)

Под конечными устройствами понимают смартфоны, рабочие станции и другие девайсы, которые находятся в корпоративной сети и с которыми работают люди.

Блокирует угрозы по сигнатурам и алгоритмам работы рабочих станций. Анализирует сетевые подключения и службы, с которыми работает ОС.

Простыми словами: действует также как PAM, только проверяет не людей, а работу компьютеров и программ. Обычно устанавливаются на сами конечные устройства.

Защита почтового сервера

Проверяет отправителей писем и контент внутри, еще до открытия письма человеком. Может включать как заданные сигнатруы-параметры письма с вредоносом, так и ИИ системы. Некоторые защитники работают, как песочницы т.е. позволяют открыть письмо в безопасной среде, ограниченной от сети.

Простыми словами: наверное вы замечали, что на рабочую почту приходят пустые письма и сразу удаляются, или файлы, которые помечены восклицательным знаком. Это признаки работы защитника почты. В идеале такие письма сразу попадают в спам или блокируются до приема.

Модули доверенной загрузки

Не является в чистом виде программным продуктом так как включает в себя платы и идентификаторы электронных ключей или других токенов. Такие системы могут устанавливаться на сервера или рабочие станции И дают доступ пользователям с помощью специальных ключей.

Простыми словами: по сути, частный случай многофакторной аутентификации. Например, вы можете получить доступ к отдельному файлу, если приложите электронный ключ, как от домофона 🙂

Управление учётными данными (IDM)

Такие системы контролируют процесс создания и управление учетными записями. то есть без ведома администратора или данного приложения пользователь не сможет создать учётку и пользоваться её функциями.

Простыми словами: Преступник может создать фейковую учётку с правами администратора и IDM системы не позволят её создать.

Защита данных

Актуальные системы в компаниях, связанных с интеллектуальной деятельностью и защитой авторских прав. Также, в свете последних событий, системы защиты данных нужны для веб-сервисов, таких как Яндекс Еда. Утечки в таких службах участились

Предотвращение утечек информации (DLP)

DLP-системы строятся на анализе потоков данных, пересекающих периметр защищаемой информационной системы.Если находится часть ценного файла активная компонента системы, и передача сообщения (пакета, потока, сессии) блокируется.

Распознавание конфиденциальной информации в DLP-системах производится двумя способами: анализом формальных признаков (например, грифа документа, специально введенных меток, сравнением хеш-функции) и анализом контента.

Простыми словами: Важные файлы или фрагменты не могу сохраниться в DropBox, на флешке или в Telegram-сообщении, без согласия админа или DLP программы.

Мониторинг активности базы данных (DAM)

По принципу действия не сильно отличается от DLP 100 лет разница что предмет защиты не контент или файлы, а базы данных.

Простыми словами: делают все то же, что и DLP, только в базах данных. Например, утечка баз данных Wildberries произошла из-за сбоя работы такой службы.

Комплексная защита от продвинутых угроз

Описание продвинутых угроз и средств защиты от них требует отдельной статьи или целого цикла. в 2 словах это комплексные угрозы, которые включают в себя одновременно Методы социальной инженерии, администрирования, вирусного ПО и пр.

Одним из хороших примеров продвинутых угроз является supply-chain атаки, в которых заражаются доверенные контрагенты компании и с помощью расширенных прав происходит внедрение в главную компанию.

Управление рисками и соответствием требованиям регуляторов (SGRC)

SGRC представляет из себя больше системы аналитики чем прямой защиты от вредоносного ПО. Выявляют нарушения и подозрительную активность, производит оценку киберугроз и аномалий. Решение не только своевременно детектирует надвигающиеся атаки, но и приоритезирует угрозы.

Простыми словами: Решения выявляют слабые места еще до начала инцидента. Т.е. показывают какие компьютеры серверы или аккаунты могут быть лёгкой точкой входа для злоумышленников.

Песочница (Sandbox)

Принцип действия песочницы нельзя называть сверхсложным. Пользователь помещается в безопасную среду и там совершает действие с подозрительным файлом или приложением. Данный метод развился из многообразия виртуальных сред и позволил использовать виртуальные машины для работы с подозрительными файлами.

Простыми словами: создают виртуальное рабочее место, в котором работает сотрудник. Если сотрудник скачает и запустит вредоносное ПО на этом виртуальном рабочем месте, остальная инфраструктура не пострадает.

Защита от целевых атак (AntiAPT)

APT-атаки (advanced persistent threat – комплексная таргетированная угроза) – это сложные долгосрочные кампании, профессионально спроектированные злоумышленниками для обхода одноуровневой защиты.

Обычная APT комплексы используют крупные компании, так как на уровне СМБ подобная защита может быть излишней.

Комплексы защиты от целевых атак могут включать в себя:

- песочницы

- Проверка сертификатов.

- Анализатор целевых атак

- Анализ сетевого трафика

- Ретроспективный анализ

Простыми словами: это система «всё в одном», установка которых сильно усложняет жизнь злоумышленникам.

Защита от цифрового пиратства

Подобные системы в чём-то могут быть похожи на ПО защиты данных от утечки. В дополнение системы защиты от пиратства анализируют интернет-ресурсы И пытаются найти фрагменты защищенных данных. Подобные системы обладают применением сертификатов и позволяют в режиме реального времени блокировать контент на пиратских сайтах

Простыми словами: Такие системы ищут наличие контента в интернете и блокируют пиратские ресурсы если найдут фрагменты защищенного контента.

Обучение IT-безопасности

В предотвращении киберугроз важно не только подготовленная инфраструктура, но и скорость реакции сотрудников. Системы обучения ИБ важны в больших компаниях, где каждый сотрудник может стать точкой входа злоумышленника. Обучение сотрудников противостоять угрозам сэкономит компаниям миллионы рублей.

Простыми словами: на практике такие системы мы это тренажеры с большим набором типовых инцидентов. Группа сотрудников подключается в систему и, в режиме работы на скорость, тренируется противостоять угрозе.

Исследование и аналитика угроз безопасности (TI)

Системы исследования кибератак, стремятся предоставлять развернутые данные для комплексного и точного анализа угроз и предстоящих инцидентов. Возможности решения позволяют адаптировать ее к ландшафту угроз не только для определенной отрасли, но и для конкретной компании.

Простыми словами: По набору мировых инцидентов и заражений решение даёт рекомендации по улучшению безопасности. Например, если система увидит признаки киберпреступление совершенного в Бразилии в 2021м году, вам поступит уведомление, как улучшить текущую защиту.

Управление событиями и информацией о безопасности (SIEM)

SIEM обеспечивает сбор событий информационной безопасности со всех узлов инфраструктуры, проводит автоматический анализ полученных событий с использованием алгоритмов машинного обучения, что позволяет без участия человека на ранней стадии выявлять инциденты информационной безопасности.

Управление инцидентами информационной безопасности (IRP/SOAR)

Данная категория решений является самой продвинутой среди всех существующих. По факту soar системы в режиме реального времени дают рекомендации по устранению инцидента, либо вообще не подключают сотрудников ИБ и решают проблему самостоятельно. SOAR сравнит текущую проблему с похожими, и даст отчет-рекомендации по устранению.

Простыми словами: если сотрудник не знает, как справиться с угрозой, SOAR даст ему набор действий по устранению, либо сделает все сама.

Разработка, эксплуатация и защита приложений (DevSecOps)

Данное решение занимаются глубоким анализом трафика аппаратном уровне. Такие решения могут устанавливаться в стойку/ виртуальную машину или быть в облаке.

Также могут выполнять функции:

- Защита от атак

- Защита от краж

- Защита API

- Обнаружение угроз

- Защита от DDoS

- Запрет подмены

Сетевой экран уровня приложений (WAF-Web Application Firewall)

WAF помогает защитить веб-ресурсы, если они являются основой бизнеса, если они используются как хранилище персональных данных или другой критической информации или если они связаны с инфраструктурой компании и могут послужить точкой входа для злоумышленников.

Простыми словами: Такие сетевые экраны защищают конкретное веб-приложение, например ВКонтакте, от широкого спектра угроз.

Тестирование безопасности приложений (AST- Application security testing)

AST решения предназначены для поиска уязвимых мест в исходном коде приложения. В конечном итоге эти системы повышают устойчивость ПО к различным угрозам. Кроме того, AST генерирует эксплойты. Эти тестовые запросы подтверждают или отрицают наличие проблемы, способной привести к нарушению работы системы.

Простыми словами: AST видят проблемные фрагменты кода в web-приложении и дают рекомендации к устранению.

Платформы защиты контейнеров и облачных нагрузок

Решения позволяют защищать собственные облачные приложения на базе контейнеров от разработки до производства, используя передовые знания в отрасли для защиты контейнеров.

Простыми словами: Контейнер- это сильно урезанная по функциям виртуальная машина, которая предназначена для размещения в ней приложения или службы. Контейнеры могут быть целью для злоумышленников. Решение описанное выше занимается предотвращением угроз для контейнеров.

Защита сетевой инфраструктуры

Защита виртуализации и облачных сред

Средства защиты виртуализации работают с платформами: VMware vSphere, Microsoft Hyper-V и Скала-Р и др. Решения обеспечивают защиту от специфических киберугроз и несанкционированных действий с виртуальными машинами (клонирования, уничтожения, теневого копирования данных).

- определять политику безопасности для объектов виртуальной платформы, группировать их, добавлять новые;

- разграничить доступ к управлению ими;

- сегментировать платформу по классам безопасности.

Простыми словами: так же как и защитник контейнеров, система защищает виртуальные машины.

Межсетевой экран или Унифицированная защита от сетевых угроз (FWUTM)

В простонародье Файрвол. Главная задача файрвола — не пропускать трафик, которого быть не должно. Это базовая защита от сканирования сети организации, от доставки на компьютеры вредоносных программ, осуществления сетевых атак, а также от несанкционированного доступа к закрытой корпоративной информации. МСЭ может стоять между сетью компании и интернетом и следить, чтобы злоумышленники не попали в защищенную корпоративную сеть.

Простыми словами: решение для защиты сетевого периметра, которое позволяет сделать доступ в интернет абсолютно управляемым, безопасным и надежным.

Шлюзы информационной безопасности

Корпоративный шлюз представляет собой программно-аппаратный комплекс, который защищает и фильтрует трафик шлюза и подсетей.

Шлюз обладает возможностями:

- защиты от навязывания ложных данных;

- шифрования с применением современных криптоалгоритмов;

- маскировка свойств участка сети, для которого обеспечивается безопасность;

- проверки подлинности абонентов;

- межсетевого экранирования, возможности выполнения групповых операций при работе со списками доступа.

Шлюз выстраивает сети разного типа, способен создавать несколько защитных барьеров, выполнять перешифрование. Решение перераспределяет нагрузку, обеспечивает отказоустойчивость и тем самым повышает производительность сети.

Простыми словами: безопасно соединяет инфраструктуру компании с “интернетом” (внешней сетью), так чтобы злоумышленникам было сложнее навредить.

Межсетевой экран нового поколения (NGFW)

Межсетевые экраны нового поколения (Next-Generation Firewall, NGFW) — представляют собой интегрированные платформы сетевой безопасности, в которых традиционные брандмауэры сочетаются с другими сетевыми решениями для фильтрации трафика, такими как системы глубокого анализа трафика Deep Packet Inspection (DPI), система предотвращения вторжений (IPS) и др.

- защищать от непрерывных атак со стороны инфицированных систем;

- самостоятельно определять сигнатуры типов приложений на основе движка IPS;

- инспектировать трафик, включая приложения;

- включать информацию за пределами брандмауэра (например, интеграция с сетевыми каталогами, «белыми» и «черными» списками приложений);

- постоянно обновлять базу описаний приложений и угроз;

- мониторить трафик, шифруемого с помощью SSL.

Простыми словами: NGFW это МСЭ, которые могут, без участия человека, находить продвинутые угрозы.

Защита АСУ ТП

Подобные решения предназначены для защиты отдельных уровней производственных систем, включая серверы SCADA, операторские панели, инженерные рабочие станции, ПЛК, сетевые соединения и персональное оборудование.

Для промышленных предприятий — это непрерывность производства. Поэтому злоумышленники часто атакуют конвейерные линии и инфраструктуру предприятия, для остановки процесса производства.

Простыми словами: Простой дорого обходится для любого завода. Системы защиты АСУ ТП защищают инфраструктуру завода от киберугроз и предотвращают простои.

Заключение

Анализ и оценка информационной безопасности

Для того, чтобы разобраться в анализе и оценке ИБ необходимо четко понимать, что такое угроза информационной безопасности, и как система безопасности данных поможет нейтрализовать вредоносные атаки.

Что такое угроза ИБ?

Угроза информационной безопасности — это любая подозрительная активность, потенциально направленная на нарушение конфиденциальности, доступности, целостности ключевых информационных ресурсов.

Последствиями успешной атаки могут быть:

- прекращение работы организации;

- сбой систем управления;

- уничтожение данных.

Источником опасности могут быть как искусственные, так и естественные угрозы. Искусственные угрозы представляют собой умышленное причинение вреда, а естественные возникают в результате обстоятельств непреодолимой силы, при отсутствии умышленного мотива человека.

К искусственным источникам опасности традиционно относят две группы.

К первой относятся:

- хакерские группировки;

- конкуренты;

- криминальные организации;

- инсайдеры (внутренние пользователи с преступным мотивом).

Ко второй группе относят:

- ошибки в процессе обработки информации;

- ошибки пользователей;

- нелицензированное ПО;

- отключение системы защиты данных.

Естественные источники опасности классифицировать намного проще. К ним можно отнести любые действия, на которые не может повлиять человек. Например, стихийные природные явления.

Анализ информационной безопасности организации

Анализ состояния информационной безопасности (или оценка защищенности информационных систем) представляет собой структурированный повторяемый процесс, который помогает компаниям вовремя находить и устранять возникающие опасности. По результатам анализа формируются рекомендации, направленные на изменение внутренних процессов компании. Также анализ необходим для определения вероятности возникновения опасности и масштаба возможного ущерба.

Анализ информационной безопасности помогает понять, какой должна быть система защиты для дальнейшего ее проектирования, модернизации, внедрения необходимых средств защиты, что, в свою очередь, позволит обеспечить требуемый уровень защиты данных предприятия от неправомерного доступа. Существует несколько различных методологий, которые можно использовать при анализе защищенности. Давайте рассмотрим их подробнее.

1. Экспертная оценка.

Экспертная комиссия определяет те объекты, , которые будут включены в исследование, а также их параметры и характеристики.

Для полноценной оценки эффективности информационной безопасности предприятия специалисты собирают следующие данные:

- общие сведения об объекте автоматизаци;

- описание процессов обработки конфиденциальной информации;

- описание корпоративной информационной системы;

- описание информационной инфраструктуры;

- описание системы обеспечения безопасности информации (документация, организационные и технические меры, средства защиты).

На основе собранной информации специалисты оценивают потенциальные источники риска. Для каждого выявленного источника определяется вероятность возникновения угрозы и коэффициент важности.

2. Статистический анализ рисков.

Этот метод позволяет определить, в каких местах система наиболее уязвима. Однако для такого анализа необходимо иметь достаточно большой объем данных о ранее совершенных атаках.

3. Факторный анализ.

ИТ-специалисты выделяют основные факторы, которые качественно влияют на возникновение той или иной угрозы. Задача эксперта заключается в том, чтобы проанализировать системы предприятия и определить, какие уязвимости будут устранены, а какие можно будет пренебречь.

В рамках анализа состояния информационной безопасности специалист также определяет векторы атак или средства, с помощью которых потенциальный злоумышленник может нанести вред системе.

Примеры некоторых угроз:

- неготовность пользователей к фишинговым атакам;

- использование незащищенных беспроводных сетей;

- открытые USB-порты и возможность бесконтрольного использования съемных носителей;

- наличие устаревших версий компонентов

Важно понимать, что оценка информационной безопасности предприятия должна стать постоянным постоянным, периодически проводимым мероприятием. С каждым днем хакеры придумывают новые способы и методы кражи информации, появляются новые уязвимости.

Анализ безопасности систем будет особенно актуален при:

- критических ситуациях;

- слиянии, поглощении, присоединении, расширении компании;

- смене курса или концепции бизнеса;

- изменении в законодательстве;

- крупных изменениях в информационной структуре.

Оценка информационной безопасности

Процесс оценки системы обеспечения информационной безопасности может отличаться в зависимости от предприятия. Однако, ключевые этапы оценки должны быть воспроизводимыми, основанными на передовых отраслевых практиках и структурированными, чтобы обеспечить оценку всего масштаба систем и ее потенциальных уязвимостей.

Ниже приведены несколько существующих методов, используемые для оценки возможных угроз.

Моделирование информационных потоков

Процесс оценивания информационной безопасности с помощью моделирования информационных потоков позволит выявить:

- тенденции в поведении системы;

- возникновение потенциальных ошибок;

- масштаб уязвимостей;

- масштабы последствий от вероятной угрозы.

Предварительная оценка всей системы и выявление потенциальных рисков дает возможность эффективно принимать решения о мерах безопасности.

Моделирование угроз

При моделировании угроз обычно используют сочетание экспертного и факторного анализа. Специалисты тестируют все жизненно важные системы предприятия на наличие уязвимости. Такой анализ позволяет оценить вероятность возникновение угрозы и масштабы последствий. Кроме этого, моделирование угроз включает в себя поиск потенциальных источников опасности и способы их устранения.

Поиск уязвимых зон

Для успешного анализа и оценки информационной безопасности, компании необходимо не только знать о потенциальных угрозах, но и оценивать степень их влияния на работу предприятия. Существует множество методов и способов поиска уязвимых зон. Ниже представлены две популярные методики, которые позволяют классифицировать атаки на всех этапах их возникновения.

Матрица угроз

Матрица угроз представляет собой сводную таблицу вероятности возникновения угроз и степени их влияния. Такая характеристика позволяет специалистам описывать все уязвимые места системы, типы угроз и возможные последствия, уменьшая при этом субъективный фактор. Другими словами, матрица угроз наглядно показывает количество потенциальных угроз. По результатам работ с матрицей организация сможет эффективно распределить свои ресурсы для защиты информационной безопасности от наиболее вероятных атак.

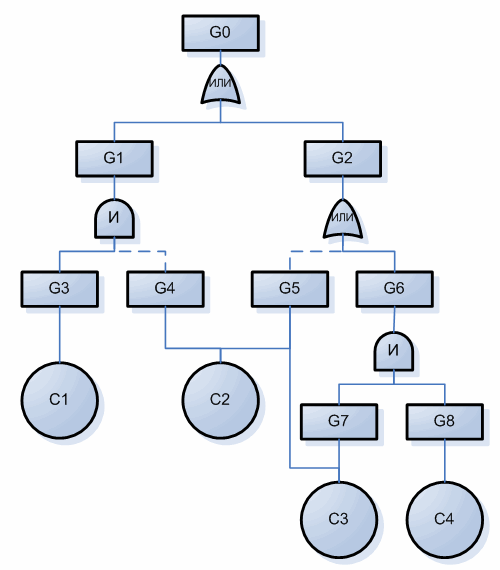

Деревья атак

Деревья атак или деревья ошибок — это структурированный и иерархический способ сбора возможных угроз. Дерево описывает возможную атаку и ее цель, связывая с целью атаки задачи злоумышленников, а также возможные способы реализации. Деревья атак могут использоваться либо в совокупности с другими инструментами анализа, либо как самостоятельный инструмент исследования.

Особенность деревьев атак заключается в том, что под каждый программный продукт компании эксперт выстраивает отдельное дерево атак. Таким образом, получается целая цепочка угроз, по которой хакеры могут “подниматься” для достижения свой цели.

Вероятность реализации угроз и масштаб ущерба

После анализа и оценки информационной безопасности компании специалисты смогут предвидеть вероятность реализации угрозы и масштаб возможного ущерба. Как правило, эксперты ссылаются на следующие данные:

- проведенные исследования;

- результаты анализа ИБ;

- данные по ранее проведенным атакам.

Специалисты определяют два основных вектора работы:

- Устранение последствий атаки, если она будет успешной.

- Принятие и проработка рисков.

Опираясь на статистические данные компаний, эксперты определяют уровень затрат производства на устранение последствий. Как правило, статистика собирается за несколько отчетных периодов. В них отражена реальные инциденты по утечкам данных, репутационные риски, эффективность систем защиты. С помощью собранной информации компания принимает решение по тем действиям, которые необходимо предпринять, чтобы обеспечить надлежащий уровень защиты.

При просчете рисков эксперты также обращают внимание на стоимость их устранения. В случае, если устранение риска превосходит предполагаемые потери, то некоторые компании предпочитают минимизировать возможные потери, а не полностью исключить подобный риск. Такой анализ помогает грамотно распределить бюджеты компании на защиту своих данных и избежать незапланированных расходов

Анализ и оценка информационной безопасности способствуют повышению осведомленности о степени защиты в компании. Работа по изучению потенциальных рисков и уязвимостей, а также действия по их минимизации позволяют повысить безопасность данных организации, ее сетей и серверов.

Источник: www.ec-rs.ru

Как обеспечить информационную безопасность в компании: полное руководство от А до Я

Главный актив современной организации – это информация. Персональные данные сотрудников, база клиентов, информация о рынке и партнёрах, уникальные процессы: в любой компании хранится огромное количество сведений, которые представляют большую ценность. Рассказываем о том, как защитить их и обеспечить информационную безопасность в своей компании.

Что такое информационная безопасность?

Под информационной безопасностью обычно понимают совокупность всех мер и инструментов, которые вы используете для сохранения и защиты находящихся в вашем распоряжении данных. Специальное защитное ПО, политики доступа для разных пользователей, инструкции по работе с конфиденциальными данными, бэкап-серверы – всё это является частью инфраструктуры информационной безопасности.

Три цели информационной безопасности.

Чтобы ваше предприятие считалось защищённым с информационной точки зрения, нужно позаботиться о достижении трёх главных целей:

- Конфиденциальность. Вы должны чётко контролировать доступ к информационным активам предприятия – причём на всех этапах, в том числе передавая данные контрагентам или партнёрам: если кто-то получает доступ к вашей информации, вы должны быть в курсе этого.

- Целостность. Данные должны быть последовательными, упорядоченными и достоверными.

- Доступность. Все, кто имеет право на получение доступа к данным, должны иметь возможность при необходимости получить указанный доступ.

Таким образом, информационная безопасность – это не только про защиту информации от злоумышленников, но и про общую культуру работы с ней: упорядочивание данных, обеспечение доступа к ним и т. д.

Угрозы информационной безопасности.

Все факторы, которые могут угрожать вашей информации, делятся на три больших группы:

- Антропогенные преднамеренные. Угрозы, намеренно созданные человеком или группой людей: хакерские атаки, кража базы данных обиженным сотрудником, происки конкурентов.

- Антропогенные непреднамеренные. Халатность, некомпетентность или просто случайность, связанная с действиями человека. Когда ваш сотрудник пишет пароль от базы на листочке и кладёт его под клавиатуру, это как раз одна из таких угроз.

- Естественные. Все угрозы, которые напрямую не связаны с действиями человека: пожар в дата-центре, обрыв коммуникаций из-за урагана, вышедший из строя жёсткий диск и т. д.

Кроме того, все угрозы принято делить на внешние – те, источник которых находится за границами контролируемой вами системы – и внутренние. Атакующий вас хакер – внешняя угроза. Инсайдер, внедрившийся в компанию и сливающий данные конкурентам – внутренняя.

Какие угрозы информационной безопасности опаснее всего?

Преднамеренные. Дело в том, что от естественных угроз вы – при грамотном подходе – защищены самой инфраструктурой, в том числе инфраструктурой своих подрядчиков. Непреднамеренные угрозы создают зоны риска, но далеко не всегда приводят к негативным последствиям: тот же листочек с паролем в хорошем коллективе может лежать годами, и это не создаст проблем (хотя, конечно, делать так нельзя!).

Преднамеренная же угроза изначально возникает из-за чьего-то осознанного стремления причинить вам вред. Злоумышленник пытается получить доступ к вашим данным – клиентской базе, платёжным сведениям и т. д. – он активно работает над этим, прилагает усилия. Поэтому большинство средств защиты в сфере информационной безопасности так или иначе направлены на то, чтобы обезопасить вас от преднамеренных угроз.

Как обеспечить информационную безопасность на своём предприятии: три уровня контроля.

Чтобы защита была эффективной, она должна работать на всех уровнях – в том числе на уровне, где действует человек, а не машины. Всё тот же пример: у вас может быть отличное шифрование данных, но смысл в нём, если пароль администратора записан на стикере и висит в приёмной? Именно поэтому в информационной безопасности чётко разделяют три уровня контроля, активно работая на каждом из них.

Административный.

Административный контроль – это комплекс инструкций, процессов и стандартов, по которым работаете вы и ваши сотрудники. Именно он регламентирует действия персонала, предписывает использовать те или иные средства технической защиты данных, а заодно предотвращать непреднамеренные угрозы информационной безопасности.

- политики корпоративной безопасности;

- должностные инструкции и регламенты;

- дисциплинарные меры, предусмотренные за нарушения;

- нормативные акты и законы.

Логический.

Он же технический – когда речь заходит об информационной безопасности предприятия, обычно в первую очередь думают именно об этом уровне защиты. Включает в себя ПО и аппаратные средства для ограничения и распределения доступа к информации, а также для обеспечения её сохранности.

- специальное ПО (подробнее расскажем ниже, в отдельном разделе);

- технические средства: серверы, шлюзы и т. д.

Физический.

Третий уровень контроля фокусируется на физической защите носителей информации.

- системы отопления, кондиционирования и пожаротушения;

- сигнализации;

- камеры;

- двери и замки;

- системы контроля доступа в помещения и т. д.

Программы для защиты информации.

Защита информации на физическом и административном уровне – тема для отдельных статей, причём скорее не по IT, а по строительству, юриспруденции и управлению бизнесом. Поэтому в нашей статье мы сосредоточимся на логическом уровне защиты данных: поговорим о ПО, которое вам понадобится.

Антивирусы.

Защищают от вредоносного ПО – как бьющего «по широким площадям» (блокировщики системы, вирусы-вымогатели, шифровальщики и т. д.), так и от созданного специально для кражи данных из вашей компании. Регистрируют несанкционированный доступ, ограничивают подозрительные действия программ и в целом дают неплохую базовую защиту. Чтобы выбрать конкретное решение, посмотрите наш ТОП антивирусов для малого и среднего бизнеса, он актуален.

DLP-системы.

Продвинутые системы, направленные на защиту от утечек данных. Если антивирус фокусируется на вредоносном ПО, DLP обеспечивают комплексную информационную безопасность – анализируют действия ваших сотрудников, проверяют попытки получить несанкционированный доступ к информации, сигнализируют о подозрительных событиях (например, специалист качает базу на флешку). ТОП DLP-систем мы тоже публиковали, ознакомьтесь и найдёте подходящую.

Системы мониторинга сотрудников.

Замыкают «большую тройку информационной безопасности» системы мониторинга. Автоматизированные комплексы защиты хороши, но иногда вам нужно лично посмотреть за тем, чем занимаются сотрудники – и здесь у Kickidler нет конкуренции. Он поможет даже в том случае, если злоумышленник ничего не скачивает, а просто фотографирует данные с экрана: сможете увидеть, кто заходил на соответствующие страницы внутренних ресурсов, и отследить его.

Одну из таких историй поимки инсайдера с помощью Кикидлера мы описывали в блоге, почитайте.

Контроль доступа.

Системы контроля доступа могут как ограничиваться встроенным программным обеспечением ваших рабочих машин – например, парами логин-пароль для разных сотрудников и настройкой групп пользователя – так и быть масштабным комплексом, защищающим в том числе на физическом уровне. Например, хорошая СКУД (система контроля и управления доступом):

- связана с электронными замками и турникетами, позволяя отследить местоположение сотрудника на предприятии в любой момент времени;

- интегрирована с камерами видеонаблюдения: вы можете посмотреть запись с зоны, где находился сотрудник;

- учитывает использование рабочих компьютеров, производственного оборудования и других технических средств.

То есть, продвинутый СКУД буквально помещает ваших специалистов «под микроскоп». Связка СКУД+Kickidler позволяет полностью детализировать всю активность подчинённого с момента его прихода на работу: чем бы они ни занимались, вы будете знать все подробности.

Шифрование.

Программы для шифрования данных помогают защитить важную корпоративную информацию от кражи через несанкционированный доступ. Даже если злоумышленник сможет скачать, например, базу клиентов, он всё равно не сможет ей воспользоваться – без специального ключа данные будут нечитаемы. Большинство хороших сервисов для хранения информации уже имеют встроенные системы шифрования, но есть и специальные программы именно для криптографической защиты данных: например, VeraCrypt или AxCrypt.

SIEM-системы.

SIEM – Security Information and Event Management – это программные комплексы, которые занимаются постоянным мониторингом состояния сетевых устройств и приложений. Если возникает угроза безопасности (например, подозрительные попытки получить доступ к базе данных), SIEM моментально обрабатывает соответствующий сигнал, проверяет наличие других подобных сигналов и оповещает оператора о проблеме.

SIEM помогают собрать в одном окне данные от антивирусов, систем контроля доступа, DLP, брандмауэров и иных средств защиты информации. То есть, вы получаете единый комплексный лог, который позволяет быстро посмотреть репорты от разных приложений на момент возникновения угрозы. Отметим, что в классическом варианте SIEM только передают сигналы о кибератаках, но сейчас есть и активные системы, которые способны сразу же заблокировать подозрительную активность.

Межсетевые экраны (брандмауэры, файрволлы).

Базовые средства защиты компьютера от сетевых атак – например, они входят в обычный пакет защитных программ Windows. Занимаются контролем сетевого трафика, блокируя все подозрительные подключения и оповещая о них пользователя. Как правило, используются в связке с антивирусом: брандмауэр препятствует сетевым атакам, а антивирус разбирается с угрозами, которые уже попали на компьютер.

Прокси-серверы.

Между локальными машинами – рабочими компьютерами сотрудников – и глобальной сетью (интернетом) размещается промежуточный узел сети: сервер, который предназначен только для фильтрации трафика. Таким образом, у рабочих станций вообще нет связи с интернетом:

- любой запрос поступает на прокси-сервер;

- прокси проверяет запрос на соответствие политикам безопасности и, если всё в порядке, дублирует его во внешнюю сеть;

- далее прокси получает результат запроса из интернета, проверяет его, и только потом результат передаётся локальной машине.

Такое решение можно назвать более продвинутым вариантом брандмауэра.

VPN.

VPN – виртуальная частная сеть – это шифрованный канал связи между сервером и рабочим компьютером. Он позволяет создать безопасную сеть между машинами, которые расположены далеко друг от друга: например, объединить разные филиалы или предоставить удалённым сотрудникам доступ к базе данных. «Прослушать» такой трафик невозможно, даже провайдер интернета не будет знать, какую информацию вы передаёте.

Песочницы.

ПО, которое создаёт изолированную среду для работы с компьютерными программами. Фактически в вашем распоряжении появляется виртуальная машина, которая никак не связана со внешним миром и основной системой – если понадобится запустить приложение, которому вы не доверяете, лучше всего сделать это именно в песочнице.

Как внедрить систему информационной безопасности в своей компании?

Выше мы перечислили достаточно много разных инструментов защиты данных, но как объединить их в одну систему? Возьмём дли примера гибридную компанию на 50 сотрудников, в которой часть специалистов трудится в офисе, а часть работает удалённо. Процессы могут быть организованы следующим образом:

- Вся конфиденциальная информация – базы данных, архивы и т. д. – хранится на собственных серверах, расположенных в офисе. Доступ к серверной имеют только системные администраторы и руководство компании.

- Рабочие компьютеры объединены в доменную сеть (все настройки пользователей хранятся на главном сервере, контроллере домена, все параметры рабочих станций регламентированы).

- Удалённые сотрудники получают доступ к сети по VPN.

- Весь трафик контролируется межсетевым экраном с грамотно настроенными политиками.

- Файлы проверяет антивирус.

- Активность сотрудников отслеживают DLP-платформа и Kickidler.

- Для упрощения мониторинга можно использовать SIEM-систему.

После внедрения всего перечисленного останется позаботиться о человеческом факторе. Обязательно подготовьте сотрудникам чёткие инструкции по работе с конфиденциальными данными, грамотно настройте все права и не забывайте держать руку на пульсе происходящего. Тогда и только тогда ваши конфиденциальные данные будут под защитой.

Система учёта рабочего времени Kickidler

Источник: www.kickidler.com