Тенденция BYOD (Bring Your Own Device) по своей сути не является ни концепцией, к которой можно было бы стремиться, ни подходом, который определял бы принципы или стандарты. Это скорее свободное течение, основанное на стремлении пользователей мобильных устройств быть эффективнее, современнее и, естественно, мобильнее в своей работе. Факторы, которые отделяют подход BYOD от использования полностью корпоративных мобильных решений, могут быть разными: нежелание носить одновременно два сходных мобильных устройства, недостаток тех или иных возможностей у корпоративного решения, а то и просто его отсутствие. Часто играют роль и личные предпочтения самих пользователей, привыкших к своему удобно лежащему к руке или просто модному гаджету.

Постоянное расширение функциональных возможностей и производительности мобильных устройств способствует переквалификации их использования из области мультимедийных и развлекательных в область корпоративных, а снижение цен на такие устройства – все большему распространению среди сотрудников, использующих в работе их собственные устройства. По статистике последние 3 года пользователи при покупке новых ПК отдают предпочтение именно мобильным устройствам (планшетным ПК или смартфонам), что имеет свое влияние и на их применение в бизнесе.

ТОП-5 ОБМАНЧИВЫХ БИЗНЕС ИДЕЙ, КОТОРЫЕ НЕЛЬЗЯ ЗАПУСКАТЬ! Бизнес идеи! Бизнес 2021!

Пользователи несут свои личные устройства на работу, подключают корпоративную почту, календари, Wi-Fi и Интранет-ресурсы. Если раньше мобильные устройства применялись для работы над офисными файлами с помощью ограниченных в функционале мобильных версий office-приложений или только для решения определенных задач с узкоспециализированным программным обеспечением, написанным для определенного типа устройств, то теперь возможности и удобство мобильных операционных систем, а также развитость приложений позволяют признать современное устройство вполне функциональным в корпоративной работе. Это подтверждается использованием мобильных устройств не только топ-менеджерами компаний, но и рядовыми сотрудниками, предпочитающими использовать свой планшет или смартфон для работы на выезде или в командировке. В России, согласно исследованиям Cisco IBSG Horizons Research 2012 г., уже 55% сотрудников так или иначе используют мобильные устройства в работе, а в 40% компаний эти устройства в большинстве принадлежат самим сотрудникам.

Однако широкое распространение личных устройств в корпоративной среде несет в себе кроме удобств еще и сложности для самой организации. В первую очередь это безопасность корпоративной информации.

Если пользователи могут бесконтрольно распоряжаться корпоративными данными на мобильных устройствах, то существует риск как случайной утечки корпоративной информации, так и умышленной атаки на незащищенное устройство. Организации также необходимо позаботиться о том, как доставлять данные на мобильное устройство, иными словами – о безопасности каналов связи, которыми пользуются мобильные сотрудники. Следующей задачей является адаптация корпоративных приложений под устройства. Если в случае корпоративных устройств их можно привести к некой стандартизации, удобной для разработки собственных приложений, то для целого разнообразия личных устройств уже появляется необходимость в мультиплатформенных приложениях и приложениях, адаптированных к различным техническим характеристикам мобильных устройств (размер и разрешение экрана, наличие клавиатуры и т. п.).

Использование мобильного канала для бизнеса

В итоге, несмотря на выгоды, которые дает BYOD корпорациям в части обеспечения устройствами сотрудников и повышения их эффективности вне офиса, появляется серьезная задача IT-поддержки новых устройств, осложненная еще тем, что они не ограничены корпоративным стандартом при выборе мобильной ОС, производителя и модели.

Организации по-разному подходят к решению проблем, вызванных применением личных устройств сотрудников. Одни запрещают доступ с личных устройств вообще, другие пытаются стандартизовать модели устройств и используемое программное обеспечение. Но подобные меры неблагоприятно сказываются на эффективности внедрения BYOD и снижают инициативу сотрудников. Какие же есть выходы из такой ситуации и как организации могут справиться со сложностями, сопутствующими BYOD?

Обеспечение безопасности мобильного устройства – это не только наличие на нем антивирусного ПО. Для полноценной защиты устройства необходимо обеспечить ограничение доступа как к самому устройству (например, с помощью пароля или PIN-кода для разблокировки экрана), так и к информации, хранящейся в нем. Для защиты корпоративных данных внутри устройства используется шифрование его памяти, политики по приложениям (Mobile Application Management, MAM), разрешения по копированию информации на карту памяти устройства. Чтобы автоматически применять данные настройки и политики к мобильным устройствам и контролировать их исполнение, сами мобильные устройства должны быть подключены к корпоративной системе MDM – Mobile Device Management.

Такие методы, казалось бы, должны отпугнуть владельца устройств от намерения использовать его в работе, поскольку его устройство содержит также и личные данные и приложения, с которыми ему хочется работать именно так, как он привык, а не как диктует ему корпоративная политика. Существует несколько решений этой проблемы.

Одно из них – создание раздельных сред для корпоративных и личных данных. Современные устройства уже поддерживают технологию виртуальных зашифрованных программных контейнеров. Когда корпоративное приложение выполняется, его данные всегда находятся внутри изолированного контейнера, пределы которого они если и смогут покинуть, то только в зашифрованном виде. Другой возможный способ – создание профилей работы с мобильным устройством. Например, в начале рабочего дня на устройство распространяются корпоративные политики, а при его окончании сотрудник может свободно пользоваться своим устройством, но одновременно с этим теряет доступ к корпоративным данным.

Возможно, в недалеком будущем проблема разделения корпоративной и личной среды будет решаться с помощью мобильной виртуализации, когда на одном физическом эмулируются два виртуальных мобильных устройства, изолированных друг от друга, одно – корпоративное, а другое – личное. Уже имеются разработки в данной области у таких компаний, как, например,VMware и Red Bend Software.

Безопасность передаваемой информации можно обеспечить либо внутри корпоративной сети, либо снаружи – с помощью канала VPN. Но и это не гарантирует, что данным подключением пользуется доверенное устройство или пользователь.

Чтобы сделать безопасным подключение мобильных устройств к корпоративным ресурсам, существуют решения по управлению сетевым доступом на основе идентификации и местоположения устройства. Типичным примером может являться Cisco Identity Services Engine (ISE). С помощью такого решения можно создать различные профили доступа к корпоративной сети, в зависимости от «степени доверия» к устройству.

Например, для гостевого доступа будет открыт только Интернет, а для зарегистрированных устройств сотрудников – необходимый набор корпоративных информационных систем и ресурсов Интранет. Причем для одного и того же устройства, находящегося внутри корпоративной сети или подключаемого извне с помощью удаленного доступа по VPN, права могут быть заданы разные. Платформа ISE может быть интегрирована с MDM-решением, позволяя не просто зарегистрировать устройство внутри себя, но и обеспечить ему регистрацию в MDM-системе.

Как это работает? Например, сотрудник решил использовать свой личный iPad на работе и принес его в офис. Ему не нужно относить планшет к администратору, чтобы настроить, установить приложения и удаленный доступ. Достаточно просто подключить устройство к беспроводной корпоративной сети внутри офиса.

Сначала он будет приглашен к регистрации на платформе ISE и в качестве гостя получит доступ только в Интернет. Потом платформа ISE предложит ему зарегистрировать устройство в MDM-системе уже как сотруднику. После успешно пройденной регистрации платформа ISE получит от MDM-системы подтверждение, что устройство находится под управлением MDM, значит, к нему применяются соответствующие корпоративные политики и настройки: блокировка паролем, возможность удаленного стирания информации, настройки VPN, корпоративный магазин приложений и т. п. На основании этого подтверждения ISE квалифицирует данное устройство как «корпоративное» и открывает ему доступ к необходимым ресурсам, набор которых определен профилем сотрудника. Если же пользователь не пожелает иметь на своем устройстве управление от MDM- системы, то, соответственно, не получит необходимого уровня доступа к корпоративной сети, так как не сможет гарантировать выполнения политик безопасности своим устройством.

Такая интеграция значительно упрощает администраторам процесс подключения новых личных устройств сотрудников и контроль над доступом с этих устройств к корпоративной сети.

Чтобы сотрудник смог полноценно использовать мобильное устройство в работе, оно должно обеспечивать не только безопасность работы с корпоративными данными, но и функциональность для их обработки. Речь, конечно же, идет о корпоративных приложениях. Для решения обозначенных ранее задач по адаптации приложений к мобильным устройствам можно было бы выделить четыре основных подхода.

Один из них – разрабатывать мобильные веб-приложения на базе HTML5. Например, с помощью платформ IBM Worklight или Adobe Phone- Gap. Преимуществом такого подхода, несомненно, является независимость такой разработки от мобильной ОС. Но есть в нем и недостатки: язык HTML может использовать далеко не все возможности устройства и мобильной ОС, а также веб-приложения получаются в итоге менее производительными по сравнению с native-приложениями.

Следующий подход заключается в использовании MEAP – платформ разработки мобильных приложений, таких как, например, SAP Mobile Platform или Antenna AMPchroma. Время разработки мобильных приложений в них уже больше, чем при предыдущем подходе, но в итоге это все равно проще и быстрее, чем разработка отдельных приложений под каждую из мобильных ОС. Суть оптимизации разработки на базе MEAP заключается в том, что бизнес-логика приложения разрабатывается один раз – сразу для всех платформ, а потом реализуется ее интерфейсная часть, которая уже, к сожалению, зависит от возможностей мобильного устройства и его ОС.

Третий подход заключается в адаптации не самих приложений, а операционной системы. Таким путем пошел Microsoft, сделав ОС Windows 8 одновременно и настольной, и мобильной. Для планшетов на базе х86-совместимых процессоров, оснащенных этой операционной системой, адаптация приложений в принципе вообще не требуется. Однако недостаток данного подхода заключается в ограничении выбора пользователем мобильных устройств и мобильной ОС.

Наконец, остается подход на базе VDI (Virtual Desktop Infrastructure), когда приложение фактически исполняется в серверной среде центра обработки данных организации, а мобильное устройство работает в режиме терминального доступа. Как и предыдущий, этот подход практически не требует адаптации приложения под мобильное устройство, но еще и является мультиплатформенным. К сожалению, и он не лишен недостатков, делающих его непопулярным: режим терминала на устройстве требует наличия достаточно качественного доступа к сети, с невысокой задержкой и отсутствием «замираний» канала связи, что бывает сложно, особенно в поездках. Кроме того, как и в случае с веб-приложениями, терминал довольно слабо интегрирован с возможностями устройства и его ОС.

Так или иначе, в зависимости от специфики корпоративных приложений и выбираемых устройств, организация может подобрать для себя оптимальный подход с корпоративными приложениями или даже применить параллельно несколько подходов.

Тенденцию BYOD не остановить, и несет она с собой достаточно много сложностей для корпораций, но все же совсем неразрешимых проблем в ней нет. На рынке уже существует много зрелых решений по MDM, MAM, MEAP и т. д., помогающих справиться с большинством трудностей BYOD, а затем получить пользу от его эффективности в мобильной работе сотрудников.

Управление доступом в корпоративной сети с помощью Cisco ISE для реализации BYOD.

Источник: www.lanit.ru

BYOD, CYOD, COPE = мобильное предприятие. Сценарии и риски использования мобильных устройств в корпоративной среде

Всего за несколько лет мобильные устройства (mobile device, MD) стали неотъемлемой частью нашей жизни, сделав мобильным, в том числе, корпоративный сектор. Согласно исследованию компании «Код безопасности», в 2016 году 58% россиян использовали личные девайсы для просмотра корпоративной электронной почты и работы с иной конфиденциальной информацией. В Европе этот показатель составляет всего 30%. В связи с этим компании модернизируются под влиянием «мобильной революции» и задумываются о регламентах и безопасности использования MD в рабочих целях.

Влияние мобильных устройств на бизнес-процессы

Проникнув в бизнес-среду, мобильные технологии изменили как поведение сотрудников, так и подход к построению бизнес-процессов.

В то же время, у «мобильной революции» бизнеса есть и обратная сторона. Диджитализация увеличивает нагрузку на ИТ-отделы. Они должны поддерживать корректную работу систем в режиме 24х7х365, а любой сбой имеет для компании критически важное значение. Также требуются инвестиции в закупку корпоративных мобильных девайсов (Choose Your Own Device, CYOD) и/или в разработку и поддержание стандартов безопасности для модели BYOD (Bring Your Own Device).

Влияние мобильных устройств на корпоративную культуру

Для сотрудников работа из дома удобна тем, что экономит время на дорогу до офиса и повышает их производительность. Mobile device не привязывают их к рабочему компьютеру. При этом сотрудники могут быть «на связи» постоянно, мгновенно обмениваться файлами, работать в облачных сервисах над общими документами, организовывать онлайн-совещания и т.д.

Виды рисков использования мобильных устройств в корпоративной среде

Использование мобильных устройств для рабочих процессов неизбежно снижает уровень защищенности деловой конфиденциальной информации. Если стационарные компьютеры находятся в пределах одного помещения и подключены к защищенной корпоративной сети, то mobile device большую часть времени проводят за периметром компании. Согласно результатам опроса компании «Код безопасности», свыше 46% пользователей передают свой девайс третьим лицам. Помимо снижения киберзащищенности, это делает устройства недоступными для обновлений, изменения политик и др.

Можно выделить несколько групп риска, связанных с использованием мобильных устройств в корпоративной среде: физические, организационные, технические риски.

Таблица 1 — Виды рисков использования мобильных устройств в корпоративной среде

Физический риск

Организационный риск

Технический риск

— утрата устройства (потеря, кража, повреждение и т.д.)

— низкая компетенция сотрудников в функциях смартфона, синхронизация приложений

— смена поколений MD, технологий и приложений

— привилегированный доступ к базам данных на MD

— нецелевое использование сотрудником MD

— утечка конфиденциальной информации через вредоносное ПО, программы-шпионы

— отслеживание поведения пользователя

Физический риск использования мобильных устройств в корпоративной среде

Существенным физическим риском для мобильного устройства является его потеря и, как следствие, кража данных. Если на девайс не установлен пароль, то важная информация станет доступна любому прохожему. Даже если пароль установлен, то, обладая определенными компетенциями, его можно взломать. Как правило, операционные системы смартфонов привязываются к учетной записи. При манипуляциях с ней данные могут быть безвозвратно потеряны.

Чтобы минимизировать риски от потери или кражи mobile device, можно предварительно предпринять дополнительные мер защиты, среди которых:

1. Установить сервисы геолокационного отслеживания местонахождения устройства.

2. Настроить функции дистанционной блокировки устройства. Данная возможность предусмотрена большинством современных смартфонов. Если задать в настойках нужные параметры, то можно влиять на устройство с другого девайса.

3. Настроить возможность уделённой блокировки SIM-карты.

4. Использовать надежные пароли, регулярно обновлять приложения.

И всё же лучшей защитой остается тщательный присмотр за мобильным устройством и предотвращение его попадания в руки злоумышленников, т.к. всегда присутствует вероятность обойти ограничения операционной системы через баги в программном обеспечении и ошибки интерфейса.

Организационный риск использования мобильных устройств в корпоративной среде

Один из организационных рисков связан с мобильной гигиеной сотрудника. Для корпоративного использования MD недостаточно компетенции пользователя. В современных смартфонах многофункциональное меню настроек. Далеко не каждый разбирается во всех его пунктах и осознанно понимает, к чему ведет «галочка» напротив той или иной функции.

Каждое установленное приложение имеет свою политику, а пользователи, принимая соглашение при загрузке, читают его в исключительных случаях. В результате, часто встречаются ошибки в конфигурации и, например, синхронизация рабочей и личной электронной почты, открытие доступа подозрительным приложениям, синхронизация файлов с облачными сервисами и пр.

Серьезной проблемой использования MD в рабочей среде является их моральный износ. Для корпоративных целей важна мощность устройства и корректная работа. Поколения девайсов и технологий меняются регулярно, требуя периодических вложений в технический парк. Цикл использования корпоративного mobile device в крупных компаниях составляет около двух лет.

Обновлять или заменять приложения требуется еще чаще. Вместе с этим необходимо обучать персонал новым интерфейсам и техническим возможностям.

Технический риск использования мобильных устройств в корпоративной среде

Технические риски являются самой большой группой рисков с точки зрения наличия лазеек для нецелевого использования информации. Ряд программ, вредоносное ПО или программы-шпионы могут долго оставаться незамеченными, отслеживать активность пользователя и перехватывать информацию. Для управления зараженным MD злоумышленнику нужен канал передачи данных, т.е. несанкционированное подключение к сети. Заражение также может произойти через полученные по e-mail файлы или подключение к общественному Wi-Fi.

Источник атаки на MD кроется даже в веб-интерфейсе и мобильной версии сайтов. Несмотря на то, что большинство мобильных устройств поддерживают все протоколы сети, в целях более удобного просмотра страницы с небольшого экрана предлагается мобильная версия. Переход на мобильную версию может быть атакой, особенно распространенной на сайтах и приложениях, предназначенных для финансовых операций. Например, пользователь может перейти не на официальную мобильную версию сайта, а на легитимную страницу, которая передает введенные данные третьим лицам.

Риск потери конфиденциальных данных компании с mobile device повышается тем, что многие файлы дублируются из корпоративной сети и хранятся в памяти устройства. У многих владельцев девайсов такие функции передачи данных, как Wi-Fi, Bluetooth, GPS, всегда активны, что повышает риск несанкционированного вторжения в устройство и сбора информации о пользователе.

Чтобы повысить уровень защищенности корпоративной информации на пользовательских устройствах (например, файлов doc, xls, ppt и пр.), компании необходимо предусмотреть политикой безопасности обязательное шифрование накопителей. Важно создавать корпоративные файловые хранилища, которые будут обслуживаться и защищаться местным ИТ-отделом, чтобы сотрудники не использовали в рабочих целях общесдоступные облачные сервисы, предлагаемые браузерами.

Сценарии использования мобильных устройств в корпоративной среде

В связи с развитием возможностей смартфона, их ценовой доступностью, диджитализациией окружения и упрочнением позиций MD в жизни каждого, выработалось несколько сценариев использования мобильных устройств в корпоративной среде. Самые популярные стратегии работы с mobile device — это BYOD (Bring Your Own Device – «принеси свое устройство), CYOD (Choose Your Own Device – «выбери свое устройство») и COPE (Corporate-Owned, Personally Enabled — «корпоративные устройства, настройкой и обслуживанием которых сотрудник занимается самостоятельно»). Например, прослеживается закономерность, что, чем крупнее компания, тем чаще она самостоятельно закупает корпоративные девайсы, контролирует их настройки и информационную безопасность. Но какое бы решение не было выбрано, важно обозначить правила их использования.

Концепция BYOD предполагает, что сотрудник использует личное устройство в рабочих целях, как в офисе, так и за его пределами, самостоятельно его приобретает и обслуживает. Возможен вариант, что компания оплачивает мобильную связь сотрудника. В рамках CYOD компания приобретает корпоративные устройства самостоятельно. Сценарий COPE менее популярен.

Он предусматривает, что само устройство приобретает и выдает компания, но его настройкой и обслуживанием занимается сотрудник. Поэтому может использовать параллельно в личных и рабочих целях. Такой подход оправдывает себя, если штат обладает достаточными техническими знаниями.

Любой сценарий требует для реализации три компонента: Web, беспроводная связь и мобильное устройство. Web – это платформа для различных сервисов и приложений в виртуальной среде. Беспроводная связь делает жизнь полностью мобильной, предоставляя доступ к рабочей среде из любого места, где есть связь. Мобильное устройство – это инструмент для пользования Web-сервисами через беспроводную сеть.

Если компания приняла решение осваивать мобильные устройства для рабочих целей, нужно аккуратно подходить к правовой стороне вопроса. Важно заранее оговорить, кто несет имущественную ответственность за девайс, какие ограничения компания может накладывать на пользовательские права в рамках BYOD, последствия для сотрудника в случае утечки информации и пр. Данные моменты лучше заранее документально оформить.

Таблица 2 – Преимущества и недостатки различных сценариев использования мобильных устройств в корпоративной среде

BYOD

CYOD

COPE

— снижение расходов компании на приобретение mobile device

— сотрудники пользуются удобными для ними самих устройствами

— личные MD, как правило, более современные и производительные

— целевое использование MD

— нет привязки к рабочему месту и границам рабочего дня

— более высокий уровень защиты корпоративной информации

— единство политик безопасности и ОС

— частичная персонализация устройства

— уменьшение затрат на техническое обслуживание MD

Мобильность сотрудников, нет привязки к рабочему месту и границам рабочего дня

— низкая компетенция пользователей при выборе настроек

— отсутствие технической поддержки устройства

— низкий уровень защиты корпоративной информации

— риск кражи информации уволившимся сотрудником

— смешанные цели использования MD

— разнообразие устройств и ОС

— расходы на приобретение мобильных устройств, их замену, ремонт

— высокие требования к техническим знаниям пользователя

Размытие границ между частной жизнью и работой, сотрудник всегда «на связи»

О принципах работы мобильных устройств, их категориях (скоростях и других функциональных возможностях), а также мобильных гаджетах будущего читайте в новой книге «Мобильная связь на пути к 6G».

Источник: 1234g.ru

Мобильные устройства в корпоративной сети

Современный человек не мыслит свою жизнь без мобильных устройств — смартфонов и планшетных компьютеров. Зачастую достаточно носить в кармане миниатюрный компьютер, обеспечивающий полноценный доступ в интернет и базовые возможности работы

Stepan Deshevykh

Современный человек не мыслит свою жизнь без мобильных устройств — смартфонов и планшетных компьютеров. Зачастую достаточно носить в кармане миниатюрный компьютер, обеспечивающий полноценный доступ в интернет и базовые возможности работы с документами, – и ты уже не выключен из работы, в какой бы точке планеты ни находился. Это, безусловно, очень удобно, и потому люди стремятся использовать свои мобильные устройства для работы, если компания предоставляет им такую возможность.

Удобство сотрудников, как это всегда бывает, порождает массу проблем для IT-департамента. Каждое устройство надо настроить, обеспечить с него полноценный доступ к электронной почте, корпоративным контактам, установить приложения-мессенджеры, использующиеся в компании, а то и подключить к корпоративной сети по VPN-каналу. И это еще полбеды, ведь личный смартфон сотрудника, подключенный к корпоративной сети, становится не только удобным рабочим инструментом, но и зияющей дырой в безопасности, особенно если учесть его бесконтрольное использование для личных нужд сотрудника.

Если сотрудников больше 10-15, уже требуются специализированные средства администрирования. И такие средства на рынке имеются в достатке в виде систем MobileDeviceManagement (MDM).

Карманный источник угроз

Долгое время единственным заметным на рынке воплощением MDM-системы был BlackBerryEnterpriseServer (BES). Продукт могучий, но с одним существенным изъяном: работает он исключительно с мобильными устройствами BlackBerry. А так как сами по себе смартфоны BlackBerry удобны лишь в сочетании с BES, мало кто пользуется ими в обиходе, предпочитая iPhone или что-нибудь под управлением Android.

При поступлении на работу в компанию, пользующуюся продуктами BlackBerry, сотрудник, разумеется, получает на руки соответствующий смартфон. В результате, он вынужден носить с собой два аппарата — личный и служебный BlackBerry. Два телефона, каждый со своим списком контактов, каждый надо периодически заряжать и постоянно держать в голове множество правил: с какого устройства кому можно звонить, где какая электронная почта настроена, и даже — кто платит за трафик. Очевидно, что это неудобно, и людям такое не нравится. Пользователям гораздо проще, когда к корпоративной сети подключены их собственные устройства.

В ответ на запросы пользователей появилась концепция BYOD — BringYourOwnDevice («приноси собственное устройство»). Внешне она проста и изящна: при поступлении на работу сотрудник приносит свой любимый смартфон, которым привык пользоваться, IT-департамент подключает его к своей MDM-системе, и сотрудник получает весь спектр необходимых доступов и возможностей для мобильной работы.

Правда, разработчикам MDM-системы такой подход все радикально осложняет. Мало того, что отдельные компоненты приходится разрабатывать сразу для четырех наиболее распространенных мобильных операционных систем (iOS, Android, WindowsPhone, Symbian), еще и аппаратные платформы серьезно различаются между собой. Даже если игнорировать все смартфоны и планшеты старше трех лет, окажется, что систему надо тестировать на десятках устройств, и всегда останется риск, что на любимом смартфоне сотрудника, приобретенном им во время поездки в Малайзию, MDM-агент наотрез откажется запускаться.

Иными словами, BYOD ставит разработчика перед серьезным вызовом. По этой причине большинство MDM-систем за несколько лет жизни так и не обзавелись стопроцентной поддержкой парка современных мобильных устройств, т.е. концепции BYOD соответствуют не в полной мере.

По данным опроса 3300 ИТ-специалистов в 22 странах мира, проведенного агентством B2BInternational весной 2013 года, почти половина компаний позволяют сотрудникам пользоваться ресурсами корпоративной сети с их собственных устройств, при этом лишь малая часть компаний сумела подобрать подходящую MDM-систему.

Безопасность и угрозы

Еще одна существенная проблема, возникающая при подключении к сети личных мобильных устройств сотрудников, — обеспечение безопасности.

Одну из ведущих позиций в списке бизнес-рисков занимают угрозы, связанные с киберпреступностью. По данным опроса B2BInternational, в перечень наиболее значимых угроз для бизнеса вошли промышленный шпионаж, кража интеллектуальной собственности и мошенничество. Подобные преступления существовали задолго до мобильных устройств и информационных технологий вообще, но именно сейчас кибератаки стали одним из действенных инструментов злоумышленников.

Более 50% опрошенных отметили кибератаки в списке критических бизнес-рисков. По этому критерию кибератаки оставили далеко позади такие факторы, как политическая нестабильность, криминальная активность, природные бедствия и терроризм, уступив лишь экономической нестабильности (55%).

Не остался незамеченным и резкий рост числа совершенных кибератак: 52% опрошенных отметили усиление активности киберпреступников. В течение 12 месяцев, предшествовавших опросу, 91% организаций подверглись, по крайней мере, одной кибератаке. Наиболее часто встречающимся видом угроз остаются зловреды. От них пострадали 61% опрошенных компаний, 14% потеряли в результате атаки важную для бизнеса информацию. 20% атак составили кражи мобильных устройств, и в 5% случаях их результатом была утрата важной информации.

Смартфон традиционно является наименее защищенным от кибератак устройством. В большинстве своем офисные работники с пониманием относятся к мерам информационной безопасности. Ограничение доступа к интернет-ресурсам, невозможность самостоятельной установки приложений, высокие требования к сложности пароля и периодической его смене – все это видится сотрудникам необходимым злом. Но к личному, приобретенному за собственные деньги смартфону отношение совершенно иное.

«Он лежит в моем кармане, что с ним будет?» – полагает пользователь, обладающий доступом к корпоративной почте и документам с телефона. С этого же телефона он серфит интернет в свое удовольствие, пользуется самыми разными веб-сервисами, открывает присланные друзьями ссылки. Если телефон не защищен, он оказывается уязвимым для кибератак. Да что говорить, в некоторых случаях пользователю и делать ничего не надо: злоумышленники могут сами, без его помощи, подсадить на смартфон зловреда, после чего свободно читать почту, скачивать важные документы, а иногда и получать доступ к прочим ресурсам корпоративной сети, например, к файловым серверам.

Как показывает статистика выявленных зловредов для мобильных устройств, злоумышленники осваивают эту отрасль ударными темпами. В 2012 году произошел буквально взрывной рост количества вредоносных программ – примерно на порядок.

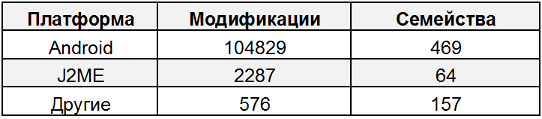

В 2013 году рост числа мобильных зловредов продолжился. Общее число модификаций и семейств вредоносных программ в коллекции «Лаборатории Касперского» на 1 июня 2013 года превысило 100 000.

Распределение вредоносных программ по платформам

На нижеприведённой диаграмме хорошо заметен дисбаланс распределения по платформам: основной объем угроз выпал на долю Android, что объясняется открытостью платформы и ее широкой распространенностью.

Распределение вредоносных программ по типам

Заметим, что до последнего времени самым популярным типом зловреда оставался SMS-троянец, отправляющий сообщения на платные короткие номера, арендованные злоумышленниками. Ныне на первый план выходят программы более широкого применения – бэкдоры, шпионские модули и многофункциональные троянцы.

В качестве примера мобильного троянца последнего поколения можно привести Android-троянца Backdoor.AndroidOS.Obad.a. Зловред использует уязвимость в ОС Android для получения прав DeviceAdministrator без отображения в списке приложений, обладающих такими правами. Он также пытается получить права суперпользователя (root) и связывается с хозяевами по любому доступному каналу, будь то активное соединение с интернетом или сеть Wi-Fi, не требующая авторизации. После этого командный сервер зловреда получает управление над устройством, причем пересылка команд может производиться не только через интернет, но и посредством SMS.

Помимо стандартных для мобильных троянцев средств обогащения (отправки SMS на премиум-номера), Backdoor.AndroidOS.Obad.a несет в себе множество иных функций. Он способен выступать в качестве прокси, устанавливать присланные командным сервером приложения, отправлять на сервер информацию об установленных приложениях, пересылать контакты пользователя и передавать файлы всем обнаруженным Bluetooth-устройствам. По сложности и количеству использованных неопубликованных уязвимостей ОС (три!), Backdoor.AndroidOS.Obad.a весьма близок к вредоносным программам для Windows.

Активное использование мобильных вредоносных программ в целевых атаках на компании — лишь вопрос времени. Практически весь необходимый для этого функционал у мобильных зловредов уже есть.

Одним из ярких примеров инструмента для такого рода целевых атак является мобильная версия FinSpy, приложения, разрабатываемого британской компанией GammaInternational для правительственных организаций.

FinSpy является комплексом удаленного мониторинга, способным вести запись входящих и исходящих вызовов, прослушивать окружение через микрофон устройства, извлекать логи вызовов, SMS/MMS, контакты и прочее, а также отслеживать координаты пользователя с помощью GPS-модуля. GammaInternational разрабатывает версии своей программы практически для всех мобильных платформ: FinSpy можно встретить и на Blackberry, и на WindowsMobile, и на iOS-устройствах. Заметим, что помимо «официального» FinSpy существует немало не столь известных шпионских программ (FlexiSpy, MobileSpy и т.д.) с не менее широким спектром возможностей и нацеленных уже на компании частного сектора.

Угрозы такого рода делают мобильную безопасность приоритетной. Защитить телефон значительно труднее, чем корпоративную сеть, многие MDM-системы на этом этапе пасуют, отдавая часть вопросов безопасности на откуп стороннему ПО, что приводит к дополнительным расходам на внедрение и поддержку, тем самым, повышая стоимость владения системой. Таким образом, на рынке сложилась парадоксальная ситуация: с одной стороны, мобильные угрозы обретают все большее значение, с другой — многие популярные MDM-системы игнорируют этот аспект безопасности.

В следующей части речь пойдёт о технических аспектах MDM-систем и критериях их качества. Продолжение следует.

- Mobile Device Management

- безопасность

- угрозы

Источник: www.kaspersky.ru