Эта статья предназначена для малого и среднего бизнеса с до 300 пользователей.

10 основных способов защиты бизнес-данных

Microsoft 365 бизнес базовый, Standard и Premium включают защиту от фишинга, защиты от нежелательной и вредоносных программ. Microsoft 365 бизнес премиум включает еще больше возможностей безопасности, таких как расширенная защита от угроз для устройств (также называемых конечными точками), электронная почта, совместная работа и защита информации. Дополнительные сведения о том, что включает каждый план, см. в статье Наборы подписок пользователей Microsoft 365 для малого и среднего бизнеса.

В следующей таблице приведены рекомендации по подписке по защите бизнес-данных.

В следующих разделах подробно описывается каждый метод, включая причины и способы реализации наших рекомендаций в вашей среде.

как поставить защиту на бизнес

1. Использование многофакторной проверки подлинности

| Microsoft 365 бизнес премиум | Используйте параметры безопасности по умолчанию или условный доступ. |

| Microsoft 365 бизнес стандарт Microsoft 365 бизнес базовый | Используйте параметры безопасности по умолчанию. |

Что такое MFA и почему это важно

Многофакторная проверка подлинности (MFA), также известная как двухфакторная проверка подлинности, требует, чтобы пользователи использовали код или приложение для проверки подлинности на своем телефоне для входа в Microsoft 365. Это важный первый шаг для защиты бизнес-данных. Использование MFA может предотвратить захват вашей учетной записи злоумышленниками, если они знают ваш пароль.

Чтобы упростить процесс включения MFA, параметры безопасности по умолчанию в Azure Active Directory (Azure AD) доступны в Microsoft 365 бизнес базовый, Standard и Premium.

Microsoft 365 бизнес премиум также включает Azure AD Premium P1 для расширенного администрирования. Это позволяет настраивать и настраивать политики условного доступа вместо значений по умолчанию безопасности для более строгих требований. См . статью Включение многофакторной проверки подлинности.

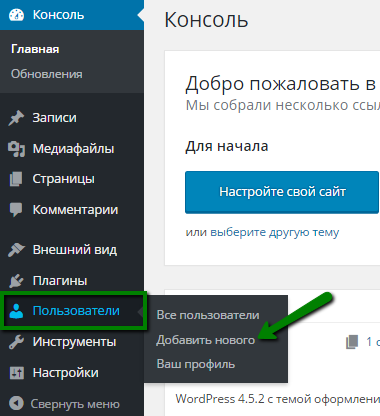

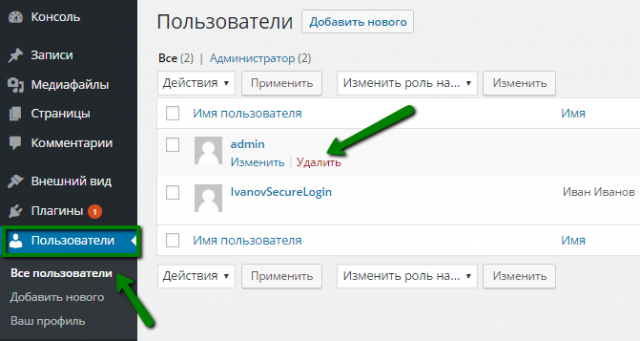

2. Защита учетных записей администратора

| Microsoft 365 бизнес премиум Microsoft 365 бизнес стандарт Microsoft 365 бизнес базовый | Назначение ролей администратора. |

Почему следует защищать учетные записи администраторов

Учетные записи администраторов (также называемые администраторами) имеют повышенные привилегии, что делает эти учетные записи более уязвимыми к кибератакам. Убедитесь, что вы настраиваете и управляете нужным количеством учетных записей администраторов и пользователей для вашей организации. Мы также рекомендуем придерживаться принципа информационной безопасности с наименьшими привилегиями, что означает, что пользователям и приложениям должен быть предоставлен доступ только к данным и операциям, необходимым для выполнения своих заданий.

Как правильно провести защиту бизнес-плана.

Microsoft 365 бизнес базовый, Standard и Premium включают Центр администрирования Microsoft 365 и портал Microsoft Entra для настройки учетных записей администраторов и управления ими. См. раздел Защита учетных записей администратора.

3. Использование предустановленных политик безопасности

| Microsoft 365 бизнес премиум Microsoft 365 бизнес стандарт Microsoft 365 бизнес базовый | Назначьте пользователям стандартные или строгие предустановленные политики безопасности. |

Как помогают предустановленные политики безопасности

Предустановленные политики безопасности экономят время, применяя рекомендуемые политики нежелательной почты, защиты от вредоносных программ и фишинга к пользователям одновременно. Предустановленные политики безопасности принимают догадки при реализации защиты электронной почты и содержимого для совместной работы.

Microsoft 365 бизнес базовый, Standard и Premium включают Exchange Online Protection (EOP). Он включает предустановленные политики безопасности для защиты от нежелательной почты, защиты от вредоносных программ и фишинга.

Microsoft 365 бизнес премиум также включает Microsoft Defender для Office 365 (план 1). Он включает предустановленные политики безопасности для расширенной защиты от фишинга, спуфинговые параметры, параметры олицетворения, безопасные ссылки и безопасные вложения.

См. следующие статьи:

- Политики в предустановленных политиках безопасности

- Защита от вредоносных программ и других киберугроз

4. Защита всех устройств

| Microsoft 365 бизнес премиум | 1. Включите MFA. 2. Установите Приложения Microsoft 365 на устройствах. 3. Защита управляемых и неуправляемых устройств. |

| Microsoft 365 бизнес стандарт | 1. Включите MFA. 2. Установите Приложения Microsoft 365 на устройствах. |

| Microsoft 365 бизнес базовый | Включите MFA. |

Почему и как защитить устройства

Каждое устройство является возможным способом атаки в вашу сеть и должно быть правильно настроено, даже устройства, которые принадлежат лично, но используются для работы. Ваша команда безопасности и все сотрудники могут принять меры для защиты устройств. Например, все пользователи могут использовать MFA на своих устройствах.

Microsoft 365 бизнес базовый, Standard и Premium позволяют пользователям использовать MFA на своих устройствах.

Microsoft 365 бизнес премиум также включает расширенную защиту устройств с помощью Microsoft Defender для бизнеса. Defender для бизнеса включает контроль угроз и уязвимостей, сокращение направлений атак, защиту следующего поколения, обнаружение конечных точек и реагирование на нее, а также возможности автоматического исследования.

Microsoft 365 бизнес премиум также включает Microsoft Intune для управления устройствами.

См. следующие статьи:

- Защита управляемых и неуправляемых устройств

- Настройка неуправляемых (BYOD) устройств

- Настройка и защита управляемых устройств

5. Обучить всех пользователей рекомендациям по электронной почте

| Microsoft 365 бизнес премиум Microsoft 365 бизнес стандарт Microsoft 365 бизнес базовый | 1. Следуйте инструкциям в разделе Защита от угроз. 2. Поделитесь защитой от фишинга и других атак со всеми пользователями . |

Почему и как защитить содержимое электронной почты

Email могут содержать вредоносные атаки, замассированные как безвредные коммуникации. Email системы особенно уязвимы, так как электронная почта обрабатывается всеми сотрудниками организации, а безопасность зависит от того, что люди постоянно делают правильные решения с этими коммуникациями.

Обучить всех знать, что watch спама или нежелательной почты, попыток фишинга, спуфингов и вредоносных программ в электронной почте.

Microsoft 365 базовый, Standard и Premium включают EOP, которая обеспечивает защиту от нежелательной почты, защиты от вредоносных программ и фишинга для электронной почты, размещенной в Exchange Online.

Microsoft 365 бизнес премиум также включает в себя Defender для Office 365 план 1, который обеспечивает более расширенную защиту электронной почты и совместной работы, а также расширенную защиту от фишинга, защиты от нежелательной почты и защиты от вредоносных программ, безопасных вложений и безопасных ссылок.

См. следующие статьи:

- Защита от фишинга и других атак

- Защита от фишинга в Defender для Office 365

- Безопасные вложения

- Безопасные ссылки

- Защита от угроз

6. Использование Microsoft Teams для совместной работы и совместного использования

| Microsoft 365 бизнес премиум | 1. Используйте Microsoft Teams для собраний и обмена информацией. 2. Используйте безопасные вложения ссылок Стандартный» и «Премиум» включает OneDrive и SharePoint. Microsoft 365 бизнес премиум также включает:

Ознакомьтесь с приведенными ниже материалами.

8. Использование Приложения Microsoft 365 на устройствах

Почему пользователи должны использовать Приложения Microsoft 365Outlook и Приложения Microsoft 365 (также называемые приложениями Office) позволяют пользователям эффективно и безопасно работать на разных устройствах. Запустите документ на одном устройстве и соберите его позже на другом устройстве. Вместо отправки файлов в виде вложений по электронной почте можно делиться ссылками на документы, хранящиеся в SharePoint или OneDrive. Microsoft 365 бизнес базовый, Стандартный и Премиум включают outlook и веб- и мобильные версии Приложения Microsoft 365 (например, Word, PowerPoint и Excel). Microsoft 365 бизнес стандарт и Premium включают настольные версии Приложения Microsoft 365, которые можно установить на компьютерах, планшетах и телефонах. Установка Приложения Microsoft 365 помогает пользователям получать последние функции, новые средства, обновления для системы безопасности и исправления ошибок. (Пользователи компьютеров также получают доступ и издателя.) Microsoft 365 бизнес премиум также включает:

См. следующие статьи:

9. Управление общим доступом к календарю для бизнеса

Предотвращение чрезмерного использования календаряВы можете помочь людям в организации делиться своими календарями соответствующим образом для улучшения совместной работы. Вы можете управлять уровнем сведений, которыми они могут делиться, например, ограничив сведения, которые предоставляются только в свободное или занятое время, чтобы пользователи случайно не делились важной информацией. Microsoft 365 бизнес базовый, Standard и Premium включают Outlook и Exchange Online. Microsoft 365 бизнес премиум также включает Azure Information Protection план 1 и политики защиты от потери данных для защиты конфиденциальной информации. См. следующие статьи:

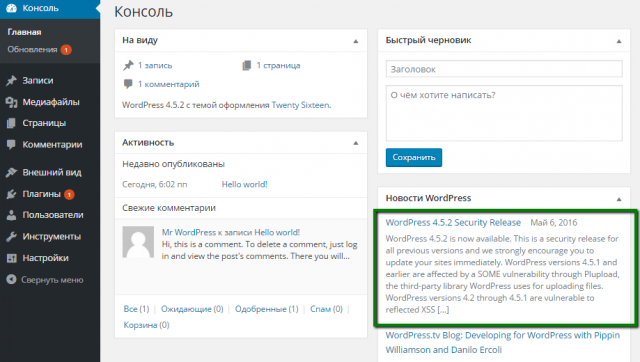

10. Обслуживание среды

|