Исследования показывают, что нарушение цепочки поставок является серьезной проблемой для многих организаций, особенно в производственном секторе. Самые большие трудности вызваны увеличением сложности цепочки поставок, кибератаками и усилением контроля со стороны регулирующих органов.

Вероятные причины срывов международных поставок в 2020 году

Ознакомьтесь с результатами нашего нового аналитического отчета об угрозах и факторах опасности для бизнеса на ближайший год.

- Уведомление о конфиденциальности

- Использование файлов cookie

- Условия использования

- Доступность

- Карта сайта

Беспристрастность является важнейшим принципом BSI при оказании услуг. Беспристрастность означает честные и справедливые действия в отношениях с людьми и во всех деловых операциях. Это означает, что решения принимаются без каких-либо воздействий, которые могут повлиять на объективность принятия решений.

Как аккредитованный орган по сертификации, BSI Assurance не может предлагать сертификационные услуги клиентам, если они также получали консультации от других компаний BSI Group по той же системе управления. Таким же образом мы не предлагаем консультационные услуги клиентам, если они планируют получить сертификацию по той же системе управления.

Сертификации по кибербезопасности и непрерывности бизнеса (Часть 1)

Британский институт стандартов (BSI, компания, зарегистрированная королевским пожалованием (Royal Charter)), осуществляет в Великобритании деятельность Национального органа по стандартизации (NSB). Помимо деятельности в качестве Национального органа по стандартизации, компания BSI вместе с компаниями, входящими в группу, также предлагает широкий спектр бизнес-решений, которые помогают компаниям во всем мире улучшать результаты с помощью основанных на стандартах наилучших методов работы (например, сертификация, инструмент самооценки, программное обеспечение, тестирование продуктов, информационные продукты и обучение).

Источник: www.bsigroup.com

17.1 Непрерывность информационной безопасности

«ГОСТ Р ИСО/МЭК 27002-2021. Национальный стандарт Российской Федерации. Информационные технологии. Методы и средства обеспечения безопасности. Свод норм и правил применения мер обеспечения информационной безопасности» (утв. и введен в действие Приказом Росстандарта от 20.05.2021 N 416-ст)

17.1 Непрерывность информационной безопасности

Цель: Непрерывность обеспечения ИБ должна быть неотъемлемой частью систем менеджмента непрерывности деятельности организации.

17.1.1 Планирование непрерывности информационной безопасности

Мера обеспечения ИБ

Организация должна определить свои требования к ИБ и менеджменту непрерывности ИБ при неблагоприятных ситуациях, например во время кризиса или бедствия.

Руководство по применению

Организация должна определить, обеспечивается ли непрерывность ИБ в рамках процесса менеджмента непрерывностью бизнеса или в рамках процесса менеджмента восстановления после чрезвычайных ситуаций. Требования ИБ должны быть определены при планировании непрерывности бизнеса и восстановления после чрезвычайных ситуаций. При отсутствии формально утвержденных планов непрерывности бизнеса и восстановления после чрезвычайных ситуаций управление ИБ должно исходить из того, что требования ИБ в неблагоприятных ситуациях те же, что и при обычных условиях. В качестве альтернативы организация может провести анализ влияния на бизнес в разрезе аспектов ИБ, чтобы определить требования ИБ, которые применимы в неблагоприятных ситуациях.

Безопасность и непрерывность бизнеса: управление потоками данных в информационной безопасности

Чтобы сократить время и затраты на дополнительный анализ влияния на бизнес, рекомендуется учитывать аспекты ИБ в рамках обычного анализа влияния на менеджмент непрерывности бизнеса или восстановления после чрезвычайных ситуаций. Это предполагает, что требования к непрерывности ИБ четко сформулированы в процессах менеджмента непрерывности бизнеса или восстановления после чрезвычайных ситуаций. Информацию о менеджменте непрерывности бизнеса можно найти в ИСО 27031 [14], ИСО 22313 [9] и ИСО 22301 [8].

17.1.2 Реализация непрерывности информационной безопасности

Мера обеспечения ИБ

Организация должна установить, документировать, реализовать и поддерживать процессы, процедуры, а также меры для обеспечения требуемого уровня непрерывности ИБ при неблагоприятных ситуациях.

Руководство по применению

Организация должна обеспечить следующее:

a) наличие адекватной структуры управления по подготовке, реагированию и снижению последствий от неблагоприятных событий, включающей персонал, обладающий необходимым опытом, компетенциями и полномочиями;

b) утверждение ответственного персонала по реагированию на инциденты, обладающего необходимыми полномочиями и компетенциями, для управления инцидентами и обеспечения ИБ;

c) разработку и утверждение документированных планов, процедур реагирования и восстановления, подробно описывающих, как организация будет справляться с неблагоприятным событием и будет поддерживать ИБ на заранее определенном уровне, основанном на утвержденных руководством целях обеспечения непрерывности ИБ (см. 17.1.1).

В соответствии с требованиями непрерывности ИБ организация должна установить, задокументировать, реализовать и поддерживать:

a) меры обеспечения ИБ в процессах обеспечения непрерывности бизнеса или восстановления после аварийных ситуаций, процедуры, вспомогательные системы и инструменты;

b) процессы, процедуры и изменения для поддержания существующих мер обеспечения ИБ во время неблагоприятных ситуаций;

c) компенсирующие меры для тех мер обеспечения ИБ, которые не могут поддерживаться во время неблагоприятной ситуации.

В контексте непрерывности бизнеса или восстановления после аварий могут быть определены конкретные процессы и процедуры. Информация, обрабатываемая в рамках этих процессов и процедур или поддерживающих информационных систем, должна быть защищена. Поэтому организация должна привлекать специалистов по ИБ при создании, внедрении и поддержке процессов и процедур обеспечения непрерывности бизнеса или восстановления после аварий.

Внедренные меры обеспечения ИБ должны оставаться работоспособными в неблагоприятных ситуациях. Если меры не могут продолжать выполнять свои функции по защите информации, следует определить, внедрить и поддерживать другие меры для обеспечения приемлемого уровня ИБ.

17.1.3 Проверка, анализ и оценивание непрерывности информационной безопасности

Мера обеспечения ИБ

Организация должна регулярно проверять установленные и реализованные меры по обеспечению непрерывности ИБ, чтобы обеспечить уверенность в их актуальности и эффективности при возникновении неблагоприятных ситуаций.

Руководство по применению

Организационные, технические, процедурные изменения или изменения в процессах как в контексте эксплуатации, так и непрерывности, могут привести к изменениям требований непрерывности ИБ. В таких случаях непрерывность процессов, процедур и мер обеспечения ИБ должна быть проанализирована с точки зрения изменений в требованиях.

Организации должны проверять непрерывность менеджмента ИБ путем:

a) осуществления и тестирования функциональности процессов, процедур и мер непрерывности ИБ для гарантии их соответствия целям обеспечения непрерывности ИБ;

b) осуществления и тестирования осведомленности и порядка управления процессами, процедурами и мерами непрерывности ИБ для гарантии того, что их выполнение соответствует целям обеспечения непрерывности ИБ;

c) анализа пригодности и эффективности мер непрерывности ИБ при изменении информационных систем, процессов, процедур и мер обеспечения ИБ или процессов и решений менеджмента непрерывности бизнеса/восстановления после аварий.

Проверка мер непрерывности ИБ отличается от общей проверки ИБ и должна проводиться вне рамок тестирования изменений. По возможности желательно интегрировать проверку мер непрерывности ИБ в проверку непрерывности бизнеса организации или проверку восстановления после аварийной ситуации.

Источник: e-ecolog.ru

Главный принцип защиты ЦОДа – непрерывность бизнеса

Нередко под информационной безопасностью центра обработки данных подразумевают лишь обеспечение хранения информации в самом ЦОДе и непрерывность его работы. На самом же деле, убежден автор данной статьи, это понятие гораздо шире и объемнее.

Информационную безопасность ЦОДа обеспечивает ряд систем: резервного копирования, информационной безопасности (СИБ) и мониторинга, нередко объединенные системой управления информационной безопасностью (СУИБ). Задачи и функции СУИБ могут быть описаны только после анализа текущего процесса управления непрерывностью бизнеса (Business Continuity Management, BCM) и разработки проектного и стратегического уровней зрелости этого процесса в отношении критичных технологических процессов компании. Анализ уровня зрелости системы ИБ должен выполняться для ключевых областей процесса BCM в соответствии с методологией BCI (Business Continuity Institute) по таким областям, как:

— анализ воздействия угроз на бизнес (Business Influence Analyses, BIA);

— оценка рисков (Risk Assessment, RA);

— корпоративная стратегия BCM;

— уровень зрелости процесса BCM;

— стратегия BCM в части восстановления ресурсов;

— план непрерывности бизнеса;

— решения и планы восстановления ресурсов;

— план кризисного управления;

— тренировки по BCM, культура работы, повышение осведомленности;

— испытание процесса BCM;

— поддержка и сопровождение процесса BCM;

— аудит процесса BCM;

— управление процессом BCM;

— верификация и проверка процесса BCM.

Основная цель управления функциональной стабильностью технологических процессов – обеспечить выполнение бизнес-функций компании в условиях воздействия дестабилизирующих факторов. Для анализа уровня зрелости компании в аспекте BCM разработана система оценки на базе материалов BCI, ISO и методологии COBIT Ассоциации аудита и контроля информационных систем (ISACA).

По результатам работ, проведенных в рамках проекта ВСМ, делается вывод: нужен ли компании дата-центр? И если нужен, то строить ли собственный или арендовать, и создавать ли дублирующий? Именно на этом этапе встает вопрос обеспечения информационной и технологической безопасности с учетом анализа рисков всей компании.

Стандарты игнорируют ИБ

Обычно выделяют три вида ЦОДов – основной, комплексный и мобильный. Для основного ЦОДа требуется специально подготовленное помещение (здание), оборудованное комплексом инженерных систем. Основной ЦОД разрабатывается индивидуально, исходя из конфигурации предоставленных помещений и потребностей заказчика. Комплексный ЦОД – от производителя – представляет собой «коробочный» продукт со встроенными функциями ИБ. Мобильный (или контейнерный) ЦОД удобен для быстрого развертывания или перемещения в другое место эксплуатации.

Главное требование к каждому из них – непрерывность работы и непрерывность поддержки бизнеса. Непрерывность работы любого ЦОДа обычно измеряется в процентах рабочего времени в год. При наиболее распространенном уровне «три девятки» (99,9%) функционирование не должно прерываться в целом более чем на восемь часов в год. «Четыре девятки» (99,99%) допускают перерыв не более часа; «пять девяток» (99,999%) – почти 100%-ная непрерывность, остановка не должна превышать и минуты.

Объективной оценкой характеристик центров обработки данных является только независимый аудит. При этом можно воспользоваться стандартами ISO 17799, FISMA, Basel II, COBIT, HIPAA, NIST SP800-53. Но есть и собственные стандарты для ЦОДов. В их числе европейский стандарт EN 50173-5 и базирующийся на нем международный стандарт ISO/IEC 24764.

Однако в последнее время наиболее популярен американский стандарт ANSI TIA/EIA-942 (TIA-942). На сегодняшний день это единственный комплексный документ, где описаны вопросы, связанные с организацией ЦОДа, но и в нем отсутствуют требования по информационной безопасности. Для ряда американских стандартов, входящих в ANSI/EIA/TIA-942, имеются международные аналоги.

Стратегия защиты ЦОДа

Для обеспечения безопасности информации, хранимой (обрабатываемой) в ЦОДе, следует исходить из традиционных требований ИБ: конфиденциальность, доступность, целостность. Цель обеспечения безопасности и защиты функциональных приложений, сервисов и данных (информации), работающих в рамках ЦОДа, – сведение к минимуму ущерба при возможных внешних и внутренних воздействиях, а также их предсказание и предотвращение.

Основные этапы обеспечения безопасности ЦОДов типовые: построение модели угроз, выделение объектов, на которые могут быть направлены угрозы; построение модели действий нарушителя; оценка и анализ рисков; разработка и внедрение методов и средств защиты. Следовательно, без построения СУИБ как для всей информационной системы предприятия, так и для ее элемента – ЦОДа – адекватной защиты не построить.

Основные объекты защиты в ЦОДе – это информация, циркулирующая в системе, оборудование (элементы) и программное обеспечение (см. рисунок).

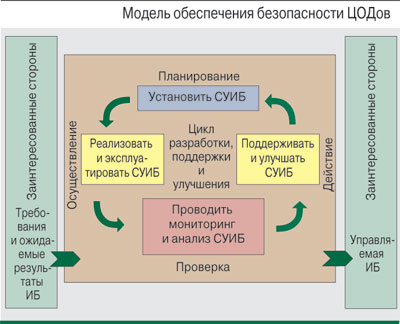

Специалистам ИБ хорошо знакома модель «планирование–осуществление–проверка–действие» (Plan–Do–Check–Act, PDCA), которая используется для структурирования всех процессов СУИБ. Отклонение от этого пути чревато ошибками в реализации защиты, что может нанести ущерб предприятию (например, привести к утечке информации и т.п.).

Работа по созданию защищенного ЦОДа должна в полной мере соответствовать этой модели. Конечно, в идеале разрабатывать и внедрять защиту лучше одновременно с созданием самого ЦОДа. Однако практика показывает, что ИТ-подразделения сначала строят ЦОД и лишь потом начинают думать о его информационной безопасности. В этом случае вопросы ИБ приходится решать либо в режиме латания дыр, либо путем полной переработки центра.

Разделяя и объединяя – защищай!

Формально обеспечение информационной безопасности ЦОДа можно разделить на три части: сетевой сектор безопасности, серверный и хранения данных. В сетевой части находятся корневые маршрутизаторы, балансировщик нагрузки и так называемый агрегирующий коммутатор (aggregation switch), который работает на уровне 2-й или 3-й модели OSI и может агрегировать данные от нескольких физических портов. Поскольку ЦОД может работать как с Интернетом, так и с сетью на базе VPN MPLS, в сетевой части должен стоять межсетевой экран (желательно в режиме failover), а также устройство, обеспечивающее шифрование трафика (особенно при соединении с Интернетом), системы обнаружения вторжений IDS/IPS и антивирус.

Серверная часть состоит из коммутаторов и серверов. Здесь хорошо применять технологию VLAN для разграничения доступа и информационных потоков. Обычно именно серверная часть отвечает за связь с центром управления сетью, в котором может размещаться центр управления безопасностью (Security Operation Center, SOC). Там же устанавливается система контроля доступа и идентификации (Identification Detection Management, IDM).

В хранилище данных находятся дисковые массивы, серверы резервного копирования, ленточные библиотеки. Особое внимание в этой части ЦОДа должно уделяться вопросам обеспечения целостности информации.

Сейчас появились решения для ЦОДов, где именно через хранилище организуется связь со вторичным (резервным) ЦОДом, часто с использованием сети на основе технологии спектрального уплотнения сигнала (DWDM). Пример подобной реализации – комплекс ЦОДов, построенный компанией Telecom Italia. Одной из задач создания защищенного ЦОДа была реализация требований закона о персональных данных.

В ЦОДе итальянской компании из-за имевшей место серьезной утечки информации о высокопоставленных чиновниках установлены более строгие меры защиты, чем предусмотренные Европейской конвенцией. Все персональные данные находятся в одном ЦОДе, где полностью контролируются их хранение и обработка. Около 25 человек постоянно контролируют системы обеспечения безопасностью из единого SOC.

Сегодня многие российские организации, занимающие лидирующие позиции в области обеспечения ИБ, разрабатывают (согласно ФЗ «О техническом регулировании») корпоративный стандарт «Обеспечение информационной безопасности организаций», где в полной мере должны быть отражены и требования по ИБ ЦОДа, призванные обеспечить непрерывное выполнение бизнес-функций компании.

Источник: www.iksmedia.ru