Вакорин, М. П. Оценка применимости нотации описания бизнес-процессов для моделирования процесса управления рисками информационной безопасности в организации / М. П. Вакорин, Д. С. Константинов, А. П. Мыльникова. — Текст : непосредственный // Молодой ученый. — 2022. — № 50 (445). — С. 6-8. — URL: https://moluch.ru/archive/445/97853/ (дата обращения: 31.05.2023).

В статье рассматриваются различные методологии для построения бизнес-процессов, статистика популярности каждой методики, приводятся рекомендации, по какой методике производить моделирование управления рисками информационной безопасности в организации, а также производится само моделирование управления рисками информационной безопасности.

Ключевые слова: бизнес-процесс, нотация построения бизнес-процесса, управление рисками информационной безопасности, модель управления рисками информационной безопасности.

Одним из важнейших этапов управления рисками информационной безопасности является построение его модели. Для этого возможно использование нотаций построения бизнес-процессов. Рассмотрим несколько популярных нотаций построения бизнес-процессов и выберем оптимальную для построения модели управления рисками информационной безопасности.

Рассмотрим такие нотации построения бизнес-процессов, как eEPC, IDEF3, UML, DFD, BPMN.

eEPC — это гибкая нотация, являющаяся расширением нотации EPC, применяется для построения бизнес-процессов по методологии ARIS, для описания бизнес-процессов использует операторы OR, XOR и AND [1]. Главным плюсом eEPC является его простота построения и понимания, минусом является его громоздкость.

IDEF3 — нотация, которая основывается на причинно-следственных связях между событиями их последовательности выполнения, состоит из логических операторов в местах принятия решений и альтернативах, а также объектов, стрелок, показывающих последовательность выполнения событий [1]. Главным плюсом является декомпозиция, которая помогает избежать громоздкости, минусом является то, что нотация не интуитивно понятная, для её понимания необходимо разбираться в принципах построения бизнес-процессов.

UML — почти полностью повторяет функциональные элементы нотации eEPC, в основном служит для описания программных продуктов, но также может описывать бизнес-процессы [1]. Главным плюсом UML является графическая наглядность построенных диаграмм, главный его минус заключается в том, что он не поддерживает концепт промежуточных состояний и данных [2].

DFD — диаграмма потоков данных, представляет собой последовательность диаграмм, которые описывают преобразование информации от входа к выходу [3]. Главным плюсом является наглядное, понятное представление документооборота, главным минусом является «старый» структурный подход [3].

BPMN — во многом аналогична IDEF и eEPC, но отличается тем, что в ней есть понятие дорожки, это область внутри процесса, в которой отражается всё, что делает конкретный человек в этом процессе [4]. Главным плюсом данной нотации и является наличие дорожек, главным минусом является наличие специфических терминов и понятий для понимания которых, необходимо иметь знания в построении бизнес-процессов.

Исходя из статистики из отчёта компании «Логика Бизнеса», приведённой на рисунке 1, можно заключить, что самыми популярными нотациями описания бизнес-процессов являются BPMN, eEPC и IDEF, при этом BPMN занимает почти половину — 54 %.

![Статистика по использованию различных нотаций [5, c. 36]](https://moluch.ru/blmcbn/97853/97853.001.png)

Рис. 1. Статистика по использованию различных нотаций [5, c. 36]

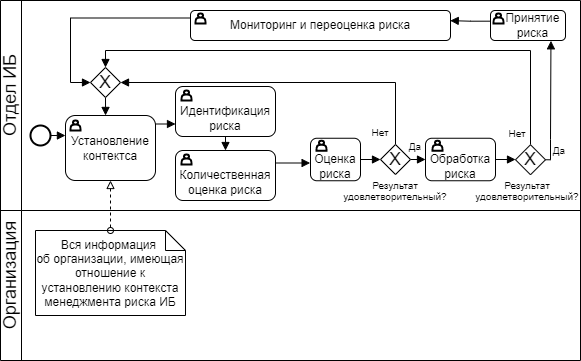

Исходя из статистики, а также наглядности для построения схемы управления рисками информационной безопасностью была выбрана нотация BPMN. Построение схемы производилось, руководствуясь стандартом ГОСТ Р ИСО/МЭК 27005–2010 «Информационная технология. Методы и средства обеспечения безопасности. Менеджмент риска информационной безопасности», построенная схема изображена на рисунке 2.

Рис. 2. Схема управления рисками ИБ в нотации BPMN

Построенная схема является компактной и наиболее удачно отражает основные этапы управления рисками информационной безопасности, в связи с тем, что дорожки из BPMN дают понимание разделения обязанностей организации и отдела информационной безопасности. Это позволяет сделать вывод, что такая нотация как BPMN, позволяет отражать не только схемы бизнес-процессов, но и процессы управления информационной безопасностью.

1. Бабкин Э. А., Князькин В. П., Шиткова М. С. Сравнительный анализ языковых средств, применяемых в методологиях бизнес моделирования //Бизнес-информатика. — 2011. — №. 2 (16). — С. 31–42.

2. Станкевич B. В., Тигарева В. А. Достоинства и недостатки использования унифицированного языка UML при моделировании бизнес-процессов сложных организаций //Научно-теоретический журнал Наука и экономика. — 2014. — №. 4. — С. 207–216.

3. Новицкая А. А. Информационные методы моделирования процессов в экономических системах //Информационные технологии в моделировании и управлении: подходы, методы, решения. — 2021. — С. 279–288.

4. Искра Е. А., Нелюбина Ю. А., Свиридова И. И. сравнительный анализ нотаций ARIS, IDEF, BPMN 2.0 и «ФИСОМ» при описании бизнес-процессов //Российские регионы в фокусе перемен. — 2019. — С. 472–476.

5. Фёдоров И. Г. Методология создания исполняемой модели и системы управления бизнес-процессами //М.: МЭСИ. — 2015.

Основные термины (генерируются автоматически): BPMN, информационная безопасность, UML, главный плюс, DFD, IDEF, построение бизнес-процессов, риск, AND, главный минус.

Ключевые слова

бизнес-процесс, нотация построения бизнес-процесса, управление рисками информационной безопасности, модель управления рисками информационной безопасности

бизнес-процесс, нотация построения бизнес-процесса, управление рисками информационной безопасности, модель управления рисками информационной безопасности

Похожие статьи

Обзор инструментов для построения бизнес-процессов.

Ключевые слова: инструменты, программное обеспечение, бизнес-процессы, нотации.

реагировать на изменения и ускорить время разработки ПО [4]. Главный экран программы изображен на рисунке 4.

Сравнительная таблицы программных продуктов для построения бизнес-процессов.

Ключевые слова: моделирование бизнес-процессов, BPMN, DFD, EPC.

Обзор существующих инструментов для моделирования.

Ключевые слова: моделирование бизнес-процессов, BPMN, DFD, EPC.

Кроме выше указанных нотаций поддерживаются UML, SysML, DFD и ERD.

eEPS(расширение IDEF3), ERD, UML, собственные методы в других нотациях, в которых реализован.

Моделирование бизнес-процессов ставит перед собой главную цель, которая заключается в систематизации.

Информационные процессы в системах управления.

Ключевые слова: информационные процессы,информационный ресурс, системы управления бизнес-процессами. Для успешной реализации бизнес-процессов любого предприятия они должны быть понятными и доступными для каждого сотрудника предприятия.

Декомпозиция процесса формирования расписания в вузе

Ключевые слова: декомпозиция, моделирование, IDEF0, DFD, IDEF3, формирование расписания. Формирование и анализ расписания в вузе — сложный процесс, в котором необходимо учитывать множество факторов, требующих дополнительных трудозатрат на их нахождение.

Подход к моделированию процессов функционирования систем.

− полнота описания процесса защиты информации (управление, информационные и

процессов, соответствие подхода к описанию процессов в IDEF0 стандартам ISO 9000:2000. Сходство, присущее всем методам моделирования процессов и систем, DFD- и

Е., Белоусова И. Д. Описание управления бизнес-процессами предприятия на основе методологии IDEF0.

Актуальность использования нотации UML при описании.

Ключевые слова: UML, нотации моделирования бизнес-процессов.

Блог о бизнес-процессах и BPMN: Преимущества и недостатки UML нотации в бизнес моделировании — URL: https

Сравнительная таблицы программных продуктов для построения бизнес-процессов. Ключевые слова: моделирование бизнес-процессов, BPMN, DFD, EPC.

Моделирование бизнес-процессов в условиях антикризисного.

Его плюс — простота. При продуктовом подходе процессы выделяются посредством представления

… Рис. 1. Построение системы процессов на основе метода CBM.

Информационные процессы в системах управления.

IBM, ARIS, CBM, моделирование бизнес-процессов, крупный бизнес, IDEF, DFD, UML, структурный подход, компания.

Основные возможности систем управления бизнес-процессами.

BMP-системы (или системы управления бизнес-процессами), поддерживают различные нотации моделирования

— нотация моделирования и стандарт документирования процессов IDEF3; — моделирование потоков работ BPMN; — методология ARIS и др.

системы управления бизнес-процессами, корпоративный информационный портал.

- Как издать спецвыпуск?

- Правила оформления статей

- Оплата и скидки

Источник: moluch.ru

1. Введение

При обеспечении информационной безопасности (ОИБ) любых объектов актуальным является своевременное принятие решений, направленных на поддержание необходимого уровня ИБ. В данном случае важным является формирование необходимой для этого информационной базы, ее компоновка и представление в форме, позволяющей специалистам организации, эксплуатирующих систему обеспечения ИБ (СОИБ), принимать эффективные решения.

Объемы и неоднородность данных, подлежащих дальнейшему тщательному анализу, столь велики, что вопрос их структурированного, объединенного (консолидированного) и визуального представления в рамках единого наглядного интерфейса для принятия своевременных и обоснованных решений в области управления ИБ активами организации встает очень остро. Помочь в этом смогут грамотно спроектированные под нужды подразделений и администраторов ИБ централизованные системы визуализации в реальном времени консолидированной информации, связанной с процессами обеспечения ИБ.

Оптимальное построение системы визуализации способствует глубокому пониманию особенностей функционирования процессов ОИБ в своей совокупности, направленности и результативности. Поэтому такие системы полезны при реализации образовательных программ при подготовке профессионалов в области ИБ.

При проектировании систем визуализации информации об ИБ объекта перед разработчиками встают три важнейших вопроса, требующих решения:

1) что именно (какая информация) подлежит визуализации;

2) как это следует представлять на экране монитора;

3) как однозначно интерпретировать отображаемую информацию.

Ответы на эти вопросы были частично получены при исследовании проблем визуализации в случае управления инцидентами информационной безопасности информационной инфраструктуры (ИИ) организации [1]. При этом была обоснована необходимость визуализации информации о событиях и инцидентах ИБ, происходящих в ИИ организации, и были выделены основные процессы управления ИБ – мониторинг ИБ и управление инцидентами ИБ, где визуализация этой информации особенно полезна. Были сформулированы задачи визуализации и выдвинуты требования к системам визуализации, а также приведены примеры систем управления инцидентами ИБ (SIEM-системы), реализующих перечисленные требования и решающих указанные задачи (например, QRadar компании IBM-Q1 Labs, HP ArcSight Enterprise Security Manager (ESM), McAfee Enterprise Security Manager и Splunk Enterprise) и подчеркнута актуальность применения описанных решений в свете появления на рынке средств защиты информации систем ИБ-аналитики.

В предлагаемой статье приводятся результаты исследований, продолжающие проведенное ранее исследование, но уходящие в иную более общую область – управление ИБ, а не только управление инцидентами ИБ. При этом особое внимание уделено формированию информационной базы о процессах управления обеспечением ИБ объекта, которые в соответствии с современным подходом являются ключевыми процессами обеспечения ИБ [2-8]. Определена структура процессов ОИБ, место процессов управления ОИБ и совокупность данных об этих процессах, которые подлежат визуализации. Это соответствует ответу на первый из трех поставленных выше вопросов, что является основой при формировании системы визуализации. При обилии данных ошибки в их выборе и компоновке может существенно снизить эффективность решений, связанных с ответами на второй и третий вопросы.

Стоит особо отметить, что аналогов представленного исследования как в России, так и за рубежом в открытой печати не найдено, поэтому раздел, связанный с анализом возможных аналогов, отсутствует.

2. Понятия, связанные с областью информационной безопасности

В общем случае термин «информационная безопасность» имеет отношение к сферам науки, техники, технологии и образования, связанные с безопасностью различных объектов в условиях существования угроз в информационной сфере. Примерами могут быть научное направление «Информационная безопасность», образовательное направление подготовки кадров «Информационная безопасность», а также названия многочисленных научных конференций и периодических научных изданий, составной частью которых входит термин «информационная безопасность».

В практических применениях с термином «информационная безопасность» связывают различные понятия и, соответственно, разнообразные определения. В данном случае необходимо констатировать факт, что на формирование и эволюцию отношений к этому термину существенное влияние оказали с одной стороны развитие технологий обработки информации, а с другой англоязычная терминология.

В процессе эволюции технологий обработки информации в англоязычных публикациях в разное время появлялись следующие термины:

· в 70-е годы — «data security» (русскоязычный термин — «безопасность данных») и «computer security» («компьютерная безопасность»;

· в 80-е годы — «information security» («безопасность информации», «информационная безопасность»), «IT security» («безопасность информационных технологий»), «systems security» («безопасность систем»), «information protection» («защита информации»);

· в 90-е годы — «network security» («сетевая безопасность»).

В Российской Федерации в основном используются три термина: «защита информации», «информационная безопасность» и «безопасность информации».

Защита информации – деятельность, направленная на предотвращение утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию [9].

Следует отметить, что англоязычному термину «information security» в русскоязычных информационных источниках сопоставлено два термина: «информационная безопасность» и «безопасность информации», которые отличаются в части понимания и определений.

Что касается термина «информационная безопасность», то он всегда должен сочетаться с названием объекта. Например, «информационная безопасность организации», «информационная безопасность автоматизированной системы».

Если объектом является сама информация, информационные технологии или объекты информатизации, то термин «информационная безопасность объекта» трансформируется в термин «безопасность информации».

Безопасность информации [данных] (information [data] security) – состояние защищенности информации, при котором обеспечивается ее [их] конфиденциальность, доступность и целостность [10].

Центральным звеном в определении терминов «информационная безопасность объекта» и «безопасность информации» является состояние защищенности объекта (информации) от угроз.

Таким образом, можно принять следующие определения:

Информационная безопасность объекта – состояние защищенности объекта от угроз в информационной сфере.

Безопасность информации – состояние защищенности информации, при котором обеспечивается ее конфиденциальность, доступность и целостность, а также неотказуемость, подотчетность, аутентичность и достоверность.

Последнее определение отличается от определения из [9] тем, что к свойствам информации (иногда их называют свойствами ИБ объекта защиты) конфиденциальность, доступность и целостность добавлены свойства неотказуемость, подотчетность, аутентичность и достоверность, которые отвечают современному состоянию теории информационной безопасности [10].

В настоящее время в случае рассмотрения информационных технологий проблемы их безопасности чаще всего объединяют под термином «информационная безопасность (например, группа международных стандартов серии ISO/IEC 27000 и их аналог – группа национальных стандартов ГОСТ Р ИСО/МЭК 27000). Поэтому в данной работе мы будем оперировать термином «информационная безопасность» (ИБ), предполагая, что объектом ИБ является или информация, или информационные технологии, или объекты информатизации. Следовательно, мы будем ориентироваться на понятие, которому ближе термин «безопасность информации» (БИ).

В любом случае определения и термина ИБ и термина БИ связаны с состоянием объекта. Обеспечить это состояние возможно при выполнении определенных действий, которые представляют собой совокупность процессов. С этим связаны очень важные термины:

· «обеспечение ИБ» (ОИБ) — процессы поддержания состояния объекта ИБ;

· «система обеспечения ИБ» (СОИБ) – совокупность связанных процессов ОИБ, мер и средств обеспечения ИБ, а также необходимых для этого ресурсов.

В данном случае ключевыми являются понятия, определяющие термины «процесс» и «процессный подход». Это требует дополнительных пояснений.

3. Процесс и процессный подход

Процесс (process) — совокупность взаимосвязанных и/или взаимодействующих видов деятельности, использующих для получения намеченного результата [11].

На рис. 1. представлена обобщенная иллюстрация данного определения.

В зависимости от контекста «намеченный результат» называется выходом, продукцией или услугой. Входами для процесса обычно являются выходы других процессов, а выходы процессов обычно являются входами для других процессов. Два и более взаимосвязанных и взаимодействующих процессов совместно могут рассматриваться как процесс [11].

Рис. 1. Обобщенная иллюстрация понятия «процесс».

Процесс как совокупность взаимосвязанных и/или взаимодействующих видов деятельности требует определенных ресурсов и управляющих воздействий. Их тоже можно рассматривать как входы.

Опираясь на определение процесса, все действия внутри организации можно рассматривать либо как процесс (или, как чаще говорят, бизнес-процесс), либо как его часть. Бизнес-процесс определим как множество из одной или нескольких упорядоченных во времени, логически связанных и завершенных видов деятельности, в совокупности поддерживающих деятельность организации и реализующих ее политику, направленную на достижение поставленных целей. Бизнес-процесс осуществляется обычно в рамках заранее определенной организационной структуры, которая описывает функциональные роли участников этой структуры и отношения между ними.

Процессный подход — систематическая идентификация и менеджмент применяемых организацией бизнес-процессов и особенно взаимодействия таких процессов [11].

В основе этого подхода – взгляд на организацию как на совокупность ключевых бизнес-процессов, а не функциональных подразделений. Основное внимание при таком подходе уделяется межфункциональным процессам, которые объединяют отдельные функции в общие потоки и в целом направлены на достижение конечного результата бизнеса, а не отдельного подразделения. Таким образом, основное преимущество процессного подхода заключается в управлении и контроле взаимодействия между различными процессами и связующими звеньями в контексте функциональной иерархии (организационно-штатной структуры) организации.

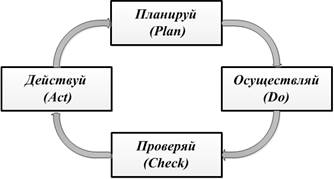

Для структурирования всех процессов и для обеспечения учета всех значимых элементов процессного подхода применяется циклическая модель, или цикл PDCA (от англ. «Plan-Do-Check-Act» (в переводе «Планируй-Выполняй-Проверяй-Действуй»), или модель Шухарта-Деминга. Упрощенно цикл PDCA представлен на рис. 2.

Рис. 2. Цикл PDCA.

Применение цикла PDCA в самых различных областях позволяет эффективно управлять деятельностью на системной основе [12]. Данный цикл может быть применен внутри каждого процесса организации, как высокого уровня, так и к простым производственным процессам, а также по отношению к системе процессов в целом. Он тесно связан с планированием, внедрением, управлением и постоянным улучшением как бизнес-процессов организации, так и других процессов, относящихся к деятельности организации, в том числе и процессов обеспечения ИБ.

При визуализации процессов ИБ важным является определение данных, относящихся к входу и выходу отдельного процесса и согласование входных и выходных данных связанных процессов, которые образуют систему обеспечения ИБ определенного объекта.

4. Структура процессов системы обеспечения ИБ

В состав СОИБ с учетом принятого в данной работе определения термина «система обеспечения ИБ» входят процессы, обеспечивающие ИБ, меры обеспечения ИБ, а также необходимые для этого ресурсы.

Каждый процесс, входящий в СОИБ, должен соответствующим образом управляться (обобщенная структурная схема процесса представлена на рис.1). Управляющее воздействие тоже является процессом. Этот процесс направлен на обеспечение должной полноты и качества процесса, на который направлено управляющее воздействие. Поэтому в СОИБ можно выделить две группы процессов: процессы, обеспечивающие ИБ, и процессы их управления.

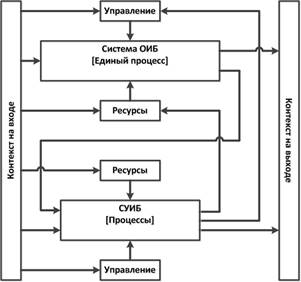

Связанность этих процессов позволяет объединить их в две системы (рис.3):

1) систему информационной безопасности — СИБ (объединяет процессы, обеспечивающие ИБ; количество процессов — M). СИБ — совокупность процессов, обеспечивающих ИБ, мер обеспечения ИБ и ресурсного обеспечения, необходимых для реализации этих процессов [13, 14];

2) систему управления ИБ – СУИБ (объединяет процессы управления; всего процессов — N). СУИБ — совокупность процессов управления, направленных на обеспечение полноты и качества процессов, обеспечивающих ИБ (предназначены для планирования, реализации, контроля и совершенствования процессов, обеспечивающих ИБ), мер обеспечения ИБ и ресурсного обеспечения, необходимых для этих процессов [13, 14].

Рис. 3. Структура процессов системы обеспечения ИБ.

Система управления ИБ должна рассматриваться как часть системы управления объектом и направлена на планирование, реализацию, контроль и совершенствование СОИБ. В этом случае применим процессный поход, связанный с использованием циклической модели Деминга (рис.2), которая может быть представлена в качестве структурных схем, показанных на рис.4 для управления СОИБ как единым процессом (рис.4а) и для управления отдельным процессом СИБ (рис.4б).

Рис. 4. Структурные схемы реализации процессов управления ИБ.

Таким образом, в СУИБ можно выделить две группы процессов:

1. процессы управления ИБ, направленные на обеспечение ИБ как единого процесса;

2. процессы управления ИБ, направленные на отдельные процессы системы ИБ.

Каждый процесс СОИБ, СИБ или СУИБ реализуется с использованием определенного набора мер обеспечения ИБ. Меры обеспечения ИБ могут быть техническими и организационными (в том числе управленческими) [15].

Техническая мера ОИБ — мера, реализуемая с помощью применения аппаратных, программных, аппаратно-программных средств и (или) систем (технические средства).

Организационная мера ОИБ — мера, не являющаяся технической мерой ОИБ, предусматривающая установление временных, территориальных, пространственных, правовых, методических и иных ограничений на условия реализации процесса.

Процессы системы ИБ используют преимущественно технические меры (технические средства), но могут использовать и организационные меры.

Процессы системы управления ИБ используют преимущественно организационные меры, но могут использовать и технические меры (технические средства).

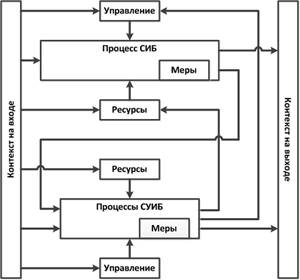

С учетом выделения в СУИБ двух групп процессов управления можно определить связи этих процессов с СОИБ как единого процесса и с отдельными процессами СИБ (рис.5). В структурных схемах, представленных на рис.5а и рис.5б, каждый процесс в соответствии с обобщенной структурной схемой, показанной на рис.1, требует управления и ресурсов. При этом управление единого процесса, представляющего СОИБ (рис.5а), или отдельного процесса, входящего в СИБ (рис.5б), обеспечивают процессы управления, входящие в первую и во вторую группы СУИБ соответственно. При этом процессы управления могут также определять необходимые ресурсы для реализации единого процесса СОИБ и процессов СИБ. Все процессы рис.5а и рис.5б реализуются с использованием определенных мер обеспечения ИБ.

Рис. 5. Структурные схемы реализации процессов ИБ.

Вход любого процесса, относящегося к СОИБ, СИБ или СУИБ, является данными в контексте условий функционирования объекта и организации, к которой относится данный объект (контекст на входе). Различают внешний и внутренний контекст на входе [2].

К внешнему контексту реализации СОИБ как единого процесса и связанных с ним процессов СУИБ относятся данные о внешнем окружении организации, куда входит объект ИБ (внешней среды, в которой организация стремиться достичь своих целей, включая особенности внешней инфраструктуры), а также правовые нормы и нормативные требования, изложенные в документах выше стоящих уровней и организаций (государственных, международных, корпоративных), относящихся к сфере ИБ.

К внутреннему контексту относится информация о внутренней среде, в которой организация стремится достичь своих целей, а также информация об особенностях функционирования объекта ИБ (например, описание его инфраструктуры) и требования к обеспечению ИБ, изложенные во внутренних документах организации.

Выход любого процесса, относящегося к СОИБ, СИБ или СУИБ характеризуется информацией (данными) в контексте результатов функционирования (реализации) этого процесса (контекст на выходе).

Контекст на выходе может пополнять контекст на входе для других процессов.

Процессы управления ИБ, направленные на обеспечение ИБ как единого процесса, относятся к первой группе процессов СУИБ. В соответствии с рис.4а данные процессы формируют следующие направления:

1. направление «Планирование» — планирование СОИБ как единого процесса;

2. направление «Реализация» — реализация СОИБ как единого процесса;

3. направление «Контроль» — контроль СОИБ как единого процесса;

4. направление «Совершенствование» — совершенствование СОИБ как единого процесса.

В данной работе будут рассмотрены процессы управления ИБ, относящиеся только к направлению «Планирование», с целью определения структуры входных и выходных данных для отдельных составляющих СОИБ объекта, как единого процесса.

5. Планирование СОИБ как единого процесса

Направление «Планирование» объединяет все процессы, которые необходимы для перехода к направлению «Реализация» (рис.4а). Для этого необходимо данные, относящиеся к контексту на входе (внутреннему и внешнему), преобразовать в данные, достаточные для реализации СОИБ как единого процесса (рис.5а). Эти данные расширяют внутренний контекст объекта и оформляются в виде совокупности внутренних документов организации, относящихся к обеспечению ИБ рассматриваемого объекта. По своей сути направление «Планирование» обеспечивает разработку СОИБ. Поэтому данная документация может быть отнесена к проектной документации на СОИБ.

В соответствии с рекомендациями стандартов [2-8] можно предложить следующий перечень связанных подпроцессов, которые должны быть выполнены для разработки СОИБ (рис.6):

· «Анализ угроз ИБ»;

· «Описание угроз ИБ»;

· «Обработка рисков ИБ»;

· «Разработка Политики ИБ»;

· «Разработка внутренних документов ИБ».

Источник: sv-journal.org

Обеспечение информационной безопасности организации

Обеспечивать информационную безопасность в организации или на предприятии – объёмная задача, для грамотного решения которой потребуется комплексный подход. В статье специалисты аналитического центра Falcongaze SecureTower собрали основную информацию, которая поможет понять, что такое обеспечение информационной безопасности, каковы цели этого процесса, из каких этапов он состоит, каких принципов следует придерживаться в процессе реализации задач по обеспечению информационной безопасности, а также какие меры обеспечения информационной безопасности существуют.

Что значит «обеспечить информационную безопасность в организации»?

Согласно ГОСТ Р 53114-2008 информационная безопасность организации (ИБ организации) – это состояние, при котором её интересы или цели защищены от влияния угроз из информационной сферы. Чтобы значимые информационные активы и инфраструктура организации достигла описанного состояния, они должны обладать тремя свойствами информационной безопасности:

- Конфиденциальностью.

- Целостностью.

- Доступностью.

Соответственно, обеспечение информационной безопасности организации (обеспечение ИБ организации, также встречается аббревиатура ОИБ организации) – это деятельность, направленная на:

- ликвидацию угроз информационной безопасности организации (внутренних и внешних);

- сокращение ущерба, который вызвали реализованные угрозы информационной безопасности.

Общие цели обеспечения информационной безопасности бизнеса:

- содействовать эффективности всех рабочих процессов;

- поддерживать условия эффективного управления;

- сохранять позитивные тенденции развития бизнеса;

- сохранять основы культуры компании;

- поддерживать сплоченность коллектива.

Для выполнения этих целей (а также других, индивидуализированных) в каждой организации будут поставлены конкретные задачи. Например, к ним можно отнести:

- защиту баз данных;

- контроль носителей информации;

- блокировку данных, передаваемых по каналам связи;

- создание резервных копий и т.д.

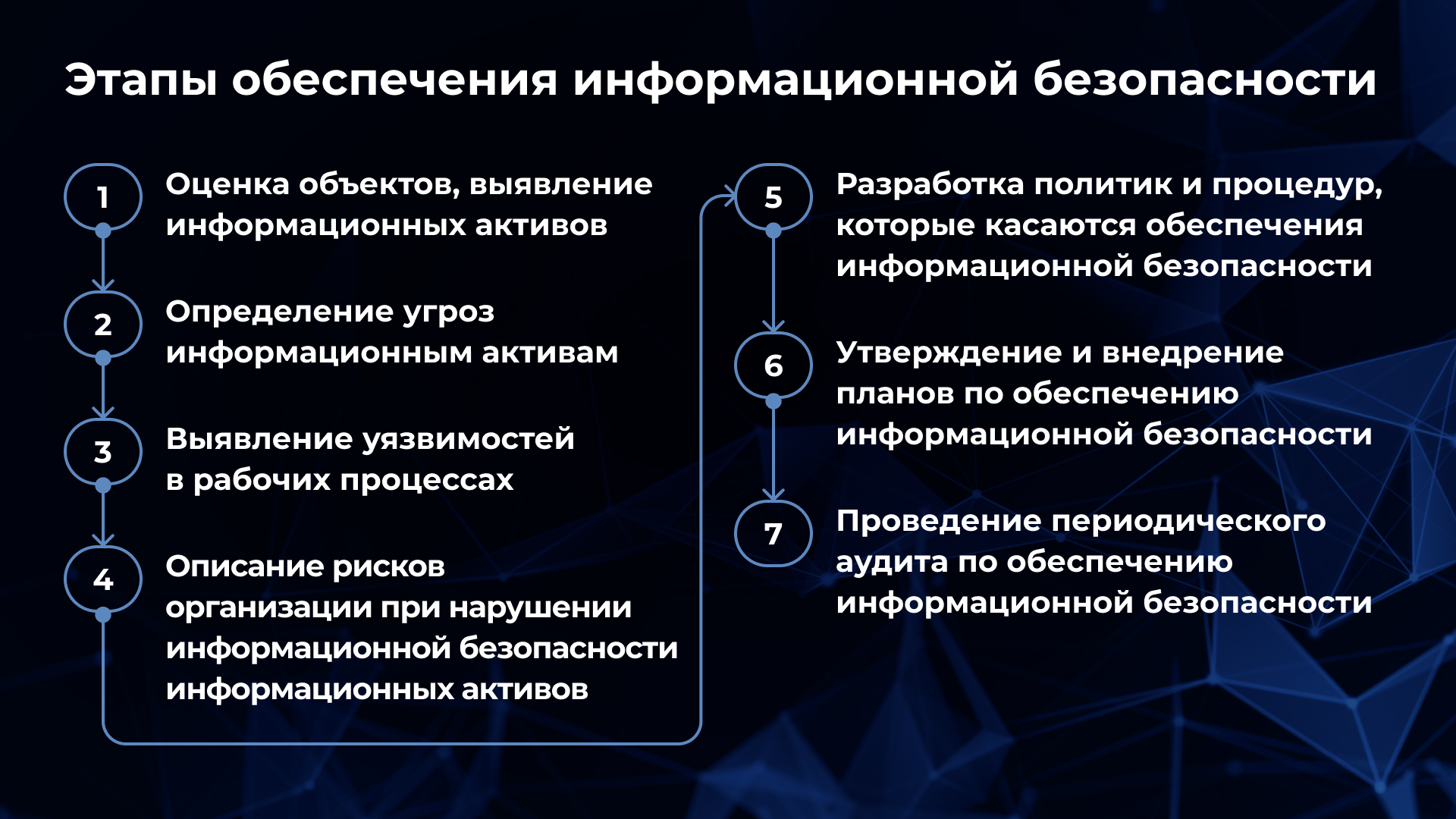

Как обеспечивать информационную безопасность в организации?

Чтобы деятельность по обеспечению ИБ организации была результативной, нужно правильно поддерживать состояние защищенности её информационных активов. Для выполнения этого условия все процессы, связанные с обеспечением ИБ, должны быть выстроены с комплексную систему, состоящую из конкретных этапов (Схема 1).

Схема 1

Этапы обеспечения информационной безопасности

Как индивидуализировать обеспечение информационной безопасности организации?

Отправными точками при выстраивании процесса обеспечения информационной безопасности организации являются:

- законы и стандарты в области информационной безопасности;

- структурные особенности компании и особенности управления компанией;

- информация о модели деятельности компании и среде ведения бизнеса;

- потребности организации в информационной безопасности;

- доступные ресурсы (человеческие, материально-технические, информационные, финансовые и т.д.).

- описание бизнес-процессов, разъяснения по их реализации и т.д.;

- информация, которая помогает контролировать успешность и эффективность деятельности по обеспечению информационной безопасности.

Эти пункты индивидуализируют деятельность по обеспечению ИБ организации. Они помогают понять:

- где находятся информационные активы, требующие защиты;

- где в структуре ведения бизнеса организации есть уязвимости, какие они;

- где и когда могут возникнуть угрозы информационной безопасности;

- какие действия могут совершать нарушители информационной безопасности;

- какие защитные меры (административно-организационные, технические и физические) могут потребоваться, какие из них будут наиболее эффективными.

Три принципа обеспечения информационной безопасности организации

Есть несколько основных принципов, при соблюдении которых деятельность по обеспечению ИБ организации будет наиболее эффективной и успешной. Во многих случаях при игнорировании этих принципов (хотя бы одного) работа по выполнению конкретных задач может быть либо выполнена не так, как планировалось, либо не выполнена вовсе. Перечислим принципы обеспечения ИБ организации:

Принцип 1. Руководство организации должно оказывать видимую и достаточную поддержку в обеспечении информационной безопасности, а также своевременно и в полной мере выполнять обязательства в этом направлении: например, от целеполагания до финансирования.

Принцип 2. Работники, осуществляющие деятельность по обеспечению информационной безопасности организации, должны понимать цели и задачи обеспечения ИБ организации. Также они должны уметь выстраивать и редактировать порядок реализации целей и задач, которые будут поддерживать компанию в рабочем состоянии. В случае проблем, ошибок или нарушений ответственные лица должны объяснять причины недопустимости таких действий, ссылаясь на внутренние документы организации, в которых закреплены такие правила.

Принцип 3. У всех работников организации должно быть правильное понимание политики информационной безопасности. Они должны быть обеспечены всем необходимым, чтобы найти ответы на свои вопросы самостоятельно. В трудных ситуациях они должны иметь возможность получать своевременную консультацию.

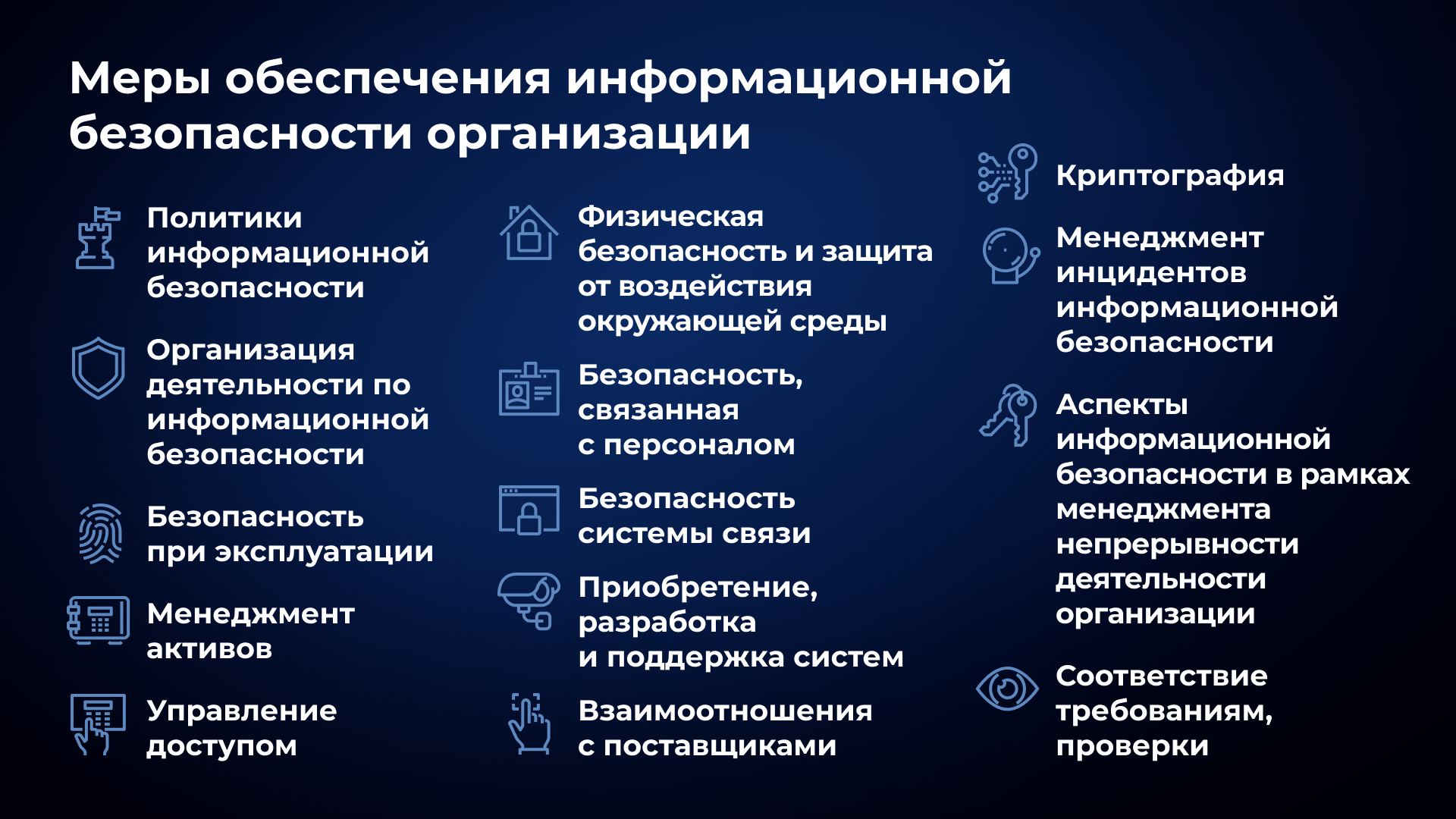

Классификация мер обеспечения информационной безопасности

В соответствии с ГОСТ Р 53114-2008 меры обеспечения информационной безопасности – это совокупность действий, которые направлены на разработку и (или) практическое применение способов и средств обеспечения информационной безопасности организации.

В каждой организации меры обеспечения информационной безопасности могут меняться в зависимости от:

• актуальности моделей угроз информационным системам;

• появления новых типов атак на инфраструктуру.

Все меры обеспечения информационной безопасности можно разделить на три основных типа.

Тип 1. Организационно-административные меры обеспечения информационной безопасности. К таким мерам относится разработка, внедрение и контроль исполнения локальных нормативных актов, организационно-распорядительной документации в сфере защиты информации: например, положение о коммерческой тайне или политика в области обработки персональных данных. Также к мерам этого типа будет относиться проведение обучающих семинаров и тренингов по информационной безопасности для сотрудников.

Тип 2. Физические меры обеспечения информационной безопасности. Чаще всего они включают в себя систему контроля и управления доступом на территории организации.

Тип 3. Программные и технические меры обеспечения информационной безопасности. Сюда можно отнести проектирование и внедрение средств защиты информации: межсетевые экраны, антивирусы, средства защиты от несанкционированного доступа (например, таким средством является DLP-система Falcongaze SecureTower) и т.д.

Все меры обеспечения информационной безопасности организации содержатся в Приложении А к ГОСТ Р ИСО/МЭК 27001:2021. В соответствии с документом приведём их ключевые разделы (Схема 2).

Схема 2

Меры обеспечения информационной безопасности организации

Организация, которая стремится уделить достаточно внимания информационной безопасности, не должна ограничиваться лишь организационными мерами обеспечения ИБ. Отметим, что внедрение лишь этих мер не поможет обеспечить информационную безопасность компании на должном уровне. Чтобы защита корпоративных данных была эффективной, потребуется внедрение DLP – программного обеспечения, способного контролировать действия в сети организации, ликвидировать риски утечек данных и т.д. Чтобы оценить все возможности DLP-системы, установите бесплатную тестовую версию Falcongaze SecureTower.

Источник: falcongaze.com