На фоне громких скандалов об утечках и взломах, фаундеры все чаще задумываются о том, как обеспечить своему бизнесу достойный уровень безопасности. Чтобы ответить на этот вопрос, нужно разобраться, из чего состоит мир кибербезопасности и какие инструменты защиты актуальны на разных этапах развития компании.

1195 просмотров

Меня зовут Александр Герасимов, я CISO в Awillix. Мы разработчики решений в области кибербезопасности. Сегодня я кратко и максимально просто расскажу об основных уровнях защищенности бизнеса с точки зрения ИБ (информационной безопасности) и средствах защиты, подходящих для каждого из них.

Внешняя и внутренняя инфраструктуры любой компании нуждаются в защите, потому что уязвимости есть всегда. В зависимости от ресурсов, которые нужно задействовать злоумышленникам для успешной атаки, принято выделять пять основных уровней защищенности.

Начальный уровень

На начальным уровне защищенности находятся компании, чьи сервисы может атаковать любой человек, изучив необходимые статьи на форумах или видео-гайды. Так, например, тренируются студенты-безопасники первого курса.

Законодательные требования РФ по информационной безопасности 2023 | Алексей Лукацкий

Именно на начальном уровне защищенности велика вероятность попасть под автоматизированную атаку — злоумышленники просто сканируют сеть на наличие известных уязвимостей. А обнаружив «дыру в безопасности», эксплуатируют ее.

Чтобы обезопасить компанию от начинающих хакеров и не таргетированных автоматических атак, можно применить статический анализ кода и использовать сканеры. Они автоматически обнаружат и устранят баги и уязвимости сайта или приложения до публичного релиза.

Низкий и средний уровень

Более подготовленные злоумышленники могут выявить уязвимое место на сайте или в приложении, посылая в него разнообразные запросы. В зависимости от реакции системы они могут менять вектор атаки.

На этом уровне атакующий вынужден использовать инструменты, специально разработанные для проникновения и уметь использовать уязвимости в своих целях.

Для атаки на средний уровень защищенности злоумышленнику недостаточно публично доступных инструментов — требуется их усовершенствование, использование нескольких методик для обхода защитных механизмов и опыт атак на организации аналогичного типа.

В этом случае вам пригодятся анализ защищенности, ручное тестирование, anti-DDoS решения и доступные фаерволы. Они позволяют найти технические, логические и все те уязвимости, которые могут привести к мошенническим операциям или отказу обслуживания.

Онлайн-магазин или сервис в начале своего существования не интересен «серьезным» хакерам, но по мере накопления клиентской базы и роста оборотов — бизнес становится мишенью для атаки. Количество желающих получить доступ к системе или персональным данным клиентов постоянно увеличивается.

Цель анализа на этом уровне — выявление всевозможных рисков, их приоритезация и дальнейшее устранение. Это обезопасит ваш бизнес от злоумышленников без внушительных ресурсов и времени для взлома системы.

Современный подход к информационной безопасности Вашего бизнеса.

Существенный и высокий уровень

Существенный уровень защиты — уже весомая причина, по которой большинство злоумышленников откажутся тратить время на взлом компании. Но в случае целенаправленных (в том числе и выполняемых на заказ) атак — к взлому подключаются настоящие профессионалы и целые группы хакеров.

Для того чтобы преодолеть существенный уровень, злоумышленники вынуждены постоянно совершенствовать или даже разрабатывать специальные инструменты проникновения. На этом уровне речь не идет об одиночной атаке — на достижение цели тратятся месяцы и годы, а методы совершенствуются после каждой попытки, отброшенной мерами обнаружения и сдерживания.

Если злоумышленнику в ходе очередной атаки удастся получить права минимального уровня внутри вашей инфраструктуры — он сможет пройти аутентификацию под легитимным пользователем. Это позволит переиспользовать полученные данные для доступа к открытым адресам и повысить уровень собственных привилегий внутри системы. В итоге хакер доберется до прав администратора домена на одной из машин внутренней сети и захватит управление всей инфраструктурой.

На высоком уровне защиты злоумышленнику уже недостаточно навыков и упорства — необходимо инвестировать собственные активы (материальные и финансовые), придумывать новые сценарии компрометации среды и инновационные методы проникновения, подкупать или принуждать сотрудников компании.

Для того чтобы защититься от злоумышленников с таким уровнем подготовки и мотивации, недостаточно думать только о системе защиты от одиночной атаки или серии атак. Важнее становятся процессы. Необходимо выстроить и внедрить правила предоставления и отзыва доступа для каждого сотрудника, порядок мониторинга подозрительных активностей и реагирования на инциденты и многое другое. Например, каждый сотрудник должен точно знать, что ему делать и к кому обратиться при получении подозрительного сообщения, обнаружении незнакомых файлов или программ на своем рабочем компьютере.

Какие средства защиты актуальны

Бизнес, особенно малый, нередко думает, что у него нечего брать. Да, его не будут атаковать целенаправленно, но можно попасть просто под «общую гребенку». Например, если на сайте компании используется популярный плагин для WordPress, злоумышленники могут написать эксплойт код для этого плагина, автоматически просканировать ресурсы компании на его наличие и попасть на ваш сервер. В результате на ваш сервер установят майнеры, взломают сайт или зашифруют файлы базы данных с последующим требованием выкупа.

Важно воспринимать информационную безопасность как комплексную проблему и поступательно повышать уровень защищенности.

Если на начальном этапе достаточно пройти по списку уязвимостей и закрыть их, то после настройки систем автоматического сканирования уязвимостей — приходит время выстраивания процессов.

ИБ-процессы делятся на разные группы: инцидент-менеджмент, процессы бэкапов, политика персональной безопасности — что пользовать должен делать за ПК, какие у него должны стоять антивирусы. По каждой группе нужно проверять и «закрывать» базовые этапы.

Чем анализ защищенности отличается от теста на проникновение

После того как компания провела анализ защищенности, внедрила все практики защиты и даже сформировала внутренний отдел ИБ — неизбежно возникает вопрос: «А насколько надежна наша защита на практике, какие слабые места, через которые можно проникнуть внутрь инфраструктуры, еще существуют?».

Автоматизированные инструменты защищают от базовых ошибок. Но они не могут понять логику работы приложения и попытаться ее нарушить, как это делают хакеры.

Пентест — это имитация действий хакеров с целью достижения критичных для компании последствий.

Цель анализа защищенности — выявить как можно больше дыр во всей инфраструктуре компании (сайтах, приложениях, сервисах). В результате вы получаете список рекомендаций, которым необходимо следовать, чтобы повысить уровень защищенности.

Цель пентеста — любым способом получить доступ к чувствительным данным — взломать сайт, получить доступ к аккаунту сотрудника, найти пароль от внутренней базы знаний и дальше развить атаку, пока не получишь доступ к базе данных. Пентесты, наверное, самые известные и популярные методы практической проверки защиты на сегодняшний день.

Часто бизнес не всегда понимает, что ему требуется — анализ защищенности или пентест. Универсального ответа на этот вопрос не существует, но в общем случае можно руководствоваться простым правилом: пентест нужен тогда, когда все процессы и меры для построения защиты уже выполнены.

Как компании добиваются тотальной безопасности?

Продумать и предусмотреть все возможные варианты атак и защиты от них невозможно даже в теории. Когда продуктовые компании достигают высшего уровня защищенности, но продолжают стремиться к идеалу, они вступают в Bug Bounty — программу, с помощью которой люди могут получить вознаграждение за нахождение сложных эксплойтов и уязвимостей. В ней участвуют ИТ-гиганты вроде Yahoo!, Google, Reddit, Square, Apple, Microsoft и многие другие. По сути, компании официально дают всему миру разрешение атаковать. Тот, кому удастся взломать вашу защиту, получит не только деньги за нахождение уязвимостей, но и признание всей отрасли.

Для других компаний, например, производственных, торговых или транспортных, подобных программ не существует, но меры защиты остаются те же — комплексное поступательное повышение безопасности систем за счет выстраивания правильных процессов.

Источник: vc.ru

Метрики эффективности информационной безопасности (ИБ) в компании

Тема измерения эффективности ИБ — одна из проблемных в отрасли. Как показать бизнесу, что инвестиции в ИБ были вложены не зря? Как убедить, что работа отдела эффективна? Ниже ряд показателей, которые, на наш взгляд, помогут оцифровать деятельность функции ИБ.

Параметры могут быть неприменимы к конкретной организации, также их может быть меньше, чем хотелось бы, но все зависит от наличия или отсутствия инструментов. Список показателей является «подвижным, гибким», может расширяться или сужаться в зависимости от пожеланий руководства компании.

Антивирусная защита (АВЗ)

Необходимость антивирусной защиты очевидна. Пожалуй, это бесспорное средство защиты в глазах акционеров, на которое выделят деньги, и вопрос будет в выборе АВЗ. А какие показатели эффективности выделяют в этом направлении?

- Доля ПК/серверов, охваченных средствами АВЗ. В случае, если в компании идет внедрение нового АВЗ, в показатели вносят и динамику (месяц/квартал) миграции на новый АВЗ.

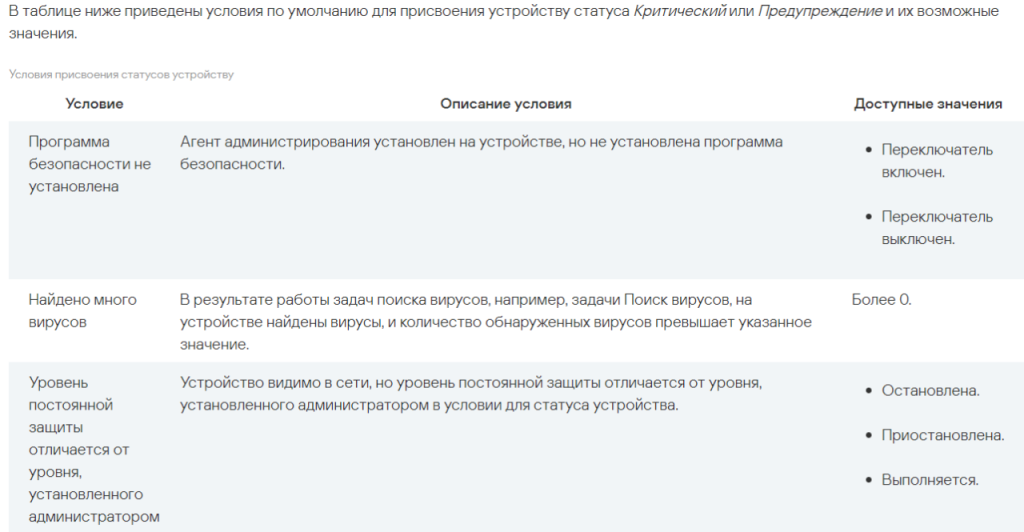

Доля ПК/серверов со статусом «критичный». Подобный статус есть у решения Касперского, который сигнализирует о проблемах с АВЗ. Сам статус устанавливает ряд условий, которые описаны на официальном сайте Support Kaspersky:

Управление уязвимостями

Сложный показатель. Во-первых, в одном продукте может быть выявлено несколько уязвимостей. Во-вторых, информация об уязвимостях появляется регулярно, и в течении недели количество выявленных уязвимостей может увеличиться в разы за счёт обновления базы уязвимостей.

Тем не менее, вести статистику по уязвимостям необходимо — Вы не только будете знать, что происходит в сети, но и получите аргумент для руководства при закупке решений, направленных на работу с уязвимостями.

Деление статистики происходит по параметрам:

- Доля уязвимого ПО на ПК;

- Доля уязвимого ПО на серверах;

- Доля уязвимого ПО на сетевом оборудовании;

- Динамика уязвимого программного обеспечения в разрезе степеней критичности.

Еще один интересный параметр, который можно внедрить – средний срок закрытия уязвимостей, выявленных во время сканирования ресурсов Компании. Показатель зависит от IT отдела, однако станет рычагом для решения вопросов по своевременному обновлению ПО, если ИТ не будет справляться с объемами.

Работа с не рекомендованным программным обеспечением

Не рекомендованное ПО — это ряд рисков: претензии правообладателей, нецелевое использование ресурсов компании, вероятность заражения вирусами в случае скачивания «фейковых» версий известного ПО, недокументированные возможности неизвестного софта.

Сложность выявления показателя в шагах, которые надо предпринять для определения точной цифры нерекомендованного ПО:

- Подобрать инструмент для получения списка программ, установленных на рабочих ПК и серверах;

- Проанализировать полученный список (количество позиций может быть несколько тысяч и даже десятков тысяч);

- Определить, какое программное обеспечение допустимо к установке на АРМ и серверах компании.

- «Узаконить» ПО и правила работы с ним, выпустив документ, регламентирующий соответствующий порядок.

- Оценить количество ПО «вне закона» в компании.

После оценки состояние показателя характеризуется соотношением нерекомендованного к рекомендованному ПО в вашей сети. В дальнейшем это соотношение должно снижаться. Если доля останется такой же или вовсе будет расти, значит ПО не удаляется, либо политики, использующиеся на пользовательских компьютерах, позволяют устанавливать программы невовлеченным сотрудникам.

Актуальность документации

Вся документация должна актуализироваться, пересматриваться с определенной периодичностью. В противном случае, к ней перестанут обращаться или будут регулярно указывать на противоречия в документах и на практике. Это относится не только к политикам, стандартам, регламентам, но и к приказам. Соотношение неактуальной документации к общему количеству нормативных документов — наглядный параметр для показателя.

Повышение осведомленности персонала компании

Направление объемное, и о показателях повышения осведомленности сотрудников, мы писали ранее в статье блога. Повторим некоторые из них еще раз.

Первый показатель — доля сотрудников, обученных курсам по ИБ. Курсы могут быть разные: базовый, безопасность персональных данных, безопасная работа в онлайн-банках, АСУ ТП и тд. Под каждое направление лучше иметь отдельный индикатор.

Второй показатель — доля сотрудников, подверженных социальной инженерии (количество сотрудников, перешедших по «фишинговым» ссылкам, открывших «вредоносные» файлы, оставивших данные на «поддельных страничках») во время проведения провокационных тестирований, целенаправленно проводимых внутри компании с целью оценки ситуации. Этот параметр можно сегментировать: доля сотрудников категории «ТОП», подверженных социальной инженерии, доля сотрудников, работающих с большими объемами конфиденциальной информации и др.. Отдельно выделяют сегмент сотрудников ИТ, так как для пользователей они главные авторитеты в вопросах работы с компьютером. Кроме того, сотрудники ИТ обладают расширенными правами в инфраструктуре компании (локальные администраторы, доменные администраторы и тд).

Третий показатель – количество сотрудников, обратившихся в ИТИБ при получении фишинговых рассылок. Позволяет оценить, насколько хорошо пользователи знают, к кому обращаться при подозрении на попытку мошенничества. Этот же показатель можно рассмотреть в разрезе каналов получения сообщений о подозрительных письмах: 1-я линия техподдержки, личное обращение к менеджеру ИБ, система типа Service Desk и тд.

Работа с инцидентами ИБ

SIEM (Security information and event management) в компании призвана выявлять инциденты ИБ

Вне зависимости от того, установлена она или нет, работа с инцидентами должна вестись постоянно: выявление несанкционированных действий недобросовестных пользователей, работа с информацией, полученной от коллег, инциденты, происходящие в сетях передачи данных и тд. Какими параметрами характеризуется эта работа?

- Скорость реакции на инцидент. Время от момента получения информации об инциденте до начала работы с ним (сбор логов, поиск доказательной базы и др);

- Срок расследования инцидента ИБ. Время от получения информации об инциденте до полного его закрытия. Этап закрытия принимается по-разному, например, в некоторых компаниях закрытие = служебная записка по итогам разбора ситуации с планом мероприятий для предотвращения подобных ситуаций в дальнейшем.

- Доля докладных служебных записок по факту разбора инцидентов, где получена обратная связь от руководителей «провинившихся» сотрудников. Речь не идет о наказании этих сотрудников. Ведь нужно получать обратную связь, иначе работа отдела ИБ уйдет впустую. И дополнительно может страдать авторитет функции ИБ в компании.

- Реализация инвестиционных проектов, направленных на повышение уровня защищенности компаний.

Если собственники бизнеса понимают необходимость инвестиций в ИБ, то необходимо своевременно проделывать работу по реализации всех запланированных проектов. Иначе есть вероятность, что в следующий раз денег на развитие функции не будет. Совет: ведите статистику по общей доле проектов, которые выполняются по плану. Показатель не применяется, если проект один, однако он нагляден в случае портфеля проектов с разными дедлайнами.

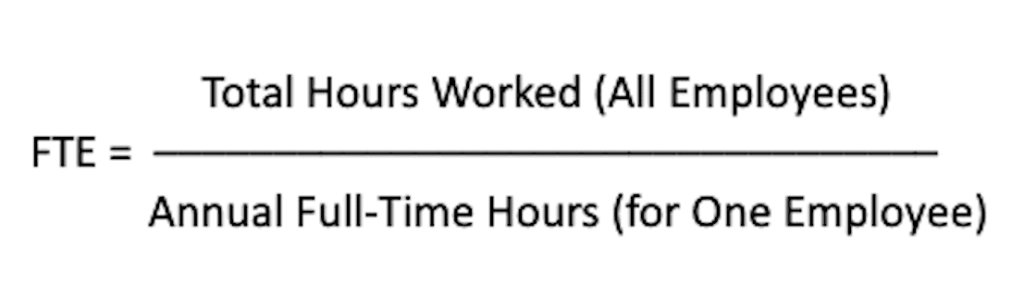

Нагрузка на сотрудников (FTE)

Важный показатель для руководства, позволяющий оценить, насколько эффективно нагружены сотрудники подразделения. Для составления FTE необходимы инструменты, позволяющие рассчитывать трудозатраты сотрудников на те или иные работы и вести их учет. К тому же, в подразделении должна быть разработана сервисная модель, в которой находятся услуги, оказываемые подразделением. Руководителю подразделения ИБ эта цифра необходима для обоснования расширения штата по надобности.

Вместо выводов — какие показатели не стоит применять

Выше изложены метрики эффективности информационной безопасности, полезные во многих случаях. Говорить о них больше не будем, лучше отметим параметры, которые не стоит использовать.

- Количество наказанных пользователей. Показатель загонит компанию в «палочную» систему, заставив пользователей бояться, а не уважать ИБ.

- Количество выявленных инцидентов. 10 выявленных инцидентов на первой неделе и 0 на второй (пользователи хорошо себя вели, хакеры не атаковали и т.д.) никак не говорит об эффективности отдела ИБ.

- Снижение количества срабатываний антивирусной защиты. Аналогично предыдущему пункту: не зависит от отдела ИБ напрямую, а, например, от обновления сигнатур антивирусного решения компании.

Иные показатели, которые полностью зависят от внешних факторов и практически не зависят от действий пользователей компании, элементов инфраструктуры компании и действий коллег из ИТ.

Источник: codeby.one

Риски информационной безопасности

Риски информационной безопасности присутствуют в любом бизнесе. Многие компании проводят аудит безопасности, чтобы оценить угрозы, разработать стратегию противодействия злоумышленникам, сохранить конфиденциальную информацию в неприкосновенности. Для каждой отрасли и вида деятельности прослеживается определенная специфика, поэтому данный вопрос требует тщательной проработки и изучения.

Основные риски информационной безопасности

- Случайные. Объединяют непредвиденные события, когда происходит стечение обстоятельств, приводящее к неблагоприятным последствиям. Как правило, это внезапные, сложно прогнозируемые риски разного характера. Среди типичных примеров – выход из строя технического оборудования, ЧС, перебои электроэнергии, повреждение коммуникационных каналов, поломка блокирующих устройств, ограничивающих доступ к информации.

- Субъективные. Возникают из-за ошибок и неправильных действий персонала при обработке, хранении информации. Типичными ситуациями здесь выступают пренебрежение внутренними правилами и регламентом безопасности в компании: нарушение режима тайны, несанкционированный доступ к сведениям, нарушение правил передачи информации, использование незащищенных информационных каналов.

- Объективные. Возникают в ходе использования защитных систем и сопутствующего технического оборудования. Риски возникают в результате проникновения в информационную систему вредоносного ПО, внедрения следящего, шпионского оборудования. Подобные риски отличаются невозможностью полного исключения ввиду несовершенства защиты, многообразия приемов злоумышленников.

Концепции и модели управления рисками ИБ

Любыми рисками можно управлять и тем самым снизить возможный ущерб от их наступления. Существуют различные подходы, модели для анализа рисков информационной безопасности, их управления:

- Процессная модель управления рисками. Основывается на четырех базовых процессах: планирование, реализация, проверка, действие. Планирование включает выбор политики, методов управления рисками, проведение оценки информационных активов, формирование профилей угроз и их дальнейшую обработку. На этапе реализации выполняют развертывание систем безопасности согласно намеченному плану, принимаются дополнительные защитные меры: коррекция бизнес-планов, этапов запуска проекта исходя из специфики, критичности рисков. Проверка сводится к выполнению мероприятий, которые подтверждают эффективность принятых мер, полноценную работу механизмов контроля информации. Действие заключается в улучшении управленческих процессов на основе полученных данных мониторинга, аудита. Итогом считается внесение корректировок, поправок в нормативную, регулирующую документацию компании.

- Модель FRAP (Facilitated Risk Analysis Process) – состоит в качественной оценке рисков. При этом акценты расставляются в пользу детального изучения информационной системы с помощью автоматизированных инструментов, тщательной идентификации угроз с формированием подробного списка. В ходе оценки рисков информационной безопасности происходит их градация согласно вероятности наступления и величине ущерба.

- Модель CRAMM (CCTA Risk Analysis https://rt-solar.ru/products/solar_dozor/blog/3320/» target=»_blank»]rt-solar.ru[/mask_link]