В этой статье пойдет речь о 5 популярных альтернативных решениях VPN, которые могут стать полезной находкой для бизнеса. Читатели познакомятся со всеми особенностями инструментов, их положительными и отрицательными сторонами.

VPN , или виртуальная частная сеть , была разработана несколько десятилетий назад, чтобы расширить охват корпоративных сетей передачи данных за их физические пределы. Повсеместное распространение Интернета и его низкая стоимость получения доступа к нему послужили толчком для компаний, которые начали использовать эти преимущества для соединения филиалов, клиентов и поставщиков в единую сеть, без необходимости задействовать дорогостоящие соединения.

Одна большая проблема, которая затрудняла внедрение этого новшества (и затрудняет до сих пор), — это безопасность. В традиционной сетецентрической модели работы риски безопасности возрастают экспоненциально по мере добавления доступа типа VPN. В настоящее время решение этой проблемы было найдено с помощью несетевых альтернатив традиционной модели VPN.

Дмитрий ПОТАПЕНКО — Выдавливают ли федеральные сети малый бизнес?

История VPN

Подключение сайтов удаленно к сети компании с помощью Интернета всегда представляло собой значительный риск для безопасности, поскольку данные, передаваемые с одного сайта на другой, проходят по общедоступным ссылкам и могут быть замечены злоумышленниками. Именно поэтому VPN была создана как туннель , по которому информация циркулирует в зашифрованном виде, чтобы ее нельзя было перехватить и использовать посторонним людям.

Пользователи с авторизованным доступом к VPN-туннелю должны иметь средства для шифрования и дешифрования информации, чтобы не мешать или препятствовать поставленным задачам. Хотя VPN создает виртуальный и зашифрованный канал между пользователями и сетью организации, ее недостатком является то, что любое нарушение, которое происходит в этом канале, дает потенциальным злоумышленникам неограниченный доступ ко всем ресурсам, подключенным к сети организации, что в принципе создает большой риск.

Кроме того, организации с большим количеством удаленных пользователей — например, сотрудниками, клиентами или поставщиками — должны управлять доступом через VPN для каждого из них, что означает высокие затраты на техническое обслуживание. Сценарий становится еще более сложным, когда в сеть будут введены относительно новые устройства, такие как мобильные устройства или IoT. В этот момент VPN перестает быть решением и начинает становиться серьезной проблемой.

Сети «с нулевым доверием»

В сетевой модели с нулевым доверием основной принцип заключается в том, что никому не доверяют.

Доступ всех пользователей к сетевым ресурсам ограничен , независимо от того, обращались ли они ранее к одному и тому же ресурсу или нет. Любой пользователь или устройство, пытающиеся получить доступ к ресурсу в сети с нулевым доверием, должны пройти строгую (хотя и быструю) проверку подлинности, даже если пользователь или устройство физически находятся на территории организации.

Закат малого бизнеса: что делать?

Модель нулевого доверия может добавить некоторую сложность к осуществлению всей деятельности. Разрешения должны постоянно обновляться и быть точно описаны. Это требует больше работы в этом смысле, но то, что человек получает взамен, — это полный контроль над доступом к ресурсам и уменьшение областей, уязвимых для атаки.

Кроме того, другие преимущества современных альтернатив VPN, таких как сети с нулевым доверием , включают в себя накопленный пользовательский опыт для удаленных пользователей, о чем свидетельствуют более качественные видеоконференции и приложения. В то же время управление доступом к конкретным ресурсам снижает риск боковых перемещений и, следовательно, потенциального распространения программ-вымогателей.

На данный момент никаких стандартов нет

Хотя существует несколько инициатив по определению протоколов, процедур и технологий для архитектур с нулевым доверием, общепринятых отраслевых стандартов пока нет. Тем не менее, несколько сетевых решений с нулевым доверием становятся популярными в этом новом сегменте, поэтому они вполне могут быть теми, кто в итоге будет устанавливать стандарты.

Настала пора взглянуть на них .

1. Twingate

Предлагаемый в качестве облачного сервиса Twingate позволяет ИТ-командам настраивать программно-определяемый периметр для своих ресурсов без необходимости вносить какие-либо изменения в инфраструктуру и централизованно управлять доступом пользователей к внутренним приложениям как локально, так и в облачных средах.

Twingate значительно снижает подверженность организации кибератакам , делая внутреннюю сеть полностью невидимой для Интернета. Контроль доступа на уровне ресурсов не позволяет хакерам получить доступ ко всей сети, даже если им удается скомпрометировать отдельных пользователей или ресурсы.

Решение Tw ingate требует минимального технического обслуживания и способно масштабировать от 10 до 10 000 ресурсов. Управление доступом к ресурсам осуществляется с центральной веб-консоли управления, называемой контроллером Twin gate . Чтобы аутентифицировать пользователей и гарантировать, что каждое требование к ресурсам исходит от авторизованного пользователя, Twingate интегрируется с ведущими поставщиками единого входа.

Отличительной особенностью Twingate является раздельное туннелирование , которое позволяет трафику проходить через сеть организации только при необходимости. Это уменьшает задержку в таких приложениях, как видеоконференции, где стороны могут быть непосредственно связаны.

Плата за услуги Twin gate взимается с каждого пользователя за месяц и варьируется в зависимости от количества людей. Есть бесплатный режим, поддерживающий общение до 2 пользователей, двух устройств на пользователя и одну удаленную сеть.

2. Cloudflare for Teams

Построенный на собственной глобальной инфраструктуре сервис Cloudflare for Teams обеспечивает безопасный доступ к устройствам, сетям и приложениям организации, заменяя традиционные сетецентрические периметры безопасности и делая Интернет более быстрым и безопасным для рабочих групп, распределенных по всему миру.

Cloudflare предлагает доступ с нулевым доверием ко всем приложениям в организации, аутентифицируя пользователей через свою собственную глобальную сеть. Таким образом, он позволяет легко подключать сторонних пользователей и вести журнал записей для каждого события и для каждого запроса доступа к ресурсу.

Решение Cloudflare for Teams построено на основе двух взаимодополняющих продуктов: Cloudflare Access и Cloudflare Gateway .

Первый выполняет функцию, аналогичную функции VPN: предоставляет пользователям доступ к необходимым им ресурсам, избегая киберугроз. А второй – это брандмауэр, который защищает пользователей от заражения вредоносными программами, поддерживая политику организации каждый раз, когда люди подключаются к Интернету.

И доступ, и шлюз построены поверх сети Cloudflare . Это означает, что они способны обеспечить высокую скорость, надежность и масштабируемость даже для самых крупных организаций. Сеть устойчива к DDoS-атакам и находится в миллисекундах от того места, где обитают пользователи.

Тарифные планы Cloudflare for Teams делятся на бесплатные, стандартные и корпоративные.

Бесплатная версия предлагает необходимые инструменты для защиты до 50 пользователей и приложений. Если количество пользователей превышает 50, необходимо перейти на стандартную версию за плату в размере $7 за пользователя в месяц , а также если требуются корпоративные возможности, такие как поддержка телефонов и чата, аутентификация на основе сертификатов, нужно воспользоваться корпоративным тарифом. Стоимость последнего варьируется.

3. Zscaler Private Access

Компания Zscaler предлагает облачную сетевую службу с нулевым доверием, называемую Zscaler Private Access , или ZPA , которая контролирует доступ к частным приложениям, независимо от того, работают ли они в общедоступных облаках или в собственном центре обработки данных. ZPA гарантирует, что приложения никогда не будут доступны в Интернете, что делает их полностью невидимыми для неавторизованных пользователей.

Подробнее в этом видео .

Служба ZPA соединяет приложения с пользователями с помощью подхода « inside-out », а не путем расширения границ сети для добавления пользователей. Пользователи никогда не находятся внутри сети, что сводит к минимуму риски бокового перемещения или распространения программ-вымогателей. Эта стратегия доступа к сети с нулевым доверием поддерживает как управляемые, так и неуправляемые устройства, а также любые частные приложения, а не только веб-приложения.

Благодаря созданию микро-туннелей ZPA предоставляет сетевым администраторам возможность сегментировать приложения без необходимости использовать классическую сегментацию сети или искусственно осуществить это, управляя уровнями доступа или политиками брандмауэра. Использование туннелей с шифрованием TLS и персонализированными закрытыми ключами (PKI) обеспечивает дополнительный уровень безопасности для доступа к корпоративным приложениям.

Zscaler также делает упор на поддержку пользователей, чтобы они могли работать из любого места, не теряя своей продуктивности.

4. TeamViewer

Решение TeamViewer предлагает удаленный доступ к устройствам в качестве альтернативы VPN. Это имеет преимущества с точки зрения скорости, безопасности, функциональности и стоимости. TeamViewer — это популярное решение для получения удаленного доступа, имеющее более 2 миллиардов подключенных устройств и 200 миллионов активных пользователей.

Источник: dzen.ru

Как удалить сеть

В настоящее время трудно представить компьютер без соединения через какую-либо сеть. Разделить их можно по типу сети, к которой осуществляется подключение. Существует несколько сетевых соединений: подключение удаленного доступа, подключение по локальной сети, подключение к виртуальной частной сети (VPN), прямые подключения, входящие подключения.

Статьи по теме:

- Как удалить сеть

- Как удалить сетевое подключение

- Как отключить одно из сетевых подключений

Вам понадобится

- Учетная запись с правами администратора.

Инструкция

Отключение компьютера от сети — это обязательное требование перед удалением сетевого подключения. Рассмотрим некоторые способы прекращения соединения с сетью.

Последовательно выберете следующие пункты «Пуск» (Start), «Настройка» (Settings), «Панель управления» (Control Panel), «Сетевые подключения» (Network Connections). В окне «Сетевые подключения» отображаются все подключения этого компьютера. Выберите правой кнопкой мыши нужное подключение и нажмите в открывшемся контекстном меню «Отключить» (Disable). Спустя некоторое время данное подключение станет неактивным.

Если в области уведомлений, выведен значок подключения по локальной сети, выберите его правой кнопкой мыши. В открывшемся меню нажмите «Отключить» (Disable). Через некоторое время текущее подключение станет неактивным.

Самый простой и быстрый способ отключения компьютера от сети заключается в отсоединении сетевого кабеля от разъема в сетевой плате. Появится сообщение «Сетевой кабель не подключен», при этом компьютер будет отключен от сети.

После отключения компьютера от сети можно приступать к удалению сети. Выберите двойным щелчком правой кнопкой мыши только что отключенное соединение. При этом откроется окно свойств данного подключения. В нем отображается название сетевой платы, через которую организовывалось соединение, компоненты, используемые этим подключением, описание этих компонент и другая информация.

Для удаление выбранного подключения, в окне свойств подключения, нажмите кнопку «Удалить» (Uninstall). Выбранное подключение по локальной сети будет удалено.

Обратите внимание

Обычный пользователь может удалять только созданные им сетевые подключения. Чтобы удалить подключение, совместно используемое несколькими пользователями, необходимо быть членом группы «Администраторы» или «Операторы настройки сети».

- как удалить локальную сеть

Совет полезен?

Статьи по теме:

- Как удалить старые подключения

- Как удалить настройки сети

- Как отключить домашнюю сеть

Добавить комментарий к статье

Похожие советы

- Как отключить от локальной сети

- Как удалить сетевое окружение

- Как удалить компьютер из рабочей группы

Новые советы от КакПросто

Рекомендованная статья

Что такое облачный майнинг и чем он отличается от обычного

Криптовалюта понемногу проникает в жизнь самых обычных людей, далеких от высоких технологий. О курсах цифровых.

Источник: www.kakprosto.ru

Сеть для малого бизнеса на оборудовании Cisco. Часть 1

Приветствую, уважаемые хаброжители и случайные гости. В данном цикле статей речь пойдет о построении несложной сети для фирмы, которая не является слишком требовательной к своей ИТ- инфраструктуре, но в то же время имеет необходимость в обеспечении своих работников качественным подключением к Интернету, доступом к общим файловым ресурсам, обеспечением сотрудникам VPN доступа к рабочему месту и подключение системы видеонаблюдения, доступ к которой имелся бы из любой точки мира.

Для сегмента малого бизнеса очень свойственным является быстрый рост и, соответственно, перепланирование сети. В этой статье мы начнем с одного офиса на 15 рабочих мест и далее будем расширять сеть. Так, если будет интересна какая-то тема, пишите в комменты, будем пытаться внедрить ее в статью. Буду предполагать, что читатель знаком с основами компьютерных сетей, но на все технические термины буду приводить ссылки на Википедию, если что-то не понятно — кликайте и исправляйте этот недочет.

Итак, начнем. Любая сеть начинается с осмотра местности и получения требований клиента, которые позже будут сформированы в ТЗ. Часто заказчик сам до конца не понимает, чего он хочет и что ему для этого нужно, поэтому его необходимо навести на то, что мы сделать сможем, но это работа больше торгового представителя, мы же с Вами обеспечиваем техническую часть, поэтому предположим, что к нам попали такие исходные требования:

- 17 рабочих мест за стационарными ПК

- Сетевое дисковое хранилище (NAS)

- Система видеонаблюдения с использованием NVR и IP камер (8 штук)

- Покрытие офиса Wi-Fi, наличие двух сетей (внутренней и гостевой)

- Возможно добавление сетевых принтеров (до 3 штук)

- Перспектива открытия второго офиса на другом конце города

Подбор оборудования

Не буду углубляться в подбор вендора, так как это вопрос, порождающий вековые споры, остановимся на том, что с брендом уже определились, это Cisco.

Основой сети является маршрутизатор (роутер). Важно оценить наши потребности, так как в дальнейшем мы планируем расширение сети. Приобретение роутера заведомо с резервом для этого сэкономит деньги заказчику при расширении, хоть и будет немного дороже на первом этапе.

Cisco для сегмента малого бизнеса предлагает серию Rvxxx, в которых представлены роутеры для домашних офисов (RV1xx, чаще всего имеющие встроенный Wi-Fi модуль), которые расчитаны на подключение нескольких рабочих станций и сетевого хранилиша. Но нас они не интересуют, так как имеют достаточно ограниченные возможности по VPN и достаточно малую пропускную способность.

Также нас не интересует встроенный беспроводной модуль, так как предполагается размещение в техническом помещении в стойке, Wi-Fi будет организован с помощью AP (Access Point’s). Наш выбор упадет на RV320, который является младшей моделью старшей серии. У нас нет потребности в большом количестве портов во встроенном свитче, так как свитч у нас будет отдельным, для того, чтобы обеспечить достаточное количество портов. Из основных преимуществ роутера — достаточно высокая пропускная способность VPN сервера (75 Мбитс), наличие лицензии на 10 VPN туннелей, возможность поднятия Site-2-site VPN туннеля. Также важным моментом является наличие второго WAN порта для обеспечения резервного подключения Интернета.

За роутером следует коммутатор (свитч). Самым важным параметром свитча является набор функция, которыми он обладает. Но для начала посчитаем порты. В нашем случае мы планируем подключить к свитчу: 17 ПК, 2 АР (точки доступа Wi-Fi), 8 IP камер, 1 NAS, 3 сетевых принтера.

С помощью арифметики получаем число 31, соответсвующее кол-ву устройств, изначально подключаемых к сети, прибавим к этому 2 аплинка ( мы же планируем расширять сеть) и остановимся на 48 портах. Теперь о функционале: наш свитч должен уметь VLAN, желательно все 4096, не помешают SFP шахты, так как будет возможным подключения свитча на другом конце здания с помощью оптики, должен уметь работать в замкнутом кругу, что нам делает возможным резервирование линков (STP- Spanning Tree Protocol), также АР и камеры будут питаться через витую пару, поэтому необходимо наличие PoE (подробнее о протоколах можете почитать в вики, названия кликабельны).

Слишком сложный L3 функционал нам не нужен, поэтому наш выбор остановится на Cisco SG250-50P, так как он обладает достаточным для нас функционалом и в то же время не включает в себя избыточные функции. О Wi-Fi будем говорить в следующей статье, так как это достаточно обширная тема. Там же остановимся на выборе АР. NAS и камеры мы не выбираем, предполагаем, что этим занимаются другие люди, нас же интересует только сеть.

Планирование

Для начала определимся с тем, какие виртуальные сети нам необходимы ( что такое виртуальные сети VLAN можете прочитать на Википедии). Итак, мы имеем несколько логических сегментов сети:

- Клиентские рабочие станции (ПК)

- Сервер (NAS)

- Видеонаблюдение

- Гостевые устройства (WiFi)

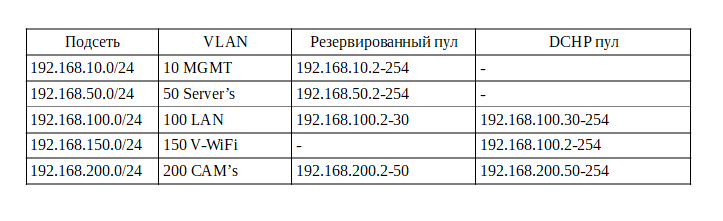

- VLAN10 Management (MGMT)

- VLAN50 Server’s

- VLAN100 LAN+WiFi

- VLAN150 Visitor’s WiFI (V-WiFi)

- VLAN200 CAM’s

В резервированном пуле будут находится адреса, которые будут настроены статически (принтеры, сервера, интерфейсы управления и т. д., для клиентов DHCP будет выдавать динамический адрес).

Вот мы и прикинули IP, тут есть пара моментов, на которые хотелось бы обратить внимание:

- В сети управления нет смысла поднимать DHCP, абсолютно так же, как и в серверной, так как все адреса назначаются вручную при настройке оборудования. Некоторые оставляют небольшой DHCP- пул на случай подключения нового оборудования, для его первичной конфигурации, но я привык и Вам советую конфигурировать оборудование не у заказчика, а у себя на столе, поэтому тут и не делаю этот пул.

- Некоторые модели камер могут требовать статический адрес, мы же предполагаем, что камеры получают его автоматически.

- В локальной сети пул оставляем для принтеров, так как служба сетевой печати не особо надежно работает с динамическими адресами.

Настройка роутера

Ну, наконец перейдем к настройке. Берем патч-корд и подключаемся в один из четырех LAN портов роутера. По умолчанию на роутере включен DHCP сервер и он доступен на адресе 192.168.1.1. Проверить это можно консольной утилитой ipconfig, в выводе которой наш роутер будет шлюзом по умолчанию. Проверим:

В браузере идем на этот адрес, подтверждаем небезопасное подключение и логинимся с логином/паролем cisco/cisco. Сразу же меняем пароль на безопасный. И первым делом идем во вкладочку Setup, раздел Network, тут присваиваем название и доменное имя для роутера

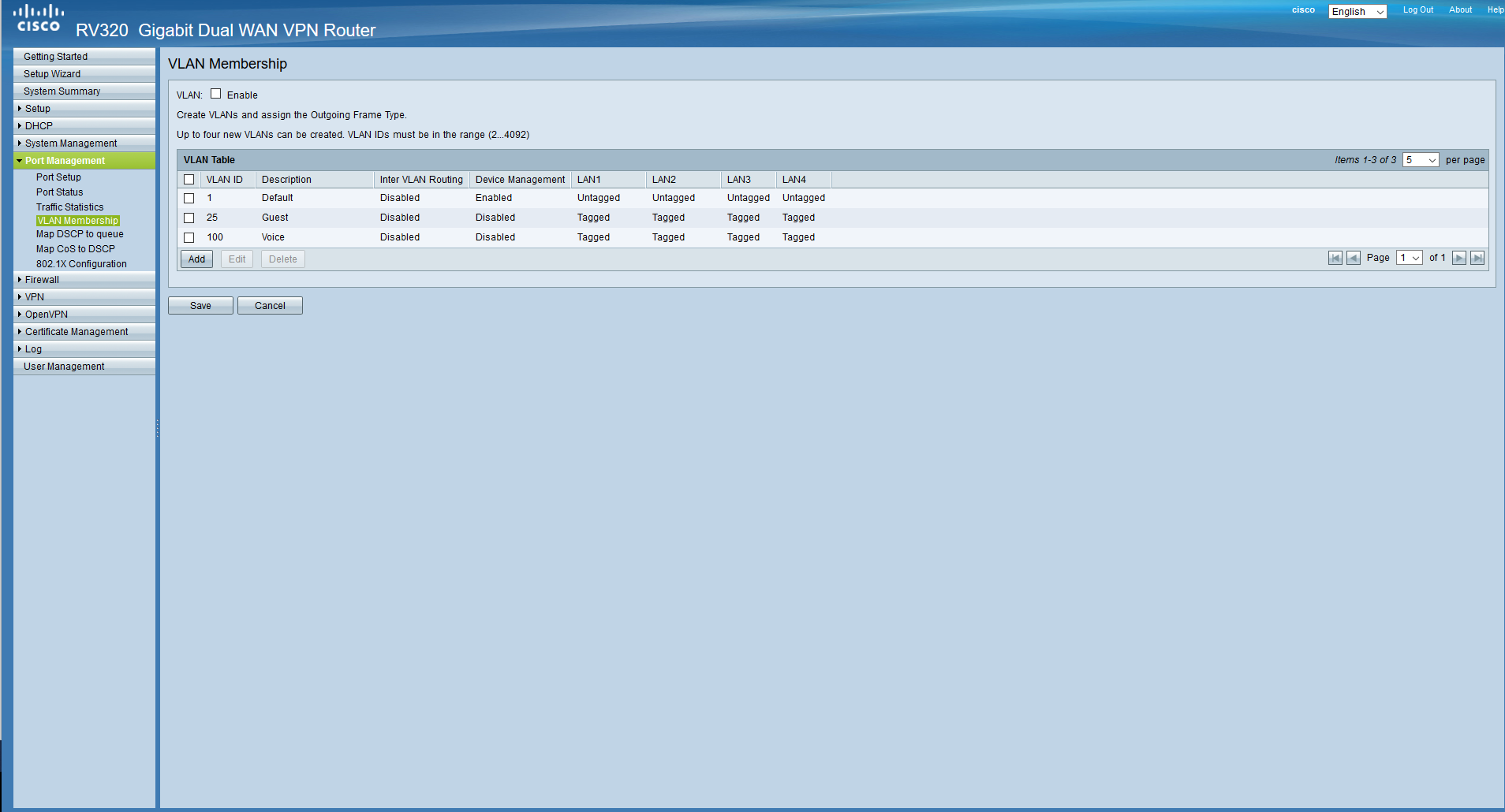

Теперь добавим в наш роутер VLAN-ы. Идем в Port Management/VLAN Membership. Нас встретит табличка VLAN-ok, настроенных по умолчанию

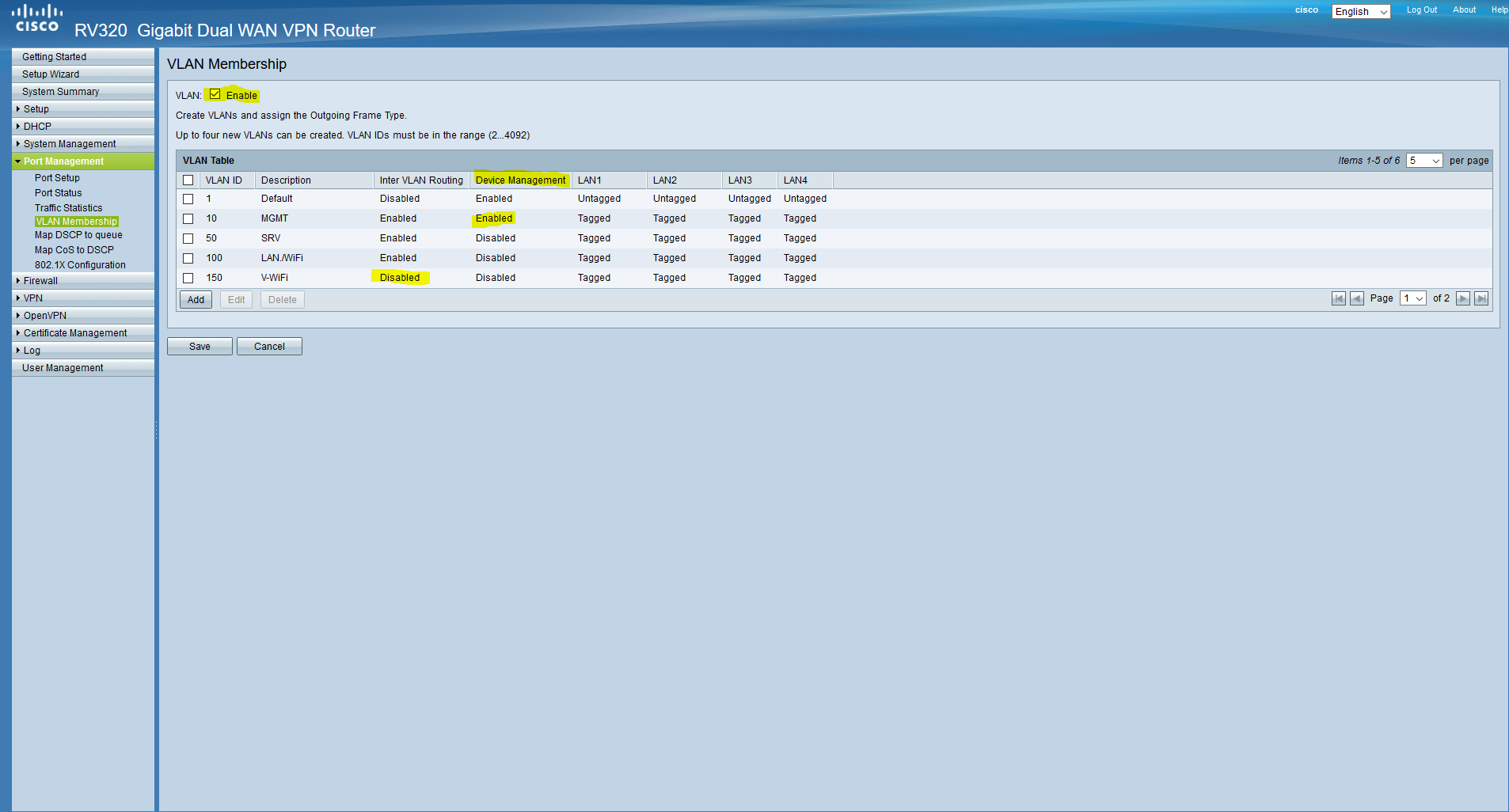

Они нам не нужны, удалим все, кроме первой, так как она дефолтная и удалять ее нельзя, тут же добавим VLAN-ы, которые мы запланировали. Не забудем поставить галочку вверху. Также управление устройствами разрешим только из сети управления, а маршрутизацию между сетями разрешим везде, кроме гостевой сети. Порты настроим чуть позже.

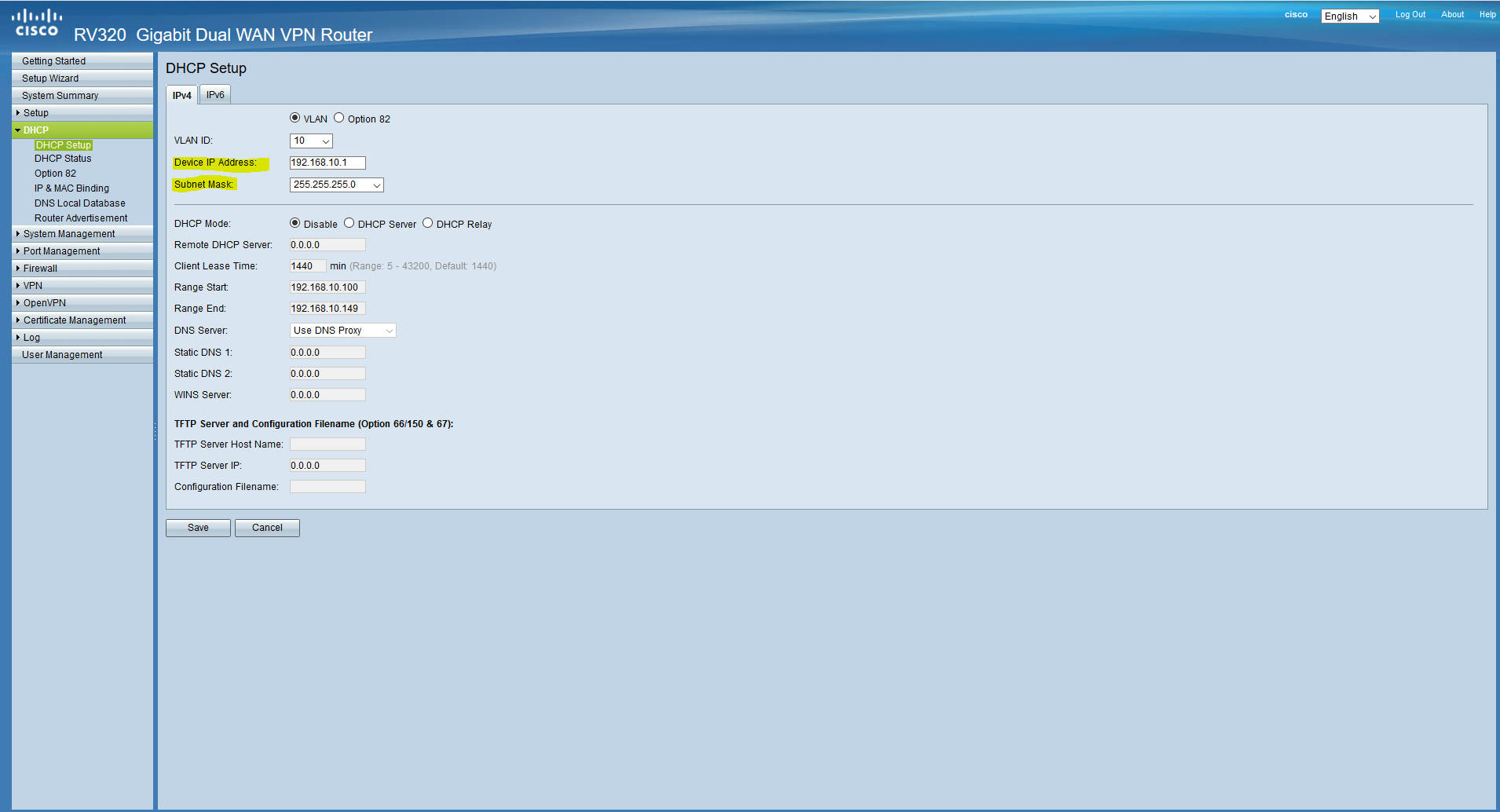

Теперь настроим DHCP сервера согласно нашей таблицы. Для этого идем DHCP/DHCP Setup.

Для сетей, в которых DHCP будет отключен, настроим только адрес шлюза, который будет первым в подсети (соответсвенно и маску).

В сетях с DHCP все достаточно просто, также настраиваем адрес шлюза, ниже прописываем пулы и DNS-ки:

На этом мы разобрались с DHCP, теперь клиенты, подключеные в локальную сеть, будут получать адрес автоматически. Теперь сконфигурируем порты (порты конфигурируются по стандарту 802.1q, ссылка кликабельна, можете с ней ознакомиться). Так как подразумевается, что все клиенты будут подключены через управляемые свитчи нетегированной (нативной) VLAN-ой на всех портах будет MGMT, это означает, что любое устройство, подключенное в этот порт, попадет в эту сеть (подробнее тут). Возвращаемся в Port Management/VLAN Membership и настраиваем это. VLAN1 на всех портах оставляем Excluded, она нам не нужна.

Теперь на своей сетевой карте нам необходимо настроить статический адрес из подсети управления, так как мы попали в эту подсеть после того, как кликнули «сохранить», а DHCP сервера тут нет. Идем в настройки сетевого адаптера и настраиваем адрес. После этого роутер будет доступен на адресе 192.168.10.1

Настроим наше подключение к Интеренету. Предположим, что мы получили статический адрес от провайдера. Идем в Setup/Network, внизу отмечаем WAN1, нажимаем Edit. Выбираем Static IP и настраиваем свой адрес.

И последнее на сегодня — сконфигурируем дистанционный доступ. Для этого идем в Firewall/General и ставим галочку Remote Management, по необходимости настраиваем порт

На сегодня, пожалуй, всё. По итогу статьи мы имеем базово сконфигурированный роутер, с помощью которого можем получить доступ в интернет. Объем статьи выходит больше, чем я предполагал, поэтому в следующей части мы закончим настройку роутера, поднимем VPN-ку, сконфигурируем файрвол и логирование, а также сконфигурируем свитч и уже сможем запустить наш офис в работу.

Надеюсь, что статья была для Вас хоть немного полезна и познавательна. Пишу в первый раз, буду очень рад конструктивной критике и вопросам, попытаюсь ответить всем и принять во внимание ваши замечания. Также, как я писал в начале, приветсвуются ваши мысли насчет того что ещё может появиться в офисе и что ещё будем конфигурировать.

- Cisco RV

- small business

- Системное администрирование

- IT-инфраструктура

- Сетевое оборудование

Источник: habr.com