Для того, чтобы разобраться в анализе и оценке ИБ необходимо четко понимать, что такое угроза информационной безопасности, и как система безопасности данных поможет нейтрализовать вредоносные атаки.

Что такое угроза ИБ?

Угроза информационной безопасности — это любая подозрительная активность, потенциально направленная на нарушение конфиденциальности, доступности, целостности ключевых информационных ресурсов.

Последствиями успешной атаки могут быть:

- прекращение работы организации;

- сбой систем управления;

- уничтожение данных.

Источником опасности могут быть как искусственные, так и естественные угрозы. Искусственные угрозы представляют собой умышленное причинение вреда, а естественные возникают в результате обстоятельств непреодолимой силы, при отсутствии умышленного мотива человека.

К искусственным источникам опасности традиционно относят две группы.

К первой относятся:

- хакерские группировки;

- конкуренты;

- криминальные организации;

- инсайдеры (внутренние пользователи с преступным мотивом).

Ко второй группе относят:

Информационная безопасность. Основы информационной безопасности.

- ошибки в процессе обработки информации;

- ошибки пользователей;

- нелицензированное ПО;

- отключение системы защиты данных.

Естественные источники опасности классифицировать намного проще. К ним можно отнести любые действия, на которые не может повлиять человек. Например, стихийные природные явления.

Анализ информационной безопасности организации

Анализ состояния информационной безопасности (или оценка защищенности информационных систем) представляет собой структурированный повторяемый процесс, который помогает компаниям вовремя находить и устранять возникающие опасности. По результатам анализа формируются рекомендации, направленные на изменение внутренних процессов компании. Также анализ необходим для определения вероятности возникновения опасности и масштаба возможного ущерба.

Анализ информационной безопасности помогает понять, какой должна быть система защиты для дальнейшего ее проектирования, модернизации, внедрения необходимых средств защиты, что, в свою очередь, позволит обеспечить требуемый уровень защиты данных предприятия от неправомерного доступа. Существует несколько различных методологий, которые можно использовать при анализе защищенности. Давайте рассмотрим их подробнее.

1. Экспертная оценка.

Экспертная комиссия определяет те объекты, , которые будут включены в исследование, а также их параметры и характеристики.

Для полноценной оценки эффективности информационной безопасности предприятия специалисты собирают следующие данные:

- общие сведения об объекте автоматизаци;

- описание процессов обработки конфиденциальной информации;

- описание корпоративной информационной системы;

- описание информационной инфраструктуры;

- описание системы обеспечения безопасности информации (документация, организационные и технические меры, средства защиты).

На основе собранной информации специалисты оценивают потенциальные источники риска. Для каждого выявленного источника определяется вероятность возникновения угрозы и коэффициент важности.

Специалист по информационной безопасности — кто это и как им стать | GeekBrains

2. Статистический анализ рисков.

Этот метод позволяет определить, в каких местах система наиболее уязвима. Однако для такого анализа необходимо иметь достаточно большой объем данных о ранее совершенных атаках.

3. Факторный анализ.

ИТ-специалисты выделяют основные факторы, которые качественно влияют на возникновение той или иной угрозы. Задача эксперта заключается в том, чтобы проанализировать системы предприятия и определить, какие уязвимости будут устранены, а какие можно будет пренебречь.

В рамках анализа состояния информационной безопасности специалист также определяет векторы атак или средства, с помощью которых потенциальный злоумышленник может нанести вред системе.

Примеры некоторых угроз:

- неготовность пользователей к фишинговым атакам;

- использование незащищенных беспроводных сетей;

- открытые USB-порты и возможность бесконтрольного использования съемных носителей;

- наличие устаревших версий компонентов

Важно понимать, что оценка информационной безопасности предприятия должна стать постоянным постоянным, периодически проводимым мероприятием. С каждым днем хакеры придумывают новые способы и методы кражи информации, появляются новые уязвимости.

Анализ безопасности систем будет особенно актуален при:

- критических ситуациях;

- слиянии, поглощении, присоединении, расширении компании;

- смене курса или концепции бизнеса;

- изменении в законодательстве;

- крупных изменениях в информационной структуре.

Оценка информационной безопасности

Процесс оценки системы обеспечения информационной безопасности может отличаться в зависимости от предприятия. Однако, ключевые этапы оценки должны быть воспроизводимыми, основанными на передовых отраслевых практиках и структурированными, чтобы обеспечить оценку всего масштаба систем и ее потенциальных уязвимостей.

Ниже приведены несколько существующих методов, используемые для оценки возможных угроз.

Моделирование информационных потоков

Процесс оценивания информационной безопасности с помощью моделирования информационных потоков позволит выявить:

- тенденции в поведении системы;

- возникновение потенциальных ошибок;

- масштаб уязвимостей;

- масштабы последствий от вероятной угрозы.

Предварительная оценка всей системы и выявление потенциальных рисков дает возможность эффективно принимать решения о мерах безопасности.

Моделирование угроз

При моделировании угроз обычно используют сочетание экспертного и факторного анализа. Специалисты тестируют все жизненно важные системы предприятия на наличие уязвимости. Такой анализ позволяет оценить вероятность возникновение угрозы и масштабы последствий. Кроме этого, моделирование угроз включает в себя поиск потенциальных источников опасности и способы их устранения.

Поиск уязвимых зон

Для успешного анализа и оценки информационной безопасности, компании необходимо не только знать о потенциальных угрозах, но и оценивать степень их влияния на работу предприятия. Существует множество методов и способов поиска уязвимых зон. Ниже представлены две популярные методики, которые позволяют классифицировать атаки на всех этапах их возникновения.

Матрица угроз

Матрица угроз представляет собой сводную таблицу вероятности возникновения угроз и степени их влияния. Такая характеристика позволяет специалистам описывать все уязвимые места системы, типы угроз и возможные последствия, уменьшая при этом субъективный фактор. Другими словами, матрица угроз наглядно показывает количество потенциальных угроз. По результатам работ с матрицей организация сможет эффективно распределить свои ресурсы для защиты информационной безопасности от наиболее вероятных атак.

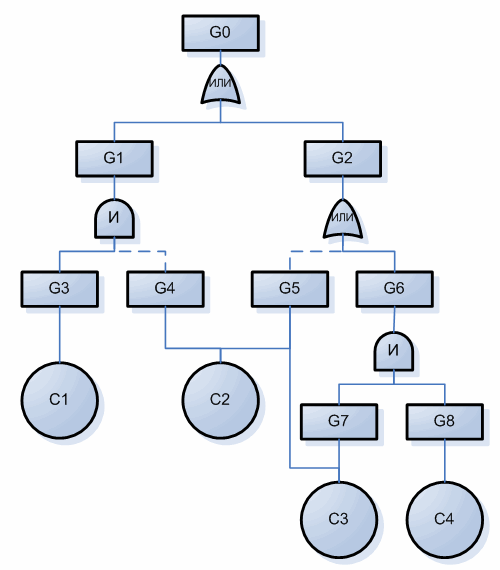

Деревья атак

Деревья атак или деревья ошибок — это структурированный и иерархический способ сбора возможных угроз. Дерево описывает возможную атаку и ее цель, связывая с целью атаки задачи злоумышленников, а также возможные способы реализации. Деревья атак могут использоваться либо в совокупности с другими инструментами анализа, либо как самостоятельный инструмент исследования.

Особенность деревьев атак заключается в том, что под каждый программный продукт компании эксперт выстраивает отдельное дерево атак. Таким образом, получается целая цепочка угроз, по которой хакеры могут “подниматься” для достижения свой цели.

Вероятность реализации угроз и масштаб ущерба

После анализа и оценки информационной безопасности компании специалисты смогут предвидеть вероятность реализации угрозы и масштаб возможного ущерба. Как правило, эксперты ссылаются на следующие данные:

- проведенные исследования;

- результаты анализа ИБ;

- данные по ранее проведенным атакам.

Специалисты определяют два основных вектора работы:

- Устранение последствий атаки, если она будет успешной.

- Принятие и проработка рисков.

Опираясь на статистические данные компаний, эксперты определяют уровень затрат производства на устранение последствий. Как правило, статистика собирается за несколько отчетных периодов. В них отражена реальные инциденты по утечкам данных, репутационные риски, эффективность систем защиты. С помощью собранной информации компания принимает решение по тем действиям, которые необходимо предпринять, чтобы обеспечить надлежащий уровень защиты.

При просчете рисков эксперты также обращают внимание на стоимость их устранения. В случае, если устранение риска превосходит предполагаемые потери, то некоторые компании предпочитают минимизировать возможные потери, а не полностью исключить подобный риск. Такой анализ помогает грамотно распределить бюджеты компании на защиту своих данных и избежать незапланированных расходов

Анализ и оценка информационной безопасности способствуют повышению осведомленности о степени защиты в компании. Работа по изучению потенциальных рисков и уязвимостей, а также действия по их минимизации позволяют повысить безопасность данных организации, ее сетей и серверов.

Источник: www.ec-rs.ru

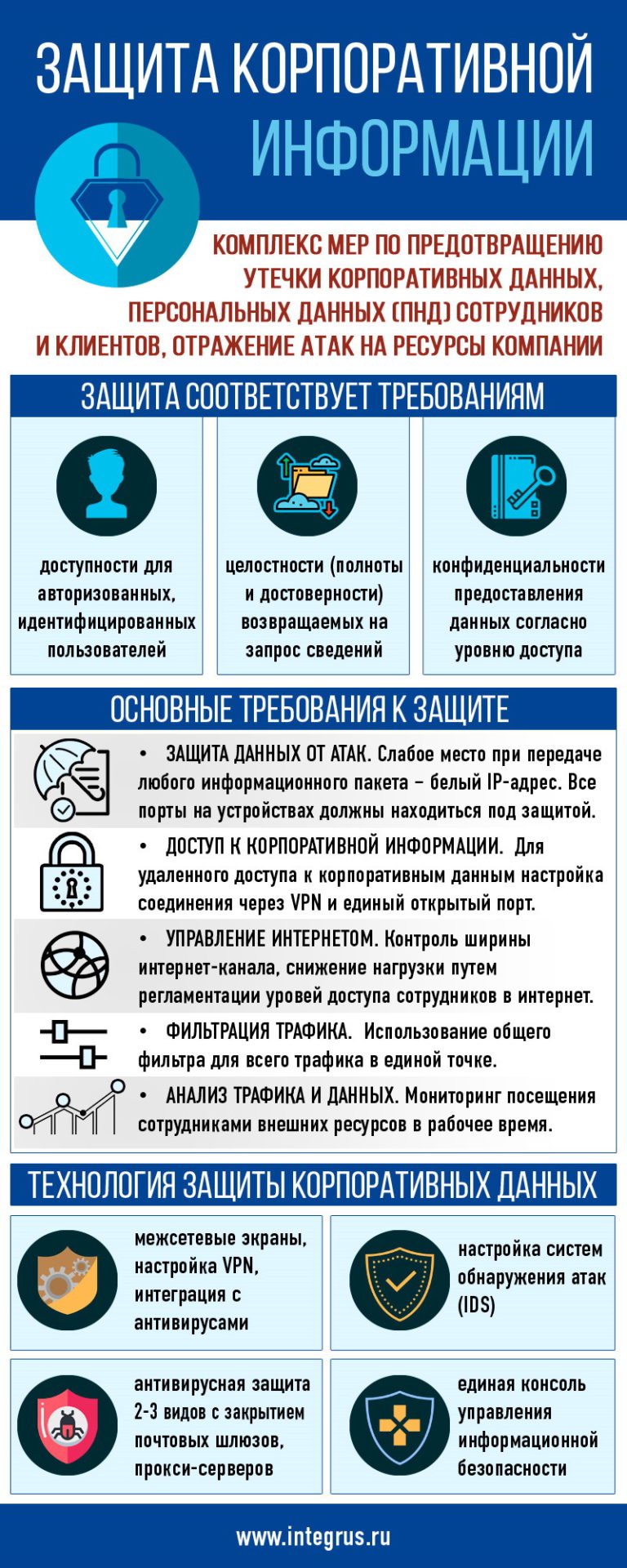

Защита корпоративной информации

Защита информации в корпоративных сетях – это комплекс мер по предотвращению утечки корпоративных данных, персональных данных (ПНд) сотрудников и клиентов, отражение атак на ресурсы компании. Современные методы защиты включают в себя идентификацию и аутентификацию, разграничение прав доступа и управление доступом к данным, криптографию и создание межсетевых экранов.

Защита информации в корпоративных системах требуется:

- для организаций и предприятий со сложной административно-территориальной структурой: банков, торговых сетей, государственных и транснациональных компаний, производственных комплексов;

- а также предприятий любого уровня, использующих облачные технологии, он-лайн кассы, IP-телефонию, Интернет-банки, системы электронного документооборота (ЭДО).

Организация процедур комплексной защиты корпоративной информации в сетях крупных компаний осложнена использованием оборудования разных поколений и разных производителей, различных баз данных, локальных сетей (LAN).

Что такое Интернет сегодня. Миллионы компьютеров, серверов, объединенных в одну большую глобальную сеть. В сети Интернет ежесекундно проходят терабайты информации: фотографии, файлы, личные сообщения, денежные транзакции и т.д. Если информация важная, то за нее можно получить деньги. А места, в которых можно быстро и без усилий заработать деньги привлекают злоумышленников.

И если на заре развития сети Интернет в 90-е годы обычное платежное банковское поручение можно было отправить по электронной почте незашифрованным письмом, то сегодня такое письмо может содержать информацию, изменённую злоумышленниками в корыстных целях. Да, совершенствуются методы защиты передачи информации, но и инструменты, которые применяют злоумышленники не стоят на месте. Тем не менее методы атаки всегда остаются прежними, как и узкие места защиты.

Технологии защиты корпоративной информации

Система корпоративной защиты информации должна отражать любые типы атак:

- попытки взлома хакерами;

- несанкционированный доступ к конфиденциальным данным, в т.ч. ПНд;

- заражение вредоносным программным обеспечением (ПО): вирусами, троянскими программами, «червями»;

- загрузке и установке шпионских программ, рекламного софта;

- спаму, фишинг-атакам;

- взлому сайтов (CMS), корпоративных групп в социальных сетях.

При этом применяемые средства и технологии защиты корпоративных данных не должны препятствовать нормальному функционированию информационных систем (ИС) предприятия, включая доступность данных из ИС для авторизованных пользователей. В целом, система комплексной защиты корпоративных данных должна отвечать требованиям:

- доступности для авторизованных, идентифицированных пользователей;

- целостностью, т.е. полноты и достоверности возвращаемых на запрос сведений;

- конфиденциальностью – предоставлением данных согласно уровню доступа пользователя.

Технология защиты корпоративных данных подразумевает:

- использование межсетевых экранов (программных и аппаратных) – современные решения позволяют настраивать VPN, интегрироваться с антивирусами;

- установку антивирусной защиты с закрытием почтовых шлюзов, прокси-серверов (зачастую одновременно применяется 2–3 антивирусные программы с различными методами обнаружения вредоносного ПО);

- настройку систем обнаружения атак (IDS);

- создание единой консоли управления информационной безопасности.

Комплексная защита корпоративной информации

Современная система защиты корпоративных данных в сетях должна противодействовать случайным и преднамеренным атакам, внутренним и внешним источникам угрозы (направленным на данные, программы, аппаратуру, поддерживающую инфраструктуру).

Также не следует трактовать защиту корпоративных данных исключительно только как предотвращение несанкционированного доступа со стороны злоумышленников. Часто перед специалистами ставится задачи:

- при выборе оператора облачного сервиса, виртуального сервера (хостинг-провайдера) – отслеживать uptime сервера (объективно он не может быть равен 100%, однако для ответственных решений существует правило 4-х и ли 5-и девяток, т.е. доступности сервера в 99,99% или 99,999% времени), особенно если остановка его (сервера) работы может привести к серьезным потерям;

- устранение последствий технических сбоев, потерь данных в случае техногенных катастроф, случайного или умышленного нарушения правил эксплуатации информационной системы (ИС), при превышении расчетного числа запросов к БД, пропускной способности каналов связи и т.д.;

- устранения ошибок конфигурирования, топологии сети, отказов аппаратных или программных модулей, физического разрушения (износа) аппаратной части системы и т.п.

Однако настоящие проблемы являются, как правило, прозрачными и прогнозируемыми. В то время как попытки взлома, несанкционированного доступа потенциально более опасны, непредсказуемы.

Задача 1-я: защита корпоративных данных от атак

Самое узкое место в защите передачи информации – это белый IP адрес, через который передается и принимается информация. Большинство атак в сети Интернет направленно на выявление незащищенных портов на устройстве (далее Firewall (файрволл)), к которому привязан данный белый IP адрес.

Атакующий перебирает все популярные протоколы передачи информации (SSH, RDP, FTP, HTTP, SMTP и другие) и сканируя открытые порты устройства.

Найдя такие порты, злоумышленник начинает перебирать известные логины сотрудников организации и сопоставляя скомпрометированные пароли отправляя запросы на авторизацию на устройстве.

Где злоумышленники находят электронные адреса сотрудников? Везде:

- на сайте организации в разделах: контакты, закупки (тендера), вакансии и другие;

- на сайтах объявлений, hh.ru и подобных;

- покупают базы электронных адресов.

Задача 2-я: доступ к информации в корпоративных системах

Помимо защиты от атак извне необходим доступ к корпоративной информации организации сотрудников вне пределов периметра организации через сеть Интернет. Используя FTP-сервера, RDP подключение к рабочему компьютеру, мы просто упрощаем работу злоумышленника. Правильнее сегодня использовать VPN (Virtual Private Network) сети. Почему?

RDP подключение использует для соединения один порт устройства, и если удаленных сотрудников 10, 20, 100 – то нужно открыть 10, 20, 100 портов на файрволле. В случае организации подключения через VPN – открытый порт будет один.

Задача 3: управление каналом Интернет при защите корпоративных данных

Чем больше сотрудников в организации, работающих в сети Интернет, тем больше нагрузка на основной канал. А ширина канала Интернет всегда ограничена, да и сотрудник организации должен работать, а не сидеть в социальных сетях, развлекательных, игровых сайтах. Для этого вырабатываем правила использования сети Интернет внутри организации – идет градация сотрудников. Например, можно назначить три вида доступа:

- Обычный – ограниченный: запрещены доступы к социальным сетям, сайтам типа YouTube*, rutube, игровым и т.д.;

- Привилегированный – неограниченный доступ к сети Интернет, но через специальную систему фильтр (о ней поговорим дальше);

- Прямой доступ – доступ к сети интернет минуя все корпоративные системы защиты информации. Обычно такой доступ предоставляли системам дистанционного банковского обслуживания, системам корпоративной видеосвязи.

Большинство пользователей организации заходят на одни и те же сайты и каждый раз открывая одну и ту же страницу в Интернет создают дополнительную нагрузку на канал. В целях экономии трафика рекомендуется использовать прокси-сервер.

Задача 4: фильтрация трафика в корпоративных сетях

Пользователи через канал Интернет получают различную информацию – файлы, сообщения электронной почты и многое другое. Злоумышленник постарается прислать для взлома корпоративной сети вирус, троян, ссылку на фишинговый сайт.

Логично, что необходимо фильтровать весь входящий и исходящий в единой общей точке.

Задача 5: анализ данных

В организациях каждая служба (кадровая, служба безопасности и другие) хочет понимать, чем живет и дышит их сотрудник, какие сайты посещает. К примеру, частое посещение сотрудником сайтов типа hh.ru будет означать, что сотрудник хочет поменять место работы, а если это ключевой сотрудник, то по определенным направления работы организации будет провал.

Необходимо знать, сколько времени сотрудник проводит в сети Интернет, отрываясь от основной работы. Поэтому работу сотрудника в сети Интернет необходимо тщательно анализировать.

Вышеперечисленные задачи всегда в определенный момент времени возникают перед службой ИТ и каждый начинает решать их по-своему. И если использовать разнообразные системы, то на их поддержку уйдет много времени и потребуется не один сотрудник.

Но существуют комплексные решения управления и защиты интернет трафика, которые содержат в себе – программный файрвол, систему фильтрации трафика, интеграция с антивирусом для фильтрации входящего и исходящего трафика, прокси-сервер, VPN-сервер, систему обнаружения и предотвращения вторжений (IPS).

Самым удачным продуктом был Microsoft Forefront Threat Management Gateway. К сожалению, он перестал продаваться в 2012 году. Снятие его с продаж вызвало недоумение у всего ИТ-шного мира. Но это решение крупной компанию. Чем заменить и что использовать?

Наиболее доступными из решений являются Kerio, Ideco, UserGate. Решения Checkpoint, Sophos, Fortigate относятся к классу Enterprise. Большинство решений являются независимыми аппаратно-программными комплексами, что сказывается на их цене. Решения поддерживают интеграцию с большинством известных антивирусов, содержат мощный инструмент отчетности и анализа.

Следует понимать, что не существует ПО, которое обеспечивало бы 100% уровень защиты. Более того, пользователь (системный администратор) зачастую не может повлиять на уязвимости в конкретном продукте (иначе как отказаться от его использования). Поэтому при выборе инструментов защиты корпоративных данных следует использовать ПО, уязвимости которого либо не несут пользователю ощутимой угрозы, либо их реализация с точки зрения злоумышленника бесполезна.

На что обращать внимание при выборе таких систем:

- функционал;

- требования к аппаратной части;

- юзабилити (удобство использования);

- возможность анализировать https трафик;

- работа без агентов;

- интеграция с существующим в организации антивирусом;

- обязательно просмотрите встроенную отчетность. в случае Microsoft TMG докупалась лицензию на систему анализа логов – Internet Access Monitor;

- возможность резать канал интернет на полосы;

- на возможность решения поставленных перед вами задач.

Перед внедрением разверните тестовую версию продукта и протестируйте на ограниченном круге лояльных пользователей.

* — компания нарушает законы РФ.

Присоединяйтесь к нам, чтобы каждую неделю получать полезные и рабочие материалы для улучшения вашего бизнеса.

Кейсы и стратегии от экспертов рынка.

Интегрируем 1С и Битрикс, Битрикс 24. Благодаря установке модуля интеграции 1С и Битрикс, мы сможете свести ручной труд к минимуму и ускорить работу вашего предприятия.

Услуги установки и настройки сервера 1С в Петербурге. Грамотная настройка сервера 1С:Предприятие 8.3, 8.2 с учетом всех ваших потребностей. Полностью настроенный сервер 1С на 3-5, 10 и более пользователей, причем его архитектура будет учитывать не только текущие потребности компании, но и возможность её будущего развития

Услуги по настройке резервного копирования баз 1С 8.2, 8.3 в том числе автоматического, по расписанию или при выходе. Архивация и бэкап базы 1С средствами 1С, Windows Server, специализированными утилитами.

Настроим и обеспечим резервное копирование сервера, файловой системы, баз данных (в том числе 1С), документов, файлов, почты организации. Услуга “Резервное копирование и восстановление данных” гарантирует, что любая ценная для вас информация будет надежно защищена от удаления или повреждения.

Нормальное, бесперебойное функционирование ИТ-инфраструктуры предприятия невозможно без постоянного планового обслуживания, позволяющего свести риски к минимуму. Передача компьютеров в Петербурге на аутсорсинг решает эту задачу в кратчайший срок.

Источник: integrus.ru

Защита корпоративных данных

Обеспечение информационной безопасности стало необходимым условием для нормального функционирования компаний разного уровня. Защита корпоративных данных – это комплексные мероприятия, цель которых заключается в том, чтобы предотвратить утечку корпоративной информации.

Угрозы для корпоративной сети

Особенно актуален вопрос информационной безопасности для предприятий со сложной разветвленной структурой. К таким организациям относятся банки, предприятия сетевой торговли, производственные комплексы. В то же время не менее важна защита корпоративной информации для различных компаний, где практикуется использование облачных технологий, онлайн касс, Интернет-банкинга, ЭДО, IP-телефонии. При этом масштабы организации не имеют значения. Под угрозой оказываются компании любого уровня.

Сейчас большая часть бизнес-процессов от пересылки корреспонденции до оплаты услуг происходят с помощью глобальной сети. Для каждой организации важно наличие продуманной грамотной стратегии обеспечения безопасности, способной предотвратить утечку конфиденциальных сведений и финансовой информации, в результате которой уровень доверия клиентов к компании резко снизится.

В качестве основных угроз для корпоративной сети рассматривают:

- Многочисленные вирусные программы: «сетевые черви», «трояны», «вымогатели» и прочие.

- Фишинг-атаки.

- Установка шпионского ПО на оборудование компании.

- Спам.

- Действия неблагонадежных сотрудников, приводящие к внутренней утечке сведений.

Постоянно появляются все новые виды вредоносного ПО, способного временно нарушить работу сети, что неминуемо нанесет ущерб компании как имиджевый так и финансовый.

Спам, поступающий на электронные адреса – один из основных путей проникновения вирусных программ в систему. Наличие качественного спам-фильтра позволит избежать компании значительных финансовых потерь.

Действия агрессивно настроенного сотрудника, злонамеренно наносящего вред организации, может обернуться огромным ущербом. Грамотная настройка DLP позволит своевременно выявить опасных представителей компании.

Технологии корпоративной защиты сведений

Современные технологии, применяемые для обеспечения безопасности корпоративных сведений, должны быть достаточно эффективными для отражения любых атак, но в то же время не создавать препятствий для нормального функционирования информационной системы компании. Авторизованные пользователи системы должны иметь доступ к определенным данным в соответствии с имеющимися у них правами.

Комплексное решение организации корпоративной информационной защиты должно соответствовать следующим требованиям:

- Полная доступность информационной системы компании для пользователей, прошедших идентификацию.

- Сведения, возвращаемые на запрос, должны быть полными и достоверными.

- Обеспечение конфиденциальности, согласно которой данные предоставляются каждому пользователю в соответствии с его уровнем доступа.

- Информация, хранящаяся в системе, должна быть полностью защищена от несанкционированных действий: изменения, копирования и т.д.

- Специалисты в сфере ИТ безопасности обладают обширным арсеналом эффективных средств для организации защиты данных.

Методы защиты информации

Гарантировать должную безопасность информационной системы можно только создав многоуровневый защитный барьер. Для этого применяется множество способов, каждый из которых эффективен для борьбы с определенным видом угроз.

В первую очередь безопасность должна быть организована на физическом уровне. Все рабочие станции и серверы предприятия размещаются в специальных охраняемых помещениях, доступ к которым строго ограничен. Наличие межсетевого экрана позволяет фильтровать сетевые пакеты в зависимости от заданного уровня контроля доступа. Таким образом, исключается нарушение пользователями установленных правил безопасности.

Использование VPN – необходимое условие для обеспечения безопасного доступа к корпоративным сведениям сотрудников, когда они находятся за пределами компании. Виртуальная корпоративная сеть позволяет открыть доступ неограниченному числу пользователей через один открытый порт в файрволле.

С помощью системы обнаружения атак оперативно выявляются и пресекаются в режиме реального времени все ситуации, когда осуществлялось несанкционированное управление сетью компании или был получен доступ неавторизованным пользователем через Интернет.

Антивирусная защита предполагает использование надежного ПО, четко выявляющего вредоносные программы, угрожающие компьютерным сетям и мобильным устройствам. Для максимальной эффективности защиты используется сразу несколько антивирусных программных продуктов, в которых реализованы различные сценарии выявления угроз.

Защита от спама организуется за счет использования широкого спектра специализированных сервисов, программ, в том числе, самописных решений, созданных специалистами в индивидуальном порядке для конкретной компании. Эффективна такая мера защиты, как черные и белые списки ПО. Согласно данному принципу, к работе допускаются только те приложения, которые были включены в «белый» список, то есть являются разрешенными, либо запускаются программы, которых нет в «черном» списке.

Важное условие для обеспечения безопасности информационной системы – регулярное обновление ПО для поддержания его в актуальном состоянии. Задача разработчиков при создании обновлений состоит, в том числе, в устранении обнаруженной уязвимости предыдущей программы.

Принять решение о том, как защитить корпоративные данные наиболее эффективно, можно по итогам независимого аудита информационной безопасности. В результате обследования системы специалистами удается обнаружить наличие шпионского ПО.

Наиболее надежным способом организации защиты корпоративных данных является аутсорсинг кибербезопасности. В этом случае выстраивание надежной защиты информации предприятия становится задачей квалифицированных специалистов нашей компании. Оказываем соответствующие IT-услуги на основании договора.

Защита информации на предприятии

Сегодня все современные фирмы автоматизированные и активно развивают свою информационную среду, поэтому защита информации на предприятии играет важную роль. Хранение и обработка информации должно быть организована правильным образом. Каждая организация несет ответственность за данными о своих клиентах. Если работа в данном направлении проходит неправильно, то фирма может потерпеть крах. Главная цель фирмы, это защитить: все […]

Ответы на популярные вопросы

Что такое аутсорсинг офисной печати (MPS- managed print services, управляемый сервис печати)?

Это комплекс мер по согласованному управлению печатной инфраструктурой и документооборотом заказчика, осуществляемый внешним узкоспециализированным провайдером. MPS состоит из 3-ех модулей: управление текущим парком до оптимизации, управление инфраструктурой после оптимизации, управление документооборотом

Что дает аутсорсинг печати заказчику в сравнении с обычной моделью обслуживания?

Провайдер аутсорсинга управляет печатными процессами Заказчика как сервисом, c четко прописанными параметрами услуги и стоимостью. Это дает Заказчику понимание реальной стоимости печатных процессов, обеспечивает бесперебойную работу техники и непрерывный документооборот. Кроме этого, Заказчик получает реальную экономию своих средств и полностью прозрачную картину документооборота

С чего начинается внедрение управляемого сервиса печати?

Практика показывает, что не существуют заказчиков с абсолютно одинаковыми печатными процессами. Поэтому опытный провайдер аутсорсинга начнет свою работу с аудита печатного парка и текущего документооборота.

Производится оценка состояния дел в области печати в Вашей организации «как есть в данный момент». На его основании готовится план оптимизации, учитывающий Ваши задачи и потребности.

План Провайдера должен содержать рекомендации, которые будут связаны не только с сокращением затрат, но и направлены на улучшение таких параметров, как: непрерывность печатных бизнес -процессов, информационная безопасность, производительность работы сотрудников. Также, в плане обязательно должны быть отражены стратегия развития и результаты, которые должен достичь Провайдер.

Структурно процесс управления выглядит, как циклический : Аудит — > План оптимизации — > Пилотный проект на части инфраструктуры -> -> Масштабирование на оставшуюся инфраструктуру и управление ею. -> Оценка достигнутых результатов. И затем новый годовой цикл.

Как правильно оценить затраты на документооборот и технику у Заказчика?

Перед аудитом нужно понять, в какой метрической системе считать затраты? На первый взгляд, конечно же в деньгах, но такая оценка правильна только на половину.

Например, типовой заказчик имеет несколько десятков моделей принтеров, а к ним соответственно десятки моделей картриджей и сотни позиций запасных частей и все это по разной стоимости. На практике расход всех материалов сложно объективно оценить . Поэтому грамотный аутсорсер учитывает расходы еще и в отпечатках/копиях. Есть 2 важных параметра:

- средняя стоимость страницы (ССС) = (стоимость затрат в деньгах за период / общее количество отпечатков за период);

- общее количество отпечатков за период

Умножив одно на другое, мы получим совокупную стоимость затрат за период.

Каким предприятиям нужен ИТ аутсорсинг ?

- Розничному ритейлу;

- Банкам и страховым компаниям;

- Организациям , имеющим распределенную структуру филиалов

- Государственным учреждениям

Что входит в услугу IT аутсорсинг ?

- Единый подрядчик более, чем в 500 населенных пунктах и 85 регионах России

- Служба ServiceDesk – ИТ-поддержка пользователей в регионах из «одного окна»;

- Комплексное обслуживание компьютеров, оргтехники, СКС, систем видеонаблюдения

- Мониторинг и обслуживание серверов и сети

- Сопровождение корпоративных ИТ-сервисов. Обеспечим бесперебойную работу электронной почты, 1С, доступа в Интернет.

- Защита информации и обеспечение непрерывности работы ИТ

- Услуги ЦТО ККМ

- Ввод в эксплуатацию новых магазинов и релокация действующих

- Аутсорсинг офисной печати

- Обслуживание банкоматов и платежных терминалов

Почему мы должны выбрать вашу компанию в качестве поставщика ИТ услуг?

- Мы обеспечиваем все сервисы наших Клиентов по всей России. Предлагаем качество и единые стандарты для всех офисов наших клиентов. Единая точка доступа для всех обращений и единая ценовая политика.

- Сервис печати MPS. Мы настраиваем сбор данных о печати, делаем анализ и предложения для клиентов, проводим ТО и автоматически обрабатываем заявки на обеспечение расходными материалами.

- Единый центр мониторинга и технической поддержки. Наш контактный центр и ИТ эксперты помогут в любой точке России.

- Широкий спектр решений, поставка запасных частей и расходных материалов. Наши центры поставок запасных частей и расходных материалов позволяют быстро выполнять самые сложные заказы, задачи, переезды инфраструктур и рабочих мест

- Единый счет по всем филиалам в головной офис. Мы предоставляем нашим клиентам единый счет и биллинг по всем объектам и сервисам аутсорсинга

- Предложения и инновации. Мы постоянно анализируем существующие проблемы и потребности наших клиентов и предлагаем им инновации и изменения в ИТ инфраструктуре и сервисах

Остались вопросы?

Если у Вас остались вопросы, то Вы можете задать их лично руководителю департамента по работе с клиентами.

Источник: it-usluga.ru