Около двух недель назад, при попытке совершения онлайн-платежа картой банка ВТБ через браузер Google Chrome, в момент перехода на страницу подтверждения 3D Secure, автор попал на следующее предупреждение:

Являясь «уверенным пользователем интернета», автор разрешил браузеру незашифрованное соединение и завершил платёж, после чего отправил электронное письмо в службу поддержки банка ВТБ с сообщением об ошибке.

Первый ответ, полученный спустя пару дней, вполне можно было интерпретировать как «да, мы знаем о проблеме и работаем над её устранением». По коду ошибки NET::ERR_CERT_SYMANTEC_LEGACY несложно выяснить, что суть проблемы – в прекращении поддержки браузером Chrome SSL-сертификатов Symantec, о чём Google предупреждал более года назад.

То есть, начиная с выхода Chrome версии 70 в октябре, любой человек, пользующийся его последней версией (а возможность отключения автоматических обновлений убрана из настроек несколькими версиями ранее), при совершении онлайн-платежа картой ВТБ с подтверждением 3D Secure попадает на точно такую же страницу, которая большинство среднестатистических пользователей закономерно отпугнёт.

Как УСТАНОВИТЬ ПРИЛОЖЕНИЕ если НЕ УСТАНАВЛИВАЕТСЯ или НЕ ПОДДЕРЖИВАЕТСЯ на телефоне АНДРОИД/ANDROID!

Было бы странно предположить, что один из крупнейших банков в стране может игнорировать подобную проблему. Однако спустя еще неделю автором был получен follow-up:

Для осуществления интернет-платежа по карте Вам необходимо использовать другой интернет-браузер

Отдел клиентской поддержки банка ВТБ

Судя по данному письму, сложившаяся ситуация считается совершенно нормальной. Спасибо сотрудникам отдела поддержки за то, что находят ответы на вопросы клиентов.

Показать ещё

27 комментариев

Написать комментарий.

Для осуществления интернет-платежа по карте Вам необходимо использовать другой банк.

Развернуть ветку

Аккаунт удален

Развернуть ветку

И пусть ВТБ заодно использует другую страну

Развернуть ветку

Комментарий удален модератором

Развернуть ветку

Аккаунт удален

Развернуть ветку

Комментарий удален модератором

Развернуть ветку

Аккаунт удален

Развернуть ветку

По хорошему, неблагонадёжными (серыми) сертификатами, которые выдаются в онлайн за 2 клика, только лишь бы ты заплатил — барыжат до 50% поставщиков. Symantek один из них. После того как Гугл объявил что сайты с https будут в приоритете ранжирования перед обычными, началась самая настоящая вакханалия по выпуску сомнительной надёжности сертоф. Поэтому очевидный и нормальный шаг со стороны Гугла объявить половину серых поставщиков вне закона.

Развернуть ветку

Аккаунт удален

Развернуть ветку

Аккаунт удален

Развернуть ветку

Развернуть ветку

Аккаунт удален

Развернуть ветку

Вы уверены, что компетентны в данном вопросе? К чему этот поток сознания?

На сертификаты этой группы ополчились так же и в Mozilla, и по делу. Была уйма времени, что бы сменить сертификат стоимостью максимум $500 в год за EV.

Развернуть ветку

Комментарий удален модератором

Развернуть ветку

Через какое-то время вам говорят: «Фигу вам, мы больше не будем считать ваш сертификат нормальным».

Хороший повод предъявить твоему дилеру сертификатов, почему их сертификаты были отозваны. Думаю, в американской юрисдикции (или где там Symantec) эти $500 можно будет вернуть через суд, так как компания подставила клиентов своими действиями.

Развернуть ветку

Комментарий удален модератором

Развернуть ветку

Сертификаты были отозваны. Если хотите погрузится в детали: https://habr.com/post/402533/

Разработчики браузера Google Chrome объявили план постепенного отказа в доверии и перевыдачи…

Развернуть ветку

В данном случае Google все равно что там считает банк. Google заботится о своих пользователях и запрещает данный сертификат.

Исходить необходимо от потребностей клиента. И клиент который пытается оплатить картой получает незамысловатое предупреждение о незащищенности соединения. Соответственно платеж произвести не может.

Банк в таком случае должен сменить сертификат чтобы его клиенты могли просто проводить платежи. Банк попросту теряет канал с клиентом из-за того что считает что Google «зло».

Развернуть ветку

В том-то и дело, что не «просто». Есть причина, по которой Гугл так стал считать. Выше всё написали уже.

Развернуть ветку

Сертификаты Symantec запрещены, потому что клиент может быть скомпрометирован. От банка в первую очередь ждёшь, что он будет за этим следить. Вряд ли кому-то из клиентов хочется стать жертвой атаки из-за этого всего.

Развернуть ветку

Автор действительно ожидает от ВТБ каких-то телодвижений в сторону клиента? Автор не знает, что это за банк и на чем он зарабатывает?

Развернуть ветку

Вы просто им не показали эту табличку, вот они и думают что все пользуются Internet Explorer как в 2007 🙂

http://gs.statcounter.com/browser-market-share/desktop/worldwide/#monthly-201803-201803-bar

Развернуть ветку

У меня только один вопрос: как можно позволить себе так глупо терять клиентов?

Развернуть ветку

Комментарий удален модератором

Развернуть ветку

А Хром 1-й браузер на Земле.

60% доля Хрома.

Развернуть ветку

Аккаунт удален

Развернуть ветку

Обновись, счастливый человек))

Развернуть ветку

ВТБ не уважением клиентов. Потерял кучу времени. поддержки никакой

Развернуть ветку

Комментарий удален модератором

Развернуть ветку

Комментарий удален модератором

Развернуть ветку

Комментарий удален модератором

Развернуть ветку

Ситуацию усугубляет то, что данная проблема у банка ВТБ возникала и ранее. Из любопытства загуглив собственную (эту) статью, я обнаружил два отзыва на данную тему на на портале «Банки.ру». Впервые появился отзыв 11 мая с. г. (http://www.banki.ru/services/responses/bank/response/10158214/) – судя по снимку экрана, на одном из доменов банка уже возникала аналогичная проблема с сертификатом, с тем же самым кодом ошибки (весной утратили доверие некоторые сертификаты, выпущенные до 1 июня 2016 г.). Насколько можно понять, в тот раз сертификат заменили спустя некоторое время после обращения, но никаких системных выводов не последовало.

Следующий отзыв уже от 16 ноября (http://www.banki.ru/services/responses/bank/response/10210104/). Автор отзыва всё разложил по полочкам, привёл необходимые ссылки, объясняющие ситуацию, даже ссылку на сервис проверки сертификатов (https://www.ssllabs.com/ssltest/analyze.html?d=3dsp.vtb24.ru). То есть банку было сообщено о проблеме и по публичным каналам.

Firefox, начиная с версии 64, которая выходит в декабре, также лишит эти сертификаты доверия. Интересно, решат ли в ВТБ проблему раньше, или можно будет писать статью «Банк ВТБ не поддерживает самые популярные браузеры в мире»?

Отдельно стоит отметить реакцию портала «Банки.ру», который не зря последние годы известен своей удивительной ангажированностью в пользу банков. В первом случае оценка (едва ли хорошая), поставленная автором отзыва, была снята, во втором случае уже более недели помечена «проверяется».

Источник: vc.ru

Bco cryptographic plugin не инициализирован

BCO System Cryptographic Plugin необходим для работы в системе «ВТБ Бизнес Онлайн». Плагин работает со следующими браузерами:

- Internet Explorer версии 10 и выше;

- Mozilla Firefox версии 50 и выше;

- Google Chrome версии 55 и выше;

- Apple Safari версии 10.1.1–11.

Для работы в онлайн-системе ВТБ каждый пользователь должен иметь электронную подпись (ЭЦП) и установленные на ПК средства ЭЦП, к которым относится браузер-плагин. Такие требования объясняются использованием в системе криптографической защиты, обеспечивающей также аутентификацию пользователя и банковского сервера. Установка плагина для работы с ЭЦП не занимает много времени, а скачать его можно с официального портала ВТБ.

Для чего нужны плагин и ЭЦП для ВТБ

Электронная цифровая подпись используется в онлайн-среде для предотвращения фальсификации электронных сообщений, для подачи поручений на совершение различных операций (в т.ч. брокерских), отправки заявлений и т.д. Если заявка или документ не подписан ЭЦП, то банк вправе отказать от проведения операции в одностороннем порядке.

Использование ЭЦП невозможно без установки специального плагина. С его помощью пользователь формирует ЭЦП и подписывает документы, подтверждает свое авторство и неизменность отправленной информации, а также подтверждает свою личность при совершении различных операций.

Установка плагина

Для браузера Safari

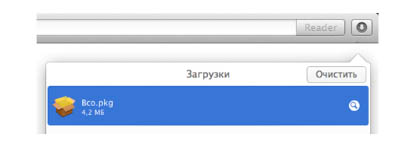

После того как загрузка браузера завершится, нужно нажать на иконку окна загрузок, расположенную в правом верхнем углу. Затем пользователь запускает двойным нажатием правой кнопки мышки установщик (файл Bco.pkg).

В открывшемся окне нужно нажать «Продолжить» во вкладке «Введение».

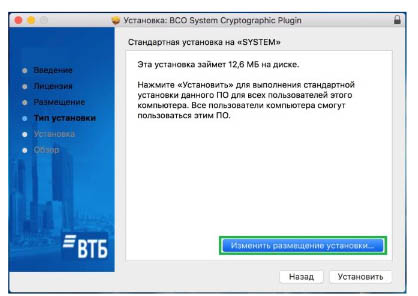

Затем пользователь переходит во вкладку «Лицензия» и нажимает «Продолжить». В новом окне необходимо согласиться с лицензионным соглашением и перейти во вкладку «Тип установки», где нужно изменить размещение установки.

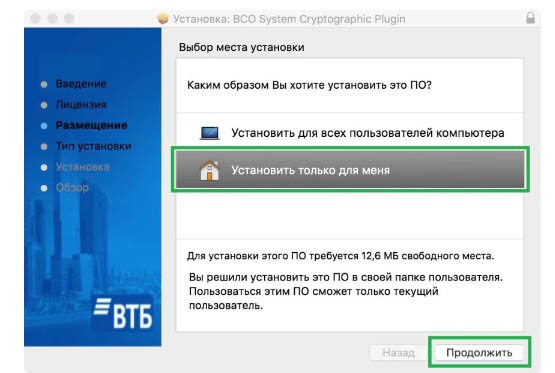

Затем во вкладке «Размещение» пользователь выбирает «Установить только для меня» и нажимает «Продолжить».

А после перехода во вкладку «Тип установки» нажимает «Установить».

После установки откроется страница «Обзора», где нужно нажать «Закрыть». После этого пользователю нужно перезагрузить браузер и пройти по ссылке https://bo.vtb24.ru . Внизу страницы нужно найти текст «Нажмите, чтобы использовать плагин». После нажатия на кнопку появится запрос на использование установленного плагина.

В открывшемся диалоговом окне нужно нажать «Доверять», чтобы браузер разрешил использование плагина в дальнейшем.

Далее пользователь переходит на страницу ВТБ. Во время перехода должно появиться диалоговое окно «Контроль доступа — ВТБ плагин». Внизу нужно поставить галочку «Разрешать всегда» и «Продолжить».

Плагин готов к работе.

Для Firefox

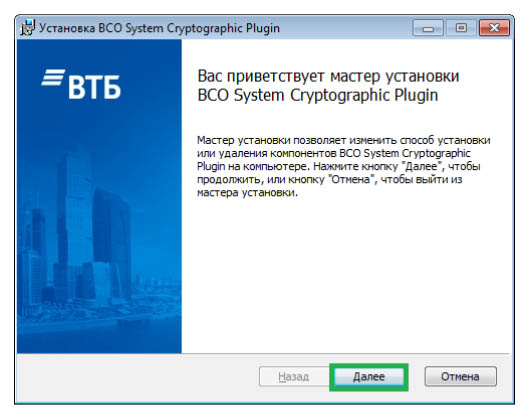

Установка плагина в браузере Firefox проходит проще. После загрузки установочного файла пользователь должен:

- Запустить файл установки BCO_ru.

- В открывшемся окне нажать «Далее».

- Согласиться с условиями лицензионного соглашения и нажать «Установить».

- После завершения установки нажать «Готово».

- Разрешить использование плагина через вкладку браузера «Дополнения».

- Для расширения «BCO Plugin Adapter» нажать «Включить».

После этого плагин готов к использованию.

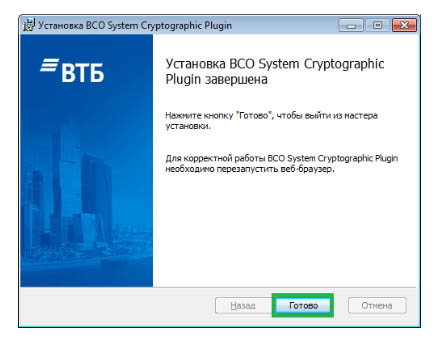

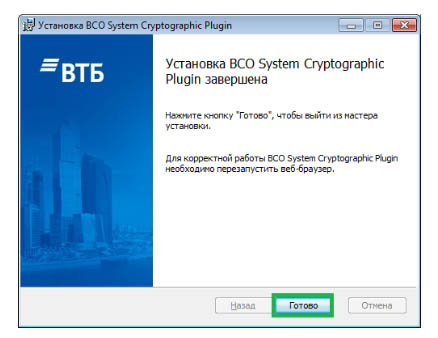

Для Chrome

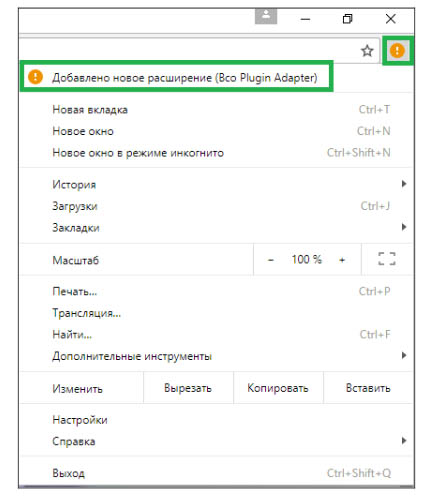

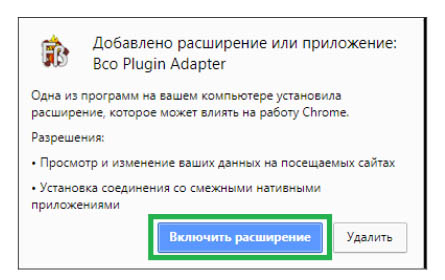

Чтобы установить плагин для работы с ЭЦП ВТБ в браузере Chrome, нужно:

- После загрузки установочного файла запустить его и следовать инструкции мастера установки «BCO System Cryptographic Plugin».

- Нажать на «Добавлено новое расширение».

- В открывшемся окне нажать «Включить».

После перезагрузки браузера плагин готов к работе.

Для IE

Для установки в браузере Internet Explorer криптоплагина BCO System Cryptographic необходимо запустить установочный файл Bco_ru.msi и следовать пошаговой инструкции мастера установки. Автоматически плагин помещается в папку C:Users AppDataRoamingSignalCOMBCO System Cryptographic Plugin.

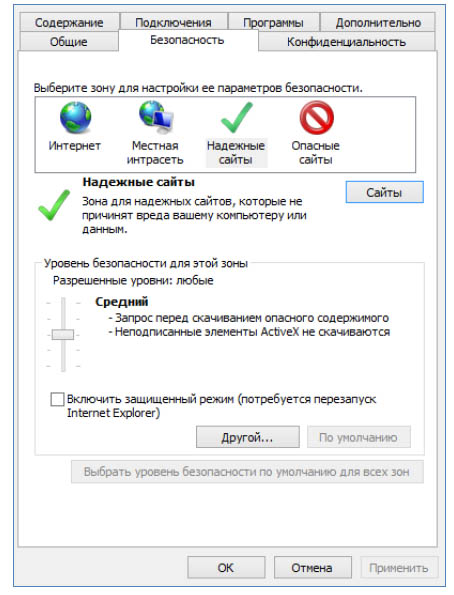

После того как установка завершится, нужно перезагрузить браузер. Для работы приложения нужно добавить сайт банка в список надежных сайтов. Для этого в настройках IE нужно перейти во вкладку «Безопасность», выбрать «Надежные сайты» и добавить в список сайтов портал ВТБ.

При последующем переходе на страницу ВТБ будет выведено всплывающее окно «Контроль Доступа — ВТБ плагин». В нем нужно установить метку-разрешение для данного сайта и нажать «Продолжить». Для дальнейшей работы и использования плагина желательно перезагрузить браузер.

Работа в онлайн-системе ВТБ позволяет клиентам совершать денежные операции, покупать различные услуги, отправлять документы, заказывать чеки и справки и т.д.

Для регистрации и последующего использования личного кабинета пользователь должен иметь электронную подпись, а также установленный на ПК плагин для работы с ЭЦП. Скачать его вместе с подробным руководством пользования можно с официального сайта ВТБ.

- Владислав Емельянов 2 лет назад Просмотров:

1 Инструкция по установке плагина для работы с электронной подписью (BCO System Cryptographic Plugin) Оглавление 1. Необходимость установки плагина Установка плагина в браузере Safari Установка плагина в браузере FireFox Установка плагина в браузере Chrome Необходимость установки плагина В верхней части окна нажмите на ссылку «установить плагин» (см. Рисунок 1 обведено зеленым прямоугольником). Рисунок 1 1

2 2. Установка плагина в браузере Safari 2.1) В браузере «Safari» дождитесь завершения загрузки установщика и нажмите на пиктограмму окна загрузок, расположенную в верхнем правом углу окна браузера. 2.2) Запустите установщик двойным нажатием на скачанный файл Bco.pkg (Рисунок 2). Рисунок 2 2.3) В открывшемся диалоговом окне на вкладке «Введение» нажмите кнопку «Продолжить» (Рисунок 3). Рисунок 3 2.4) На вкладке «Размещение» нажмите кнопку «Продолжить» (Рисунок 4). 2

3 Рисунок 4 2.5) На вкладке «Тип установки» нажмите кнопку «Установить» (Рисунок 5). Рисунок 5 2.6) После установки плагина отобразится страница «Обзор» — нажмите кнопку «Закрыть» (Рисунок 6). 3

4 Рисунок 6 2.7) Разрешите браузеру использовать установленный плагин, нажав кнопку «Доверять» в открывшемся диалоговом окне (Рисунок 7). Рисунок 7 2.8) При переходе на страницу БО ВТБ 24 пользователю будет выведено диалоговое окно «Контроль доступа ВТБ24 БО Апплет». Установите галку «Разрешать всегда данному веб-сайту» и нажмите кнопку «Продолжить» (Рисунок 8). 2.9) Плагин готов к работе. Рисунок 8 4

5 3. Установка плагина в браузере FireFox 3.1) Браузер «Firefox» отобразит диалоговое окно «Открытие «Bco_ru.msi»» — нажмите кнопку «Сохранить файл» (Рисунок 9). Рисунок 9 3.2) После завершения загрузки файла нажмите кнопку, расположенную в верхней правой части окна, и в выпадающем меню нажмите на пиктограмму файла «Bco_ru.msi» (Рисунок 10). Рисунок ) В открывшемся диалоговом окне «Установка BCO System Cryptographic Plugin» нажать кнопку «Далее» (Рисунок 11). Рисунок ) Если плагин не был ранее установлен, то в открывшемся окне установить галочку «Я принимаю условия лицензионного соглашения» и нажать кнопку «Установить» (Рисунок 12). 5

6 Рисунок ) После завершения установки плагина в окне нажать кнопку «Готово» (Рисунок 13). Рисунок ) Если плагин был установлен ранее, то нажать кнопку «Восстановить» (Рисунок 14). Рисунок ) В диалоговом окне нажать кнопку «Восстановить» (Рисунок 15). 6

7 Рисунок ) После завершения установки плагина в окне нажать кнопку «Готово» (Рисунок 13). 3.9) Разрешите использование плагина в браузере «Firefox» — нажмите кнопку расположенную в правом верхнем углу браузера и выберите пункт «Дополнения». Рисунок ) На открывшейся странице нажать кнопку «Включить» для расширения «Bco Plugin Adapter» (Рисунок 17). 3.11) Плагин готов к использованию Рисунок 17 7

8 4. Установка плагина в браузере Chrome 4.1) В браузере «Chrome» после завершения загрузки нажмите на пиктограмму, расположенную в нижней части страницы. 4.2) Следуйте инструкциям в появившемся диалоговом окне «Установка BCO System Cryptographic Plugin» (шаги мастера установки показаны в п данной инструкции). Внимание! Для корректной установки плагина требуется доступ к сайту «Интернетмагазин Chrome».

4.3) Нажмите кнопку, расположенную в правом верхнем углу браузера и нажать на строку «Добавлено новое расширение (Bco Plugin Adapter)» (Рисунок 18). Рисунок ) В открывшемся диалоговом окне нажать кнопку «Включить расширение». Плагин готов к использованию (Рисунок 19). 8

9 Рисунок 19 Примечание. Если кнопка не отображается, то требуется нажать кнопку «Дополнительный инструменты» «Расширения» (Рисунок 20). В открывшемся диалоговом окне установить флажок на «Включить» (Рисунок 21). Рисунок ) Плагин готов к использованию. Рисунок 21 9

Источник: auto-technologies.ru

Dr.Web Guard блокирует плагин банка втб

Отправлено 27 Август 2020 — 18:29

Можете подсказать, как решить вопрос, Guard почему то блокирует плагин банка ВТБ.

Захожу на сайт по ссылке: https://bo.vtb24.ru/login/и устанавливаю плагин, и расширение для браузера, то сайт все равно говорит что плагин не загружен.

Dr.Web 12.0 от ESS установлен; Браузер Chrome 85.0 x64

Делаю проверку, отключаю Guard и обновляю страницу, плагин загружается и могу выбрать путь к папке в поле Каталог ключевого носителя.

и заметил, что плагин это файл FireWyrmNativeMessageHost.exe в каталоге «%AppData%SignalCOMBCO System Cryptographic Plugin»

добавил в исключения Guard’а, но все равно не даёт с этим плагином работать.

Проверил с включенным компонентом Guard, но в браузере IE11, плагин работает.

Во вложении пример. окно Browse for Folder не появляется.

Как сказать антивирусу, чтобы разрешил этот плагин и расширение его в хроме?

Источник: forum.drweb.com