г. Чебоксары, пр. Ленина, 12Б

- Главная

- Сертификация товаров, работ и услуг

Сертификация товаров, работ и услуг

Сертификация товаров, работ и услуг

Содействие в проведении патентных исследований

Аудит систем управления качеством в пищевой промышленности

Экспертиза и сертификация для целей ВЭД

Сертификация в сфере закупок для Минпромторга РФ

Экспертиза и сертификация в сфере госзакупок для медицины

Сертификация менеджмента качества в соответствии с международными стандартами

Финансовый и управленческий аудит

Сертификация – это форма подтверждения соответствия товаров, продукции, работ, услуг требованиям технических регламентов, положениям стандартов или условиям договоров, в нашей стране она требуется на более чем 90 % товаров. Мы можем принять участие в развитии вашего бизнеса и готовы софинансировать до 90 % расходов на сертификацию производимой вами продукции (строительные материалы, оборудование, текстильная продукция, мебель и т.п.) на сумму до 700 тысяч рублей.

Как ЗАКОННО реализовывать свою продукцию. Что такое сертификация и как запустить процесс

Требования к получателю:

- регистрация бизнеса на территории Чувашской Республики

- наличие в Едином реестре субъектов малого и среднего предпринимательства

Этапы оказания услуги

Предоставление заявки на оказание услуги софинансирования сертификации и проекта договора с сертифицирующей организацией

Источник: mb21.ru

Сертификация в области информационной безопасности

Романова Анна

17 сентября, 2020

Сертификация систем менеджмента информационной безопасности — это подтверждение соответствия политики компании в области обеспечения защищенности применяемых IT-технологий и инструментов современным стандартам.

- Сертификация IT-систем и лицензирование

- Виды сертификатов

- Система управления информационной безопасностью

- Процедура сертификации на соответствие требованиям ISO 27001

Сертификация IT-систем и лицензирование

Постановление Правительства от 1 декабря 2009 года N 982 содержит исчерпывающий перечень позиций, которые подлежат обязательной сертификации. Но информационные системы в этом списке не упоминаются. Это означает, что на них не распространяется правило об обязательной оценке соответствия, то есть сертификация в области информационной безопасности в Российской Федерации не требуется. В соответствии с положениями федерального закона о т 6 октября 1999 г. N 184-ФЗ оценка соответствия таких объектов проводится в добровольном порядке по инициативе заявителя.

Центр сертификации, стандартизации и испытаний | Малый бизнес большого города

Исключение из этого правила зафиксировано в статье 19 федерального закона от 20 февраля 1995 года № 24-ФЗ, посвященного вопросам защиты данных и информатизации. Этот раздел данного нормативного документа устанавливает, что для информационных комплексов федеральных и региональных органов власти, и программ, содержащих данные, находящиеся в ограниченном доступе, сертификация в информационной сфере осуществляется в обязательном порядке.

Вместе с тем, для некоторых видов деятельности в нашей стране государственный контроль осуществляется в форме лицензирования. Список направлений, для которых применяется это требование, приведен в статье 12 федерального закона от 4 мая 2011 года № 99-ФЗ. Он включает следующие позиции:

- создание, изготовление и распространение телекоммуникационных продуктов, выполненных с использованием шифровальных (криптографических) методов или средств;

- техническое обслуживание таких продуктов;

- создание и изготовление специальных средств, используемых для защиты конфиденциальной информации;

- деятельность по защите конфиденциальной информации при помощи технических средств.

Компании, которые занимаются одним или несколькими видами деятельности из приведенного списка, обязаны получать лицензию.

Виды сертификатов

Поскольку обязательная сертификация информационных средств в России не применяется, все виды сертификатов в этой области выдаются в добровольном порядке. Их делят на две укрупненные категории:

- корпоративные, которые подтверждают соответствие политики компании требованиям информационной безопасности;

- персональные, подтверждающие уровень квалификации конкретного специалиста в этой сфере.

Корпоративные сертификаты

Одним из самых авторитетных инструментов в этой сфере является сертификация систем менеджмента информационной безопасности ISO 27001. Она признана во всем мире в качестве эталонной при оценке политики компании в данной предметной области. Кроме этого, в реестре зарегистрированных систем добровольной оценки соответствия, ведение которого осуществляет Росстандарт, значатся еще несколько десятков комплексов критериев, которые применяются компаниями для подтверждения своей ответственной позиции в этом вопросе.

Персональные сертификаты

Список популярных систем, применяющихся для оценки индивидуального профессионального уровня, более широк. В зависимости от области своей деятельности специалист выбирает сертификат информационной безопасности, наилучшим образом подтверждающий его компетенции. В перечень востребованных документов в данной области входят:

- CISSP — безопасность IT-продуктов;

- ISSAP — архитектура безопасности;

- ISSEP — инженерия в IT-безопасности;

- ISSMP — управление продуктами в области безопасности;

- CISM — информационная безопасность;

- другие сертификаты.

Система управления информационной безопасностью

Комплексная система, внедряемая организацией для обеспечения собственной IT-безопасности, должна охватывать все аспекты ее деятельности в этой области, включая создание продуктов, их отладку и ввод в эксплуатацию, функционирование, регулярный мониторинг работы, анализ алгоритмов и ошибок при ее применении, поддержку и улучшение рабочих механизмов. Выбираемые инструменты и методы должны отвечать особенностям технологического цикла предприятия, а также стоящим перед ним задачам.

Преимущества внедрения стандарта ISO 27001 для предприятия

Общепризнанная система добровольной сертификации информационных технологий ISO 27001 не зря завоевала свою популярность. Она вобрала в себя лучшие мировые практики по обеспечению защиты информации и используемых технологий. Ее внедрение дает предприятию безопасность по трем основным направлениям:

- конфиденциальность — предотвращение несанкционированного использования информации, которое способно навредить компании;

- целостность — достижение необходимой степени полноты и корректности информации, а также соответствия способов ее обработки поставленным задачам;

- доступность — обеспечение бесперебойного доступа к информации для авторизованных пользователей.

Эти преимущества широко известны специалистам в данной области. По этой причине сертификат соответствия информационной безопасности сразу же воспринимается как свидетельство грамотной и ответственной позиции компании в вопросах обеспечения защиты данных.

Обратите внимание!

Компания может пройти сертификацию на соответствие требованиям международного стандарта ISO 27001 или национального стандарта Российской Федерации ГОСТ Р ИСО/МЭК 27001-2006. Первый вариант подойдет организациям, которые работают преимущественно на внутреннем рынке. Второй тип сертификата станет полезен компаниям, которые ориентированы на взаимодействие с международными партнерами.

Оценочные критерии и требования по ISO 27001

Требования, которые предъявляет к компаниям стандартизация и сертификация информационных систем по критериям ISO 27001, являются многоуровневыми и комплексными. Основными из них становятся следующие:

- продуманная политика IT-безопасности;

- структурированная программа управления IT-безопасностью в организации;

- гарантия защищенности информации при необходимости обеспечения доступа к ней третьих лиц;

- предотвращение потерь, повреждений, хищения информации и ее компрометации;

- обеспечение безопасного функционирования инструментов обработки информации;

- минимизация рисков появления сбоев в работе комплекса;

- поддержание безопасности каналов обмена информацией;

- внедрение эффективных методов обнаружения несанкционированной активности;

- организация системы контроля доступа к информации;

- обеспечение безопасности системных файлов.

Процедура сертификации на соответствие требованиям ISO 27001

Процесс сертификации организуется после полноценного внедрения системы на предприятии и отладки ее функционирования. Добровольная информационная сертификация по стандартам ISO 27001 проводится только аккредитованной организацией, имеющей право выполнять проверку на соответствие требованиям системы.

Стандарты системы ISO 27001 во многом основываются на базовой системе менеджмента качества ISO 9001. Так что если компания уже сертифицирована на соответствие требованиям этого стандарта, ей станет проще пройти процедуру сертификации, воспользовавшись имеющимися документами и наработками.

Этапы

Прежде, чем подать заявление в органы сертификации информационных систем, заявителю следует выполнить следующие шаги.

- Внедрение системы, оформление документации по стандартам ISO 20071, обучение сотрудников, подготовка к сертификации.

- Предварительный аудит системы силами сертифицированного аудитора. Проводится в формате документарной или выездной проверки.

- Основной этап сертификационного аудита на соответствие требованиям системы. Включает детальное тестирование внедренных стандартов, проверку документации, оценку эффективности реализованных мер.

- Оформление сертификационной документации.

- Проведение периодического инспекционного аудита для подтверждения выполнения требований стандартов сертифицированной организацией.

Документы по итогам сертификации

Компания, которая успешно прошла проверку на соответствие требованиям системы и подтвердила выполнение обязательных стандартов, получает сертификат установленного образца. Он оформляется аккредитованным сертификационным органом, который проводил аудит на предприятии. Документ выдается на бумажном носителе, чтобы его владелец мог предъявить сертификат любому заинтересованному лицу — например, потенциальному партнеру или контрагенту.

Стоимость

Стоимость работ по сертификации в сфере информационной безопасности не регламентируется действующим законодательством. Аккредитованные агентства вправе самостоятельно определять цену своих услуг. Чаще всего в этом процессе принимаются во внимание масштаб организации, сложность информационных процессов и используемых технологий и другие факторы. В среднем эксперты оценивают общую стоимость работ по сертификации на соответствие стандартам ISO 27001 в сумму от 30 до 60 тысяч долларов.

Источник: www.centrattek.ru

О чем говорят сертификаты дата-центров

Далеко не все дата-центры проходят сертификацию Tier, поэтому в этой статье будут разобраны и другие стандарты и сертификаты, показывающие надежность ЦОД. Почему мед организациям нужно обращать внимание на HIPAA, какие требования PCI DSS должны соблюдать дата-центры, что подтверждают стандарты ISO и в чем отличия отчетов SOC 1 от SOC 2.

Надеюсь, эта статья поможет лучше разобраться, что означают эти аббревиатуры и почему на них стоит обращать внимание при выборе ЦОД.

Наиболее распространенной гарантией надежности дата-центра является наличие сертификатов, подтверждающих, что он соответствует требованиям эксплуатации и является безопасным для хранения данных. Например, стандарт Tier, который отражает разные уровни поддержки инфраструктуры. Его часто используют как ориентир при выборе ЦОД. На Хабр довольно много статей про него, поэтому здесь я затрону только основные поинты, которые следует понимать.

Наши центры обработки данных

За все время работы наша команда разместила оборудование на площадках 6 дата-центров: в России, Нидерландах, США, Канаде, Беларуси и Казахстане. Все из них имеют определенные сертификаты, которые подтверждают, что ЦОД работает стабильно, безопасно и качественно.

| DataSpace (Россия, Москва) | Стандарты и сертификаты: Tier III Design, Tier III Facility, Tier III Operations, PCI DSS, ISO 9001:2015 |

| AM2 (Нидерланды, Амстердам) | Стандарты и сертификаты: SOC 1 Type II, SOC 2 Type II, PCI DSS, ISO 9001:2015, ISO 27001, ISO 45001 (OHSAS), ISO 22301, ISO 14001, ISO 50001 |

| NNJ3 (США, Нью-Джерси) | Стандарты и сертификаты: ISO 27001, HIPAA Assessment, SOC 1 Type II, SOC 2 Type II, PCI DSS |

| TOR3 (Канада, Торонто) | Стандарты и сертификаты: ISO 27001, HIPAA Assessment, SOC 1 Type II, SOC 2 Type II, PCI DSS |

| beCloud (Беларусь, Минск) | Стандарты и сертификаты: Tier III Design, Tier III Facility, Tier III Operations, PCI DSS, ISO 27001 |

| Kazteleport (Казахстан, Алматы) | Стандарты и сертификаты: PCI DSS, ISO 9001:2015, ISO 14001, ISO 45001 (OHSAS) |

Tier

- питание;

- охлаждение;

- протоколы обслуживания;

- избыточность;

- отказоустойчивость.

Чтобы ЦОД получил сертификацию Tier, оператор должен отправить проектную документацию в Uptime Institute на рассмотрение. Далее сотрудники института должны посетить объект, чтобы проверить его работу и сравнить, насколько он соответствует проекту. После завершения проверки дата-центру присваивается уровень от I до IV.

Tier I

На этом уровне дата-центр оснащен базовой инфраструктурой без резервирования и соответствует требованиям: наличие источника бесперебойного питания на случай сбоя и перенапряжения, зоны IT-систем, охлаждающего оборудования и генератора на случай отключения электроэнергии. Эти компоненты позволяют объекту справляться со скачками напряжения и перебоями в подаче электроэнергии, а также работать в выходные дни.

Для проведения регулярного техобслуживания или аварийного ремонта работа ЦОД должна быть временно остановлена.

Tier II

ЦОД уровня Tier II уже обладает инфраструктурой с резервированием. Здесь к требования Tier I добавляется частичное резервирование в виде резервных генераторов, накопителей энергии, охлаждающего оборудования (например, чиллеров/насосов), модулей ИБП, оборудования для отвода тепла, топливных баков и ячеек.

ЦОД на этом уровне уже не может выйти из строя, если инженерное оснащение площадки отключится. Это возможно благодаря дополнительным источникам питания и каналам охлаждения. Но как и на уровне I техработы все еще не могут быть осуществлены без приостановки работы.

Tier III

ЦОД Tier III уже оснащен инфраструктурой с повышенным уровнем резервирования. Поддерживает техобслуживание и замену оборудования без приостановки работы дата-центра. Все инфраструктурные элементы имеют несколько резервных копий: есть несколько каналов подачи питания и охлаждения. В моменты технического обслуживания (8-12 часов) будет активен только один из этих элементов. Наши дата-центры в Москве (DataSpace) и Минске (beCloud) имеют сертификацию III уровня.

Tier IV

Центр обработки данных Tier IV содержит все возможности объектов уровней I, II и III, но также включает механизмы отказоустойчивости с резервированием для каждого компонента. Любые незапланированные сбои отдельного оборудования не влияют на ИТ-операции.

Для более четкого понимания основные отличия выделены в таблице:

| Гарантия безотказной работы | 99,671% | 99,741% | 99,982% | 99,995% |

| Время простоя в год | ||||

| Одновременно ремонтопригодный | Нет | Нет) | Частично | Да |

| Клиент | Небольшие компании и стартапы с простыми требованиями | Малый и средний бизне | Растущий и крупный бизнес | Государственные учреждения и крупные предприятия |

Чтобы еще более подробно погрузиться в специфику уровней, можете почитать статьи на Habr Введение в систему классификации Tier и Еще раз про уровни Tier. А со списком дата-центров, которые сертифицированы Uptime Institute, можно ознакомиться на официальном сайте.

Сертификация Tier не является обязательной. Некоторые дата-центры строятся по стандартам Tier III, но не получают конкретный уровень. Причина этого может быть в стоимости сертификации — в пересчете на стойку она значительна, а после прохождения сертификации доп расходы перекладываются на клиентов.

Помните новость, когда в Страсбурге сгорел дата-центр, хотя точнее будет сказать трэш-цод, от OVH Cloud. Он был построен из контейнеров и выглядел как большой склад и явно не был сконструирован по уровням Tier. В результате этой ситуации было отключено миллион веб-сайтов и интернет-сервисов по всему миру. Пострадали правительственные ресурсы, банки, магазины, новостные порталы и большое количество страниц в доменной зоне .FR, используемой во Франции. Поэтому выбирать провайдера только по стоимости не рекомендуется.

При этом нет оснований считать, что отсутствие сертификата означает низкую надежность ЦОДа. Существуют и другие критерии и стандарты, по которым можно оценить надежность. Об этом поговорим далее.

HIPAA

Одни из наших зарубежных дата-центров TOR3 и NNJ3 соответствуют требованиям HIPAA. Что это значит?

Во многих дата-центрах хранится информация клиентов, в числе которых могут быть медицинские организации. Так как данные таких компаний являются конфиденциальными, необходимо убедиться, что они находятся под защитой и соответствуют закону о мобильности и подотчетности медицинского страхования (HIPAA или Health Insurance Portability and Accountability Act). Отмечу, что это касается только американских компаний.

Чтобы подтвердить, что дата-центр соответствует HIPAA, он должен проходить ежегодный анализ рисков для выявления угроз для ePHI (electronic protected health information) – защищенная медицинская информация.

Вот некоторые требования, которые должны соблюдать дата-центры по стандартам HIPAA

- SSL-сертификаты и HTTPS. Дата-центры должны гарантировать, что любой веб-доступ к ePHI пациента зашифрован и защищен от несанкционированного доступа.

- AES-шифрование. Поставщики услуг дата-центра должны использовать Advanced Encryption Standard для шифрования ePHI, хранящийся на серверах.

- Firewall. Установка безопасного Firewall может предотвратить кибератаки и остановить доступ вредоносного ПО к данным ePHI через Интернет.

- Удаленный VPN-доступ. Установка удаленного управления VPN необходима для обеспечения безопасного доступа к сетям и системам, содержащим конфиденциальные данные ePHI, с использованием удаленного компьютера.

- Выделенный частный IP-адрес. Отделение сети от общедоступного Интернета может гарантировать отсутствие несанкционированного доступа извне или злонамеренного трафика в сетях, содержащих ePHI.

- Аварийное восстановление. ЦОД должен иметь не только план действий на случай инцидента, но и документированный резервный план восстановления на случай потери ePHI или сбоя сервера.

- Программа обучения по вопросам безопасности. Руководители ЦОД и все сотрудники, которые прямо или косвенно имеют дело с данными ePHI или принимают активное участие в обеспечении их безопасности, должны быть обучены по вопросам безопасности.

- Регулярная оценка безопасности и рисков. Периодически необходимо проводить анализ безопасности и рисков, чтобы оставаться в курсе и защищаться от угроз безопасности.

- Соглашения делового партнерства. Необходимо заключать официальные соглашения о партнерских отношениях, в которых подробно описаны обязанности и ответственность учреждений здравоохранения.

- Политики и процедуры безопасности. Необходимо проработать соответствующие политики и процедуры безопасности, которыми руководствуются сотрудники, а также обязанности по обеспечению безопасности для реализации.

За публикацию правил HIPAA отвечает Министерство здравоохранения и социальных служб (HHS), а Управление по гражданским правам (OCR) агентства отвечает за соблюдение и принятие принудительных мер в случае выявления нарушений.

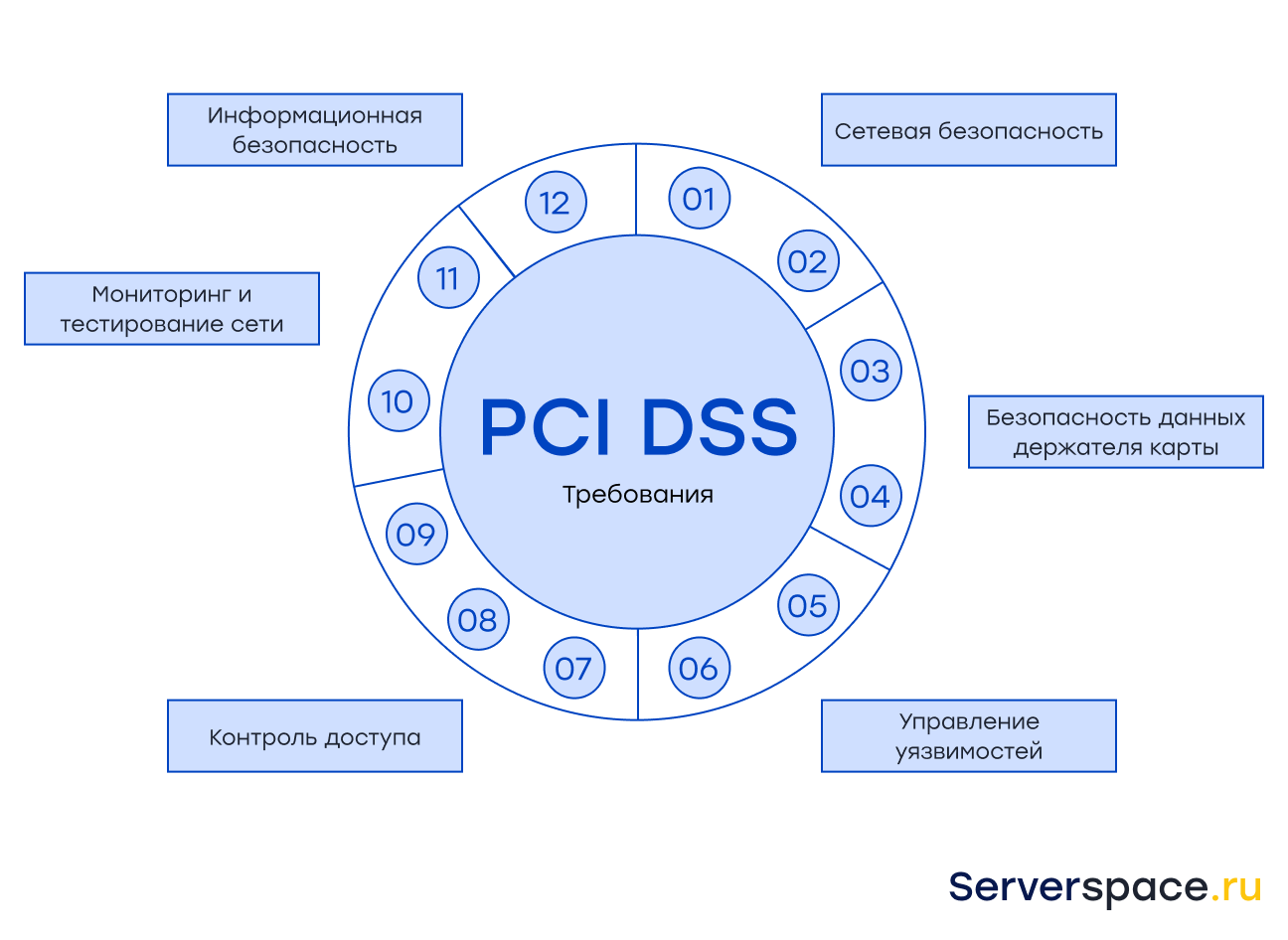

PCI-DSS

Не будем отходить далеко от конфиденциальных данных. Точно так же, как HIPAA защищает медицинскую информацию (ePHI), стандарты PCI DSS направлены на защиту уже данных кредитных карт.

Стандарт безопасности данных индустрии платежных карт (PCI DSS или Payment Card Industry Data Security Standard) был разработан в 2004 году компаниями Visa, MasterCard, Discover Financial Services, JCB International и American Express. Он представляет из себя очередной документ со списком критериев, которые должен соблюдать дата-центр. Направлен на защиту транзакций по картам от кражи данных и мошенничества.

PCI DSS разделяет компании на четыре уровня в зависимости от количества годовых транзакций по картам, которые бизнес-процессы обрабатывают. Уровень классификации определяет, что предприятие должно делать регулярно, чтобы соответствовать требованиям.

- Раз в год компании должны проходить внутренний аудит с независимым экспертом аудитором PCI

- Компании должны раз в квартал проходить ASV-сканирование для выявления внешних уязвимостей и заполнять лист самооценки (SAQ или Self-Assessment Questionnaire). Также может потребоваться ежеквартальное сканирование PCI.

- Для прохождения сертификации требуется как ежеквартальное ASV-сканирование, так и заполнение листа самооценки (SAQ).

- Как и на 3 уровне должна быть выполнена ежегодная оценка с использованием соответствующего SAQ. Также может потребоваться ежеквартальное сканирование PCI.

Дата-центры должны соответствовать следующим требованиям безопасности в отношении PCI DSS:

Сетевая безопасность

1. Должна быть обеспечена установка и поддержка firewall.

2. Системные пароли должны быть оригинальными.

Безопасность данных держателя карты

3. Данные держателя карты должны быть защищены.

4. Передача данных о держателях карт через общедоступные сети должна быть зашифрована.

Управление уязвимостями

5. Необходимо использовать антивирусное программное обеспечение и регулярно обновлять его.

6. Необходимо разрабатывать и поддерживать безопасность системы и приложения.

Контроль доступа

7. Доступ к данным о держателях карт должен быть ограничен и предоставлен только тем сотрудникам компании, которым эта информация необходима для выполнения своих обязанностей.

8. Каждому лицу, имеющему доступ к компьютеру, должен быть присвоен уникальный идентификатор.

9. Физический доступ к данным держателей карт должен быть ограничен

Мониторинг и тестирование сети

10. Доступ к данным держателей карт и сетевым ресурсам должен отслеживаться и контролироваться.

11. Системы и процессы безопасности должны регулярно тестироваться.

Информационная безопасность

12. Должна поддерживаться политика, касающаяся информационной безопасности.

PCI DSS не является юридическим или государственным регламентом. Однако, если центр обработки данных не соответствует требованиям, компании-эмитенты кредитных карт сами налагают штрафы на них. Поэтому все наши дата-центры имеют сертификат PCI DSS.

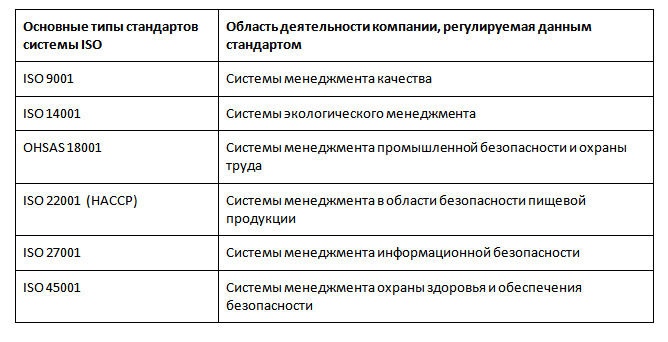

ISO

Всем известные международные стандарты качества применимы и к сфере IT-безопасности. Они помогают дата-центрам выстраивать бизнес-процессы, осваивать новые рынки сбыта и подтверждать характеристики своего «продукта».

К сериям стандартов, которые применяются к процессам обслуживания в дата-центре относятся ISO-9000 для общего управления качеством, ISO-27001 для информационной безопасности и ISO-14000 для экологических аспектов.

Например, многие из наших ЦОД соответствует стандарту ISO 9001. Его наличие показывает, что системы менеджмента качества (СМК) были успешно внедрены в бизнес-процессы. Проверка проводится в два этапа: документарная и выездная оценка экспертом органа по сертификации и специалистом Росаккредитации либо добровольной или международной системы сертификации.

Есть также стандарт ISO 27000, который применяется для управления информационной безопасностью (ISMS). Стандарт представляет собой серию политик и процедур, которые рекомендуют юридические, физические и технические средства контроля, связанные с процессами управления информационными рисками организации.

Сертификации ISO 14001 и ISO 50001 предоставляют подтверждение вашего надежного управления энергопотреблением и защитой окружающей среды и управления эффективностью.

Стандарт ISO 22301 предусматривает требования к системе менеджмента с целью защиты организации от перебоев деятельности, снижения их вероятности и обеспечения условий для восстановления.

ISO 45001 (OHSAS или СМПБиЗ) – система менеджмента охраны здоровья и безопасности труда. Предназначен для предотвращения производственного травматизма и профессиональных заболеваний, а также обеспечения безопасных и здоровых рабочих мест.

Некоторые организации применяют эти стандарты в целях получения выгод от внедрения новых требований, в то время как другим они необходимы для удовлетворения ожиданий клиентов. Сама организация ISO не осуществляет сертификацию, этим занимаются сторонние компании. Так, например, дата-центры Cologix получили сертификат ISO 27001 от компании Schellman.

SOC

Рассмотрим еще одни стандарты или даже лучше сказать отчеты, которые получают дата-центры – Service and Organization Controls. Существует 3 вида отчета, проработанные Американским институтом дипломированных общественных бухгалтеров (AICPA).

В ходе аудита SOC 1 оцениваются внутренние средства контроля и процедуры, имеющие отношение к защите данных клиентов. Существует два типа отчетов SOC 1.

SOC 1 Type I фокусируется на описании средств контроля, которые организация внедрила на определенный момент времени. SOC 1 Type II содержит те же данные, что и отчет типа I, но добавляет оценку операционной эффективности. Касается разработки и тестирования средств контроля за определенный период (чаще всего за 6 месяцев). В нем описываются проведенные испытания и результаты. Этот тип отчета является гораздо более строгим, поскольку требует, чтобы аудиторы провели более тщательное исследование структуры и процессов.

Аудит SOC 2 проверяет средства контроля, которые связаны с безопасностью, доступностью, целостностью обработки и конфиденциальностью данных. Эти критерии известны как Принципы службы доверия и являются основой любого отчета SOC 2.

SOC 2 не имеет жестких спецификаций, но позволяет каждой организации разрабатывать меры безопасности, используя принципы доверия. Контроль доступа, многофакторная аутентификация, шифрование, защита периметра, мониторинг производительности, а также обеспечение качества входят в число средств контроля, используемых для выполнения требований SOC 2.

Отчеты SOC 2 уникальны для каждой организации. В соответствии с определенной деловой практикой каждый из них разрабатывает свои собственные средства контроля, чтобы соответствовать одному или нескольким принципам доверия.

Есть также отчет SOC 3 — это отчет, в котором оценивается, соответствует ли предприятие требуемым отраслевым стандартам. Этот отчет носит более общий характер и не включает большую часть технической информации. Скорее, SOC 3 служит дополнительной проверкой соответствия, используемую на веб-сайтах и в других документах, не относящихся к организациям.

Сертификаты SOC действительны в течение 1 года. Организации обязана ежегодно проходить аудит SOC для обеспечения соответствия.

Дата-центры, получившие сертификаты имеют определенный статус и вызывают у потребителя большее доверие к оказываемым услугам, который они реализуют. Поэтому стоит задуматься о том, чтобы своевременно получить этот сертификат. Но где размещать оборудование или каким провайдерам довериться выбирать вам.

Конечно, есть много моментов, которые я не смогла здесь охватить. В статье представлена информация, необходимая для понимания, за что отвечает каждый сертификат и какие существуют требования для их получения. Если у вас есть, что добавить или вы хотите поделиться полезными материалами, мы будем рады услышать от вас в комментариях ниже.

- Блог компании Serverspace

- IT-инфраструктура

- IT-стандарты

- Инженерные системы

Источник: habr.com