Зимина, Ю. В. Средства и методы обеспечения безопасности бизнеса. Системы пространственного электромагнитного зашумления / Ю. В. Зимина. — Текст : непосредственный // Молодой ученый. — 2017. — № 4 (138). — С. 439-446. — URL: https://moluch.ru/archive/138/38636/ (дата обращения: 02.06.2023).

Современное развитие информационно-телекоммуникационных сетей, пронизывающих весь мир, одновременно оказывают воздействие на жизнь каждого отдельно взятого человека и на жизнедеятельность всего человечества. Самым ярким примером такого явления выступает Всемирная компьютерная сеть — интернет.

Интернет служит для аккумулирования и передачи информации по всему миру с помощью средств связи. Пользователями Всемирной компьютерной сети являются различные государственные инфраструктуры, физические и юридические лица. Увеличение числа пользователей приводит к возрастанию объема обрабатываемой информации.

Повышенная значимость информации помимо того, что оказывает воздействие на жизнь личности, общества и государства, она также привлекает злоумышленников перехватывать ценную для них информацию. В подобных ситуациях встает вопрос о необходимости защиты информации. Проблема защиты информации имеет свою многовековую историю.

Шмид А.В. Цифровая экономика: экспертные системы как инструмент обеспечения безопасности бизнеса

Способы перехвата информации зародились еще на заре человеческой цивилизации, где утечка информации об убитом мамонте могла оставить без пищи первобытное племя. С развитием общества способы перехвата информации совершенствовались. К IV веку до н. э. Восток значительно опередил Запад в искусстве разведки. Сунь Цзы писал: «То, что называют предвидением, не может быть получено ни от духов, ни от богов. ни посредством расчетов. Оно должно быть добыто от людей, знакомых с положением противника» [1].

Историческим примером использования промышленного шпионажа (перехвата информации) являются европейские банкирские дома. Цель — обеспечение защиты своих займов и финансовых резервов. Банкирский дом, принадлежавший Ротшильдам, стал создателем одной из самых быстрых и глобальных систем разведки тех времен. В начале двадцатого века сеть Ротшильдов работала быстрее системы межгосударственной связи. В частности, в Лондоне информация о боевых действиях поступала в банк Ротшильдов быстрее, чем к премьер-министру по официальным каналам.

Желанию добывать конфиденциальную информацию всегда препятствовало желание защищать эту информацию. Поэтому развитие средств и методов разведки неразрывно связано с развитием средств и методов защиты информации.

Многие способы защиты информации, появившиеся еще в древние времена, совершенствовались лишь техникой реализации. Например, стенография, как способ защиты информации, пережил развитие в несколько этапов — от сокрытия самого носителя информации до отображения содержания передаваемой информации в аудиосигналах, голографических изображениях.

Вопросам информационной безопасности сегодня уделяется всё больше и больше внимания. Стремление государств к заполучению новых сфер влияния, стремление компаний к увеличению доли присутствия на рынках сбыта и конкурентного преимущества приводят к возникновению шпионажа. Доступ к конфиденциальной информации других государств и компаний позволяет компаниям сокращать расходы на дорогостоящие НИОКР, а порой и опережать своих конкурентов, заполучив результаты их фундаментальных исследований. Так, согласно интервью, с экспертом «Лаборатории Касперского» количество хакерских атак, которые были осуществлены с территории Китая на стратегически важные объекты России, за первые семь месяцев 2016 года выросло более чем в 2,5 раза по сравнению с 2015 годом [2].

Основы обеспечения безопасности бизнеса

В погоне за процветанием в условиях ожесточенной конкурентной борьбы транснациональные корпорации и государства всё чаще прибегают к всё более изощренным способам недобросовестной конкуренции — шпионажу (промышленному или корпоративному). Шпионаж особенно активно используются крупными компаниями. Примерами таких ухищрений могут служить такие факты, как переманивание ценных сотрудников конкурента, внедрение специально обученного человека в противоборствующую компанию в целях «подорвать» бизнес фирмы-конкурента.

Еще одной проблемой, связанной с промышленным шпионажем, является тот факт, что часто корпорации, подвергшиеся какого-либо рода информационной атаке, не принимают действий к последующему выявлению и призыванию к ответственности злоумышленников. Для неразглашения свершившегося акта шпионажа существует множество причин. Многие компании попросту опасаются падения своей репутации. Несмотря на существующую законодательную базу, предназначенную для защиты интеллектуальной собственности компаний и пресечения актов информационной разведки, часто руководство компаний избегает обращения в суд, так как слушания в суде и показания свидетелей могут привести к еще большему раскрытию промышленных секретов.

Это приводит к увеличению спроса на технические средства для раскрытия секретной информации и влечет за собой рост предложения. Рынок специальных средств для промышленного шпионажа развивается беспрестанно. Появляются всё более универсальные и компактные технические средства шпионажа. Для того, чтобы обеспечить надёжную защиту необходимо не только знать возможности и способы применения таких средств, но и создавать технические средства защиты информации, которые бы не уступали в возможностях средствам шпионажа и могли их нейтрализовать.

Обострение ситуации на мировом рынке повышает значимость обеспечения национальной информационной безопасности. Основой в решении такой задачи является защита информации от разведок и от утечки по техническим каналам. Для неправомерного доступа к информации используются различные технические средства, которые сочетают в себе малогабаритность и последние достижения в области оптики, электроники, радиотехники, акустики и других наук.

В первой главе приведены основные понятия и определения защиты информации. Рассмотрены общие методы защиты информации, а также типы утечек информации.

Во второй главе с точки зрения возникновения утечек информации подробно рассмотрены аспекты работы систем пространственного электромагнитного зашумления и приведена сравнительная характеристика различных шумогенераторов.

Ключевым понятием защиты информации от утечки по техническим каналам выступает объект защиты, то есть сама информация. Согласно Федеральному закону Российской Федерации от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации» информация — это сведения (сообщения, данные) независимо от формы их представления. В то же время данные — это информация, представленная на материальном носителе в виде букв, цифр, символов, знаков, изображений, характеристик физических полей и физических величин и т. п. В качестве материального носителя может выступать бумага, фотопленка, магнитный, оптический диск, флеш-накопитель.

Информация, которая является предметом собственности подлежит защите в соответствии с требованиями правовых документов или требованиями, которые установлены собственником информации [3]. Чаще всего такая информация имеет ограниченный доступ и содержит сведения конфиденциального характера или сведения, которые могут быть отнесены к государственной тайне.

Как правило, любая информация подвергается ряду операций: сбору, накоплению, вводу, выводу, передачи, преобразованию, другими словами — обработке. Технические средства, которые обрабатывают конфиденциальную информацию называют техническими средствами приема, обработки, хранения и передачи информации (сокращенно ТСПИ). Примерами ТСПИ могут служить любые системы звукоусиления, электронно-вычислительная техника, системы звукозаписи.

Совместно с ТСПИ используются вспомогательные технические средства и системы (ВТСС). Они используются вместе с ТСПИ и находятся в зоне электромагнитного поля, но они непосредственно не участвуют в обработке конфиденциальной информации. К ВТСС относят системы пожарной сигнализации, системы охранной сигнализации, электробытовые приборы и т. п.

Не менее важным определением является технический канал утечки информации (в сокращенной форме — ТКУИ). ТКУИ представляют собой совокупность объекта разведки, технического средства разведки, с помощью которого добывается конфиденциальная информация, и физической среды, в которой осуществляется распространение информационного сигнала [4].

ВТСС зачастую выходят за пределы зоны, в которой исключено появление посторонних лиц, транспортных средств без постоянных иди временных пропускных документов. Такие зоны называют контролируемыми (сокращенно КЗ). ВТСС, выходящие за пределы КЗ могут служить каналом утечки информации. Кроме того, каналом утечки информации могут служить соединительные линии ВТСС, выходящие за пределы КЗ, кабели, провода, системы водо- и теплоснабжения, не относящиеся ни к ТСПИ, ни к ВТСС, но проходящие через помещения, где установлены эти технические средства. Такие кабели, провода и системы называют посторонними проводниками. Более наглядна схема ТКУИ представлена на рисунке 1.

Рис. 1. Схема технического канала утечки информации [5]

Во избежание утечки информации по ТКУИ в помещениях устанавливаются различные технические средства, способные воспрепятствовать просачиванию информационного сигнала. Защита информации, которая обрабатывается техническими средствами, производится с помощью активных и пассивных средств и методов. Пассивные методы основаны на использовании экранирования и фильтрации, что ведет к ослаблению уровней побочных электромагнитных излучений и наводок ТСПИ и, как следствие, к уменьшению соотношения сигнала к шуму до определенных величин, при которых выделение информации на фоне естественных шумов не представляется возможным.

Одним из направления действия пассивных методов защиты информации является ослабление побочных электромагнитных излучений (информационных сигналов) ТСПИ на границе контролируемой зоны до определенных величин. Другим направлением пассивных методов защиты является ослабление наводок побочных электромагнитных излучений ТСПИ в посторонних проводниках и соединительных линиях ВТСС, которые выходят за пределы подконтрольной зоны. И, наконец, пассивные методы защиты информации также предназначены для того, чтобы исключить просачивание третьим направлением действия пассивных методов защиты информации является ослабление или полное исключение просачивания информационных сигналов ТСПИ в цепи электропитания, выходящие за пределы контролируемой зоны, до определенных величин.

Зачастую при применении пассивных методов защиты, на границе КЗ соотношение сигнала и шума превышает допустимую величину. В этом случае применяются другие меры защиты — активные методы, основанные на генерации помех средствам разведки.

Активные методы защиты информации нацелены на создание маскирующих электромагнитных помех до величин, обеспечивающих невозможность выделения средствами разведки ценного информационного сигнала ТСПИ. Создание маскирующих электромагнитных помех производится с целью уменьшения соотношения сигнала к шуму на границы КЗ до величин, определенных так, как было в предыдущем предложении. Активные методы защиты с этой же целью применяются в посторонних проводниках и соединительных линиях ВТСС и для исключения просачивания информационных сигналов ТСПИ в цепи электропитания путем фильтрации информационных сигналов. С помощью активных методов защиты также осуществляется ослабление побочных электромагнитных излучений ТСПИ и их наводок в посторонних проводниках путем экранирования ТСПИ и их соединительных линий.

Маскирующие электромагнитные помехи создаются с помощью систем пространственного и линейного зашумления. Пространственное электромагнитное зашумление применяется для исключения перехвата побочных электромагнитных излучений по электромагнитному каналу. Линейное электромагнитное зашумление используется для исключения съема наводок информационных сигналов с посторонних проводников и соединительных линий ВТСС [6].

Системы линейного зашумления используются в качестве маскировки опасных сигналов в посторонних проводниках и соединительных линиях ВТСС, которые выходят за пределы КЗ. Их применение обосновано в случаях, когда расстояние ТСПИ до границы КЗ больше, чем зона R2. Зона R2 представляет собой пространство вокруг ТСОИ, на границе и за пределами которого напряжённость электрической или магнитной составляющей электромагнитного поля не превышает допустимого (нормированного) значения.

Простейшие системы линейного электромагнитного зашумления представляют собой генераторы шумового сигнала, вырабатывающие шумовое маскирующее напряжение с определенными энергетическими, спектральными и временными характеристиками. Такие генераторы подключаются в зашумляющую линию, она же посторонний проводник. Наибольшее распространение такие системы получили при необходимости зашумления линий электропитания.

Пространственное зашумление позволяет исключить утечку информации как по электромагнитным, так и по электрическим каналам. Это осуществимо благодаря тому, что генерируемые помехи наводятся в соединительные линии ВТСС и посторонние проводники, которые выходят за пределы КЗ.

Система пространственного зашумления должна отвечать пяти требованиям. Во-первых, такая система должна создавать электромагнитные помехи в диапазоне частот возможных побочных электромагнитных излучений ТСПИ. Второе требование: создаваемые помехи не должны иметь регулярной структуры.

В-третьих, уровень создаваемых помех по электрической и по магнитной составляющей поля должен обеспечить соотношение сигнала и шума на границе КЗ зоны меньше допустимого значения во всем диапазоне частот возможных побочных электромагнитных излучений ТСПИ. Четвертое требование — система должна создавать помехи как с горизонтальной, так и с вертикальной поляризацией. Для этого уделяется особое внимание выбору антенн для генераторов. И наконец, пятое требование — на границе контролируемой зоны уровень помех, создаваемых системой пространственного зашумления, не должен превышать требуемых норм по ЭМС.

В случае, когда соотношение опасного сигнала к шуму на границы КЗ не превышает допустимого значения, то цель пространственного зашумления считается достигнутой. Допустимое значение рассчитывается по определенным методикам для каждой частоты информационного побочного электромагнитного излучения ТСПИ [7].

Источником шумовых колебаний в генераторах электромагнитного шума является стабилитрон — полупроводниковый диод, работающий в так называемом режиме лавинного пробоя при обратном смещении электронно-дырочного перехода. Принцип работы диода заключается в следующем.

При приложении напряжения к диоду возникает лавинный пробой диэлектрика, сопровождающийся процессом неустойчивой ударной ионизации. Ударная ионизация — ионизация атома при ударе о него электрона. Ударная ионизация протекает в режиме непрерывного возникновения и срыва. При этом имеет место случайная генерация новых носителей зарядов, которая и является источником шума в системе. Лавинный диод может работать в диапазоне частот 0,1 … 340 ГГц.

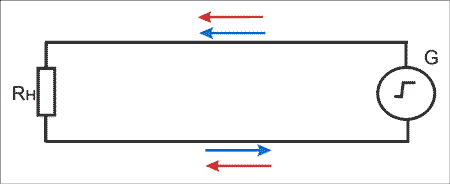

Системы пространственного зашумления, как правило, применяются помехи типа «белого шума» или «синфазные помехи» [8]. Принцип действия синфазных помех отражен на рисунке 2. Синим цветом отражено прохождение информационного сигнала, а красным наведенная синфазная помеха, наведенная на оба проводника линии передачи и распространяющаяся к нагрузке Rн. На Rн происходит суммирование обоих сигналов, что приводит к искажению информационного сигнала.

Рис. 2. Принцип действия синфазных помех

Такие системы пространственного зашумления применяются для защиты ПЭВМ. В качестве сигнала помех в этих системах используются импульсы случайной амплитуды, которые синхронизированы по форме и времени существования с импульсами информационного сигнала. Таким образом, сигнал помех по своему спектральному составу является идентичным спектру побочный электромагнитных излучений ПЭВМ. Иными словами, система пространственного зашумления вырабатывает «имитационную помеху», которая соответствует по спектральному составу скрываемому сигналу [8].

В настоящее время наибольшее распространение получили системы пространственного зашумления, которые используют помехи типа «белый шум». На рисунке 3 приведен спектр, так называемого, «белого шума» спектральные составляющие которого равномерно распределены по всему диапазону задействованных частот.

Рис. 3. Спектральная плотность «белого шума»

Такие системы излучают широкополосный шумовой сигнал с равномерно распределенным энергетическим спектром во всем рабочем диапазоне частот. При этом шумовой сигнал значительно превышает уровень побочных электромагнитных излучений. Системы пространственного электромагнитного зашумления с использованием помехи типа «белый шум» применяются для защиты широкого класса технических средств: электронно-вычислительной техники, систем звукового сопровождения, систем внутреннего телевидения, систем звукоусиления. Генераторы шума выполняются двух видов. Первый вариант — в виде отдельного блока с питанием от сети 220 В. Внешний вид генераторов первого типа представлен на рисунках 4 и 5.

Рис. 4. Генератор шума «Гном-3»

Рис. 5. Генератор шума «ГШ-1000»

Второй тип генераторов шума представляет собой отдельную плату, встраиваемую в свободный слот системного блока ПЭВМ с питанием от общей шины компьютера. На рисунках 6 и 7 приведены некоторые виды подобных генераторов.

Рис. 6. Шумогенератор «ГШ-К-1000»

Рис. 7. Шумогенератор «Смог»

Диапазон рабочих частот генераторов шума от 0,01. 0,1 до 1000 МГц. При мощности излучения около 20 Вт обеспечивается спектральная плотность помехи от 40 до 80 дБ. Основными характеристиками шумогенераторов являются:

ꟷ спектральная плотность мощности шума;

ꟷ рабочий диапазон частот;

Также важным показателем работы генератора шума является энтропийный коэффициент качества шума — это степень ухудшения информационно-энергетического показателя при применении вместо стандартного гауссова шума («белого шума») реальной помехи. Данный коэффициент определяется как:

[10](1)

Где  – ЭКП при воздействии на приемник реального шума либо имитационной помехи;

– ЭКП при воздействии на приемник реального шума либо имитационной помехи;  – ЭКП при воздействии на типовой приемник сигнала стандартного белого гауссова шума.

– ЭКП при воздействии на типовой приемник сигнала стандартного белого гауссова шума.

В таблице 1 приведены основные характеристики рассматриваемых генераторов шума.

Основные характеристики генераторов шума, используемых всистемах пространственного зашумления [6]

Наименование характеристик

Тип (модель)

ГШ-1000

ГШ-К-1000

Смог

Гном-3

Рабочий диапазон частот, МГц

Спектральная плотность мощности шума, дБ

Источник: moluch.ru

СИСТЕМА БЕЗОПАСНОСТИ БИЗНЕСА: что это такое, виды и стоимость

Инструменты безопасности бизнеса, такие как умные замки и контроль доступа, системы бизнес-сигнализации и камеры наблюдения обеспечивают надежную защиту бизнеса. Помимо поимки преступников, безопасность бизнеса Система — это третий глаз, который охватывает все аспекты вашего окружения.

Например, сирены или звонки могут помочь предотвратить преступление в начале попытки злоумышленника. Для каждого малого бизнеса всегда есть система безопасности, и она может быть проводной или беспроводной. Несмотря на то, что стоимость системы безопасности для бизнеса варьируется от высокой до разумной, преимущества, которые она предлагает вашему малому бизнесу, намного перевешивают затраты. Подумайте о лучших мерах безопасности, которые вы можете предпринять, чтобы защитить свой бизнес от этой растущей угрозы. Ниже приведен список рекомендаций по соответствующим мерам безопасности.

Система безопасности бизнеса

Современные системы безопасности бизнеса включают в себя множество мер безопасности, включая замки, детекторы движения и мониторы наводнений. Некоторые предприятия предлагают специальные решения для оборудования, такие как метки, для предотвращения кражи. Большинство систем поставляются с интеллектуальным приложением для управления ими и их мониторинга, а некоторые из них подключаются к Alexa или Google Home для управления будильником, установки термостата и включения света.

Как выбрать подходящую систему безопасности для вашего бизнеса

Точно так же, как не существует универсального решения для домашней безопасности, нет решения и для безопасности бизнеса. Вы должны учитывать, какая безопасность нужна вашему бизнесу. Для этого вы должны оценить свой бюджет, решить, какая технология вам нужна, и обнаружить пробелы в безопасности вашей текущей системы. Ниже приведен список факторов, которые мы использовали для выбора лучших решений для обеспечения безопасности компании.

№ 1. Оборудование

Для коммерческой безопасности чем больше доступных решений по оборудованию, тем лучше. При выборе лучших вариантов мы сосредоточились на компаниях, которые предлагали широкий спектр инструментов безопасности. В лучшем случае сценарий таков:

- Камеры наблюдения

- Сенсоры для наблюдения за окружающей обстановкой.

- Кнопки страха

- Инструменты наблюдения

#2. Технология

Очень важно выбрать систему безопасности, которая может работать с тем, как настроен ваш офис прямо сейчас. Поскольку большинство предприятий сегодня имеют доступ в Интернет и Wi-Fi, мы решили развернуть системы безопасности, которые обмениваются данными через Интернет. Коммуникация имеет решающее значение, так как система предупредит вас или вашу охранную компанию в случае чрезвычайной ситуации.

Например, чипы сотовой связи, встроенные в концентраторы или панели управления, по-прежнему позволяют системам безопасности предупреждать вас по сигналам мобильного телефона, если ваш интернет отключается. Резервное питание — еще один важный компонент безопасности бизнеса. Благодаря использованию аккумуляторов, которых часто хватает на сутки при одной полной зарядке, системы безопасности могут продолжать обеспечивать защиту при отключении электроэнергии.

№3. Мониторинг

Если у вас постоянно дежурят сотрудники службы безопасности, поздравляю. Если нет, сигнальные фирмы могут контролировать вашу компанию. Магазинные воры и другие воры не будут круглосуточно следить за вашими камерами видеонаблюдения, поэтому вам все равно придется их ловить.

№ 4. Установка

Большинство наших лучших вариантов поддерживают установку как любителями, так и профессионалами. Рекомендуется профессиональная установка, особенно для крупных предприятий, даже если метод установки в основном является вопросом предпочтений.

Лучшая система безопасности для малого бизнеса

Для всех видов малого бизнеса все большее значение приобретают системы безопасности бизнеса. Независимо от того, являетесь ли вы владельцем ресторана, офиса, розничного магазина или даже домашнего бизнеса, выбор подходящей системы может оказаться сложной задачей из-за разнообразия возможностей. Наша цель — упростить процесс принятия решений. Сравнивая лучшие системы безопасности для малого бизнеса, представленные в настоящее время на рынке, мы хотим сузить область поиска. Вот некоторые из лучших систем безопасности для малого бизнеса, которые вы можете выбрать:

№ 1. Вивин

Как домохозяйства, так и предприятия могут выбирать из альтернатив, предлагаемых Vivint, которая также обеспечивает специализированную установку, которая может использовать любое существующее оборудование, которое у вас уже есть, и круглосуточный профессиональный мониторинг. Vivint предлагает интеллектуальные замки, интеллектуальную панель управления, датчики температуры или затопления, а также интеллектуальные термостаты. Также есть беспроводные камеры. Несмотря на то, что он предоставляет индивидуальные расценки для предприятий, его цены на домашнюю безопасность являются одними из самых низких в нашем списке. Мониторинг домашней безопасности стоит от 19.99 до 44.99 долларов в месяц, а стоимость комплектов оборудования начинается от 599 долларов.

№ 2. Сплетница

Бизнес-план Tattletale был в значительной степени разработан для удовлетворения потребностей больших открытых площадок, таких как строительные площадки, коммунальные службы, зоны отдыха, предприятия, занимающиеся садоводством или ландшафтным дизайном, школы и церкви. Особенности включают сверхкомпактную систему безопасности, которая может контролировать 500 датчиков и невидимые ограждения. Домашняя система Tattletale также доступна для использования малым бизнесом, но вам придется приобрести собственные замки или средства контроля доступа.

На веб-сайте Tattletale есть информация о ценах, в отличие от веб-сайтов многих коммерческих систем безопасности. Стоимость бизнес-планов с наружным мониторингом колеблется от 40 до 70 долларов в месяц. Есть два варианта домашнего мониторинга, которые можно использовать в офисах или торговых заведениях. За 33.95 доллара в месяц вы можете связаться с полицией, пожарными и медицинскими службами, а за 20.95 доллара вы просто получите SMS или оповещения по электронной почте.

№3. СимплиСейф

SimpliSafe — это хорошо известное решение для обеспечения безопасности, имеющее разумную стоимость и простое аппаратное обеспечение, которое вы можете установить самостоятельно. Это лучший выбор для компаний с ограниченными ресурсами, которым нужны самые основные типы безопасности, такие как замки, камеры и датчики окружающей среды, такие как затопление и пожар. Реальные пользователи дали ему положительные отзывы.

SimpliSafe набрал 4.15 балла из 5 в нашей оценке. Это бытовое решение не только экономически выгодно, но и может быть использовано в бизнесе. Он предоставляет стартовые пакеты, которые включают в себя выбор датчиков входа, детекторов дыма, датчиков движения, интеллектуальных замков, камер, брелоков и других гаджетов в дополнение к основной системе и клавиатуре. Кроме того, вы можете сделать свой набор. Стоимость одной единицы оборудования может варьироваться от 14.99 до 169.99 долларов.

№ 4. Бухта

Хотя основным продуктом Cove является система домашней безопасности, компания также предлагает программы для малого бизнеса по доступным ценам. Все его планы включают профессиональный мониторинг, хотя вы можете установить свою собственную систему или нанять кого-то, кто сделает это за вас.

Этот метод набрал 3.83 балла из 5 по нашей шкале. Cove получила самые высокие оценки за свою цену: планы начинаются всего с 14.99 долларов, а также оборудование по разумной цене. В целом он работает хорошо, только теряет оценки из-за несовместимости с другими устройствами и отсутствия аппаратного обеспечения, адаптированного к конкретным частям оборудования. Кроме того, в 2022 году жалоб потребителей стало больше, что снизило его рейтинг. Тем не менее, он прост в использовании и, как правило, предлагает хорошее соотношение цены и качества.

№ 5. Фронтпойнт

Frontpoint — это система домашней безопасности, которая находится под профессиональным контролем. Вы можете приобрести необходимые материалы, установить их самостоятельно, а затем получить план мониторинга. Покупка включает в себя 36-месячный пакет стоимостью 50 долларов в месяц, который включает защиту от кражи личных данных от Allstate Identity Insurance.

На протяжении всего нашего исследования система набрала 3.65 балла из 5. Он отлично показал себя с точки зрения общих функций, поддержки установки (важно для альтернатив установки своими руками) и стоимости. Он также получил высокие оценки за ценность, однако имеет некоторые более специфические функции, такие как биометрические замки и датчики, разработанные для определенных устройств. После Cove он имеет лучший рейтинг удовлетворенности клиентов и является отличной системой для большинства предприятий, которым требуется только базовая безопасность местоположения.

Стоимость системы безопасности бизнеса

Стоимость систем безопасности бизнеса зависит от множества факторов, одним из которых является рассматриваемая система. Независимо от того, предназначена ли система безопасности для малого или среднего бизнеса, а также от того, какой уровень защиты требуется компании, будет иметь большое влияние на цену.

Независимо от стоимостного фактора, бизнес, тем не менее, должен вкладывать деньги в качественное оборудование для систем безопасности. Аппаратное обеспечение, которое включает в себя камеры, датчики, сигнализацию, гайки и болты, может стоить от 1,000 до 3,000 долларов или даже до 10,000 XNUMX долларов, в зависимости от системы.

№1. Системы мониторинга

Если возникает вопрос о преступлении или ответственности, компания может использовать камеры наблюдения для наблюдения и сбора доказательств. Размер предприятия, количество камер, необходимых для его защиты, а также то, будут ли камеры вести наблюдение как внутри, так и снаружи предприятия, — все это влияет на стоимость системы видеонаблюдения. Цена системы наблюдения часто может варьироваться от 300 до 500 долларов в зависимости от ваших потребностей в безопасности.

№ 2. Система контроля доступа

Система контроля доступа обычно подключается к существующей сети или для этой цели создается специальная сеть. Используя систему контроля доступа, двери предприятий защищены электронным способом, поэтому их могут открыть только те, у кого есть код, ключ-карта, смартфон или даже тот, кто считывает отпечаток пальца пользователя. Некоторые системы контроля доступа также включают камеры и записывающие устройства. Система контроля доступа обычно требует затрат на установку около 1000 долларов за каждую дверь.

№3. Системы мониторинга окружающей среды

Как уже было сказано, целью такой системы является оценка качества здания по ряду параметров. Система оснащена датчиками и панелями, а ее цена колеблется от 150 до 300 долларов. Его можно использовать в ряде компаний, хотя в основном он используется в ИТ-центрах и на складах.

№ 4. Система кибербезопасности

Технологии улучшают как нашу повседневную жизнь, так и рост и признание предприятий. К сожалению, воры используют технологии для нанесения вреда или кражи у бизнеса, поэтому кибербезопасность так важна. Он защищает конфиденциальные данные, интеллектуальную собственность и частную информацию. Каждый месяц от малого и среднего бизнеса может потребоваться от 100 до 2,000 долларов США для обеспечения кибербезопасности.

Плата за установку и активацию

На стоимость установки систем безопасности существенно влияет размер бизнеса. Стоимость установки для небольших предприятий с менее чем 85 сотрудниками составляет от 100 до 300 долларов и от 200 до 600 долларов для компаний с более чем 85 сотрудников.

При оценке стоимости платы за установку системы безопасности важно учитывать тип системы, которая будет установлена, а также размер и сложность системы безопасности. Затраты на установку базовой системы видеонаблюдения и комплексной системы безопасности, включающей пожарную сигнализацию, видеонаблюдение, охранную сигнализацию и панели управления на выходных дверях, несопоставимы.

Беспроводная система безопасности бизнеса

Беспроводная система безопасности обычно использует беспроводной модуль для связи как с мобильным приложением, так и с центром мониторинга, когда предлагается профессиональный мониторинг. Его конструкции облегчают монтаж. Гибкость обновления вашей системы в любое время, совместимость с виртуальными личными помощниками, SMS-оповещения и мобильные приложения — это дополнительные преимущества беспроводной системы безопасности бизнеса. Ниже приведены некоторые из лучших беспроводных систем безопасности для вашего бизнеса.

№ 1. АТД

ADT — первая из наших лучших беспроводных систем безопасности для любого бизнеса. ADT — североамериканская компания с наибольшим опытом в области домашней безопасности. Они правильно установили и обслуживали гибридные, проводные и беспроводные системы сигнализации. Профессиональный мониторинг и домашний мониторинг через мобильное приложение также доступны в ADT Control. Приложение ADT Control получило более 40,000 XNUMX оценок от пользователей со средней оценкой почти пять звезд.

Клиенты ADT Control подписывают контракты на 36 месяцев обслуживания. В дополнение к ежемесячным платежам, включающим профессиональный мониторинг, оборудование может приобретаться со временем. Цены варьируются в зависимости от установленного оборудования. Каждый контракт включает страховой полис от кражи на 500 долларов.

№ 2. Фронтпойнт

Вторая система безопасности беспроводного бизнеса в нашем списке — Frontpoint. Frontpoint — лучший выбор для беспроводной домашней безопасности с возможностью самостоятельной установки и экспертным мониторингом. Это лучшее предложение с точки зрения превосходного обслуживания клиентов, надежных контрактов и первоклассного оборудования.

Клиенты, которым нужен постоянный мониторинг, обязательно должны подумать о безопасности Frontpoint. Самое короткое предложение Frontpoint — это 36-месячное обязательство, а самый короткий контракт на профессиональный мониторинг — один год. Каждый контракт имеет 30-дневную гарантию возврата денег от начала до конца.

Идеи Frontpoint имеют одноуровневую структуру. Хорошей новостью является то, что каждый должен приобрести план Ultimate за 49.99 долларов, который включает в себя все функции системы Frontpoint. В нем есть видеонаблюдение, профессиональное наблюдение, облачное хранилище и домашняя автоматизация. Беспроводная конструкция Frontpoint позволяет расширить вашу систему, даже если вы начинаете с простой системы.

№ 3. Бухта

Одним из ключевых преимуществ беспроводной домашней безопасности является простота установки, которую Коув смог продемонстрировать. На тыльной стороне их датчиков был клей, поэтому все, что нам нужно было сделать, чтобы закончить работу, это приклеить их к нашим стенам и дверям.

Удивительно, но каждая из беспроводных систем Cove нуждается в профессиональном мониторинге, который стоит не менее 17.99 долларов в месяц. Интерфейсы удаленного управления, Google и Alexa стоят дополнительно 27.99 долларов в месяц. Самоконтроль, к сожалению, не вариант, но если вы уверены, что вам нужен профессиональный мониторинг, Cove может подойти.

№ 4. Обитель

Последняя беспроводная система безопасности бизнеса в нашем списке — Abode. Современные системы домашней безопасности производятся Abode, и для самостоятельной установки не требуется никаких контрактов. Это одно из лучших решений для современной домашней безопасности. Одним из привлекательных моментов является его совместимость с приложениями личного помощника Google Home и Amazon Alexa.

В то время как беспроводная домашняя безопасность Abode все еще может работать без платы за мониторинг, в этом случае ваша сирена будет звучать, и вы все равно будете получать «чирикающие» уведомления о входе. Вы всегда можете добавить платный мониторинг через мобильное приложение Abode security. Год стоит 180 долларов, а три дня — 8 долларов. Платные опции включают экспертный круглосуточный мониторинг и облачное хранилище для видеозаписей с камер видеонаблюдения.

Какая система безопасности лучше всего подходит для вашего бизнеса?

Полный список лучших систем безопасности бизнеса

- АДТ. Выбор редактора

- ПростоСейф. Выбор редактора

- Вивин.

- Фронтпойнт

- Лорекс.

- Бухта.

Что такое система безопасности в бизнесе?

Система безопасности бизнеса — это набор аппаратного и программного обеспечения, защищающего от краж, злоумышленников и других опасностей.

Сколько стоит система безопасности для малого бизнеса?

Для анализа общей стоимости системы безопасности бизнеса для небольшой или средней организации можно использовать три ценовых фактора:

- Оборудование для обеспечения безопасности: обычно от 1,000 до 2,500 долларов.

- Стоимость установки и активации: обычно от 300 до 500 долларов.

- Мониторинг сигналов тревоги стоит в среднем от 40 до 120 долларов.

Сколько стоит бизнес ADT?

Начальная цена пакета ADT Secure Home Package составляет от 599 до 899 долларов авансом плюс 49.99 долларов в месяц или. от 65 до 60.97 долларов в месяц.

Что такое 4 типа безопасности?

Долговые ценные бумаги, долевые ценные бумаги, производные ценные бумаги и гибридные ценные бумаги — сочетание долга и собственного капитала — представляют собой четыре основные категории ценных бумаг.

Каковы 3 примера системы безопасности?

Примеры включают три упомянутых выше замка и барьера по периметру, а также системы освещения для наблюдения и предотвращения несанкционированного проникновения.

Заключение

В зависимости от вида бизнеса, которым вы занимаетесь, и размера помещения, вам необходимо внедрить систему безопасности бизнеса, будь то беспроводная или нет, независимо от стоимости. Это связано с тем, что камеры видеонаблюдения служат третьим глазом и обеспечивают дополнительную безопасность для вашего бизнеса.

Часто задаваемые вопросы о системе безопасности бизнеса

Из чего состоит эффективная система безопасности?

Хорошая система безопасности проста в использовании, безопасна и не требует больших затрат. Кроме того, она гибкая и масштабируемая, а также имеет лучшие функции оповещения и отчетности, чем другие системы.

Какие три типа системы безопасности существуют?

Существует три основных типа средств контроля безопасности или областей. Существуют средства контроля безопасности для управления, операций и самого здания.

Статьи по теме

- ЛУЧШАЯ НАРУЖНАЯ СИСТЕМА НАБЛЮДЕНИЯ ДЛЯ БИЗНЕСА в 202 году3

- 11 лучших систем видеонаблюдения для бизнеса в 2023 году (+ обзоры)

- ПРЕДЕЛ НАЛОГА СОЦИАЛЬНОГО ОБЕСПЕЧЕНИЯ: Каков предел налога на социальное обеспечение на 202 год?3

Рекомендации

- https://fitsmallbusiness.com

- https://forbel.com

- https://www.security.org

Источник: businessyield.com

Особенности обеспечения информационной безопасности малого и среднего бизнеса

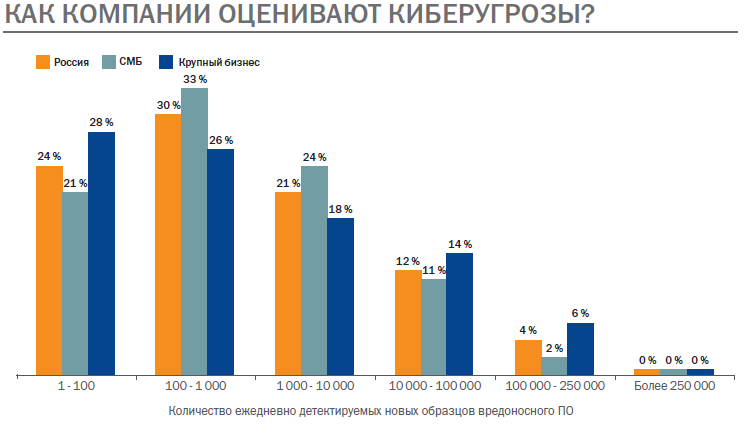

В статье будут рассмотрены основные тенденции развития угроз для малого и среднего бизнеса (SMB), статистика различных компаний в оценивании киберугроз. Также будут проанализированы ключевые источники внутренних и внешних угроз, а также применяемые на практике методы защиты от них.

Введение

Пересылка электронных сообщений, поиск новых клиентов и партнеров в сети, использование IM-мессенджеров и социальных сетей для общения и, что самое важное, использование банк-клиентов для проведения финансовых операций – так выглядит рабочий день в небольшой компании.

Ежегодно количество киберугроз растет в количественном и качественном отношении. Злоумышленники совершенствуют технологии для заражения большего количества компьютеров. По данным «Лаборатории Касперского», ежедневно появляется около 200 тысяч новых образцов вредоносного кода.

Бизнес зависим от интернета, который таит в себе множество угроз. Не стоит забывать и о внутренних угрозах: утечке данных, уязвимостях в используемом программном обеспечении, шпионаже и т.д. Весь спектр внешних и внутренних угроз ставит перед небольшими компаниями непростую задачу по созданию системы IT-безопасности, которая позволит эффективно противостоять современным угрозам.

Проблематика SMB

Малый и средний бизнес, в отличие от больших компаний, не считает приоритетной задачу разработки четкой стратегии развития IT-инфраструктуры своего предприятия, на первое место ставится продуктовая, операционная или маркетинговая деятельность. Отсюда и возникают проблемы, связанные с информационной безопасностью.

Немаловажной причиной является отсутствие квалифицированного персонала, в редких случаях небольшие компании могут похвастаться наличием в штате IT-специалиста. Обычно его функции выполняет опытный пользователь из числа штатных сотрудников или, в лучшем случае, приходящий системный администратор. Многие небольшие компании не имеют штатного специалиста по IT, поэтому об отдельном специалисте по ИБ даже и речи идти не может. Как правило, такие организации работают по принципу «пока гром не грянет», ведь превентивно оценивать возможные риски IT-безопасности просто некому. В лучшем случае вопросами информационной безопасности занимается IT-отдел или внутренняя служба безопасности.

Согласно недавнему исследованию* «Лаборатории Касперского» и «B2B International» 96% опрошенных IT-специалистов неверно оценивают скорость появления новых угроз, лишь 4% опрошенных дали близкую к реальности оценку.

Рисунок 1. Оценка специалистами масштабов появления новых угроз по данным «Лаборатории Касперского»

В небольших компаниях руководящее звено не придает особой значимости вопросам информационной безопасности, считая киберугрозы несущественным риском для бизнеса, и, как следствие, выделяет недостаточно времени и средств на решение вопросов безопасности. Ограниченность бюджета заставляет компании переходить на бесплатное или нелицензионное программное обеспечение.

Особенно остро проблема отсутствия средств и использование нелицензионного программного обеспечения ощущается в регионах. Неделями не обновляемые антивирусные базы, ввиду блокировки лицензии защитного программного обеспечения – стандартная картина для маленькой фирмы. Обучение персонала компании основам работы с IT-системами особенно важно, так как человеческий фактор нередко играет решающую роль при проведении атаки на компанию. Однако в 2013 году интерес к инвестициям в обучение персонала работе с IT-системами снизился на 7%.

Рисунок 2. Приоритетные задачи IT-отделов компаний SMB по данным исследования «Лаборатории Касперского»

Внутренние угрозы

Уязвимости в программном обеспечении, утечка данных или кража мобильных устройств сотрудников компании приносит большую головную боль специалистам по информационной безопасности. Для минимизации инцидентов, связанных с внутренними угрозами, на средних и крупных предприятиях используются программно-аппаратные DLP-системы, которые позволяют осуществлять комплексные мероприятия по предотвращению утечки данных из компании. Шифрование деловой переписки, папок и файлов, контроль съемных носителей – небольшой перечень действий необходимых для минимизации утечки данных. Управление обновлением программного обеспечения – один из ключевых аспектов внутренней безопасности, так как подавляющее большинство атак начинается с эксплуатирования уязвимостей в ПО. Отчет «Лаборатории Касперского» это подтверждает.

Рисунок 3: Динамика распределения внутренних угроз по данным исследования «Лаборатории Касперского»

Так в 2010 году, используя уязвимость в браузере Internet Explorer, была осуществлена атака на ряд известных мировых компаний, в том числе корпорация Google сообщила о факте получения киберпреступниками доступа к почтовым серверам Gmail. Примеров таких атак масса, злоумышленники получают доступ не только к данным клиентов компаний, но и конфиденциальным данным самой компании.

Любопытной особенностью является тот факт, что компании часто заботятся о новейших уязвимостях, но забывают про старые бреши, которые до сих пор используются для атак. Анализ крупных инцидентов в прошлом, зачастую свидетельствует о том, что в них не были использованы уязвимости нулевого дня. На эту тему было проведено специальное исследование.

Доминирующей концепцией последних нескольких лет становится использование личных мобильных устройств сотрудников в рабочих целях, так называемый BYOD (Bring Your Own Device). Современный бизнес поощряет мобильность сотрудников, делая их более лояльными, позволяя находиться вне офиса и выполнять рабочие задачи. Использование собственных устройств порождает дополнительные IT-риски для компаний, новые устройства превращаются в точки доступа к корпоративной инфраструктуре.

Существует несколько подходов для обеспечения безопасности при использовании BYOD:

- VDI (Virtual Desktop Infrastructure) — технология позволяет организовать доступ к рабочим местам, используя специальные приложения или операционные системы, запущенные в виртуальной среде на серверах организации. Подход обеспечивает централизованное администрирование и хранение данных.

- MDM (Mobile Device Management) — программное обеспечение для доступа к корпоративной инфраструктуре с мобильных устройств.

- Клиентское ПО безопасности — клиент на мобильном устройстве пользователя, обеспечивающий антивирусную защиту и фильтрацию трафика.

В России BYOD развивается менее активно, чем во всем мире. Причина отставания находится в ментальности руководства, привыкшего находиться в офисе и того же требующего от своих подчиненных. Старая закалка далеко не единственная причина: защита BYOD, помимо современных методов управления, требует инвестиций в безопасность, на что малый и средний бизнес реагирует неохотно. Некоторые компании практикуют тотальный запрет использования мобильных устройств. Согласно проведённым исследованиям, лидером по внедрению BYOD выступает – Китай, самым ярым противником — Япония.

В небольших компаниях вопрос защиты от внутренних угроз стоит острее, чем в среднем и крупном бизнесе. Это обусловлено отсутствием IT–отделов, служб безопасности и, как следствие, приводит к бесконтрольности сотрудников.

Для малого бизнеса существуют комплексные решения, объединяющие в себе антивирусные компоненты, фильтрацию контента и трафика, а так же шифрование необходимых данных. К таким решениям предъявляется дополнительное требование – простота установки и настройки, для того, чтобы с ним мог разобраться продвинутый пользователь, который отвечает за IT–процессы в маленьких компаниях.

Наличие в сети компании привилегированных пользователей, делает сеть уязвимой перед действиями своих же сотрудников. Привилегированные пользователи нередко пренебрегают политиками безопасности компании, пароли для учетных записей могут не изменяться годами. Более того, встречаются ситуации, когда несколько сотрудников, имеющие административные права, используют одну учетную запись для внесения изменений, в таком случае невозможно установить лицо, допустившее утечку информации. Подробно проблемы контроля привилегированных пользователей были рассмотрены в этой статье. Для контроля привилегированных пользователей существуют специальные решения, например Wallix AdminBastion.

Внешние угрозы

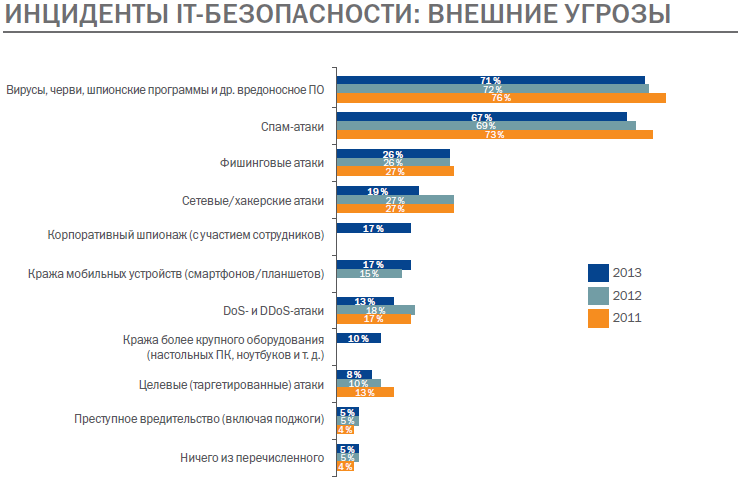

По статистике «Лаборатории Касперского» 95% российских компаний подвергались внешней атаке в 2013 году. Причем наибольшую угрозу представляют собой вредоносные программы.

Рисунок 4: Динамика развития внешних угроз по данным «Лаборатории Касперского»

Профессиональные киберпреступники действуют исключительно в финансовых интересах, изобретая новые способы проникновения в компьютерные системы. Ярким примером вредоносной программы, нацеленной на кражу финансовой информации, стала троянская программа Zeus.

Многомодульность программы позволяет ей осуществлять всесторонний шпионаж на зараженной машине, отличительной особенностью «Зевса» стало использование мобильной версии, которая отвечает за перехват mTAN кодов в SMS от банков. Среди атакуемых организаций представлены российские банки и платежные системы.

Малый бизнес в силу своих особенностей менее защищен, чем средний и крупный бизнес. Любой системный администратор может рассказать множество историй, как в небольших организациях ему приходилось бороться с заражением и его последствиями. Нередко в маленьких компаниях пользователи работают с правами администратора.

Ничего удивительного в этом нет, но отсутствие понимания необходимости комплексной защиты в таких организациях играет злую шутку с финансами компании. Предотвратить заражение обходиться значительно дешевле – нейтрализации и устранения последствий. К сожалению, пока «гром не грянет» — редко кто задумывается над этими вопросами.

Популярность спам-атак снижается с каждым годом. Если средний бизнес видит в спаме угрозу, которая может парализовать обмен информацией в компании, то представители малого бизнеса скептически относятся к этой проблеме, зачастую в организации отсутствует даже собственный почтовый сервер, сотрудники пользуются публичными сервисами для обмена информацией.

В киберпреступном мире существует масса группировок, готовых за определенную плату произвести DDoS-атаку на сайт неугодной компании. Атакуемый ресурс становится недоступным и компания — жертва несет убытки, связанные с недоступностью сервисов. Ущерб от атак носит не только финансовый, но и репутационный характер.

Примером подобной атаки, получившей широкую огласку в СМИ, стала атака на системы онлайн-бронирования компании «Аэрофлот» в 2010 году. Ущерб от атаки компании «Аэрофлот» оценивается в 146 млн. рублей, компании Assist – партнера «Аэрофлота» в 15 млн. рублей. В июле 2013 года организатор атаки был осужден на 2,5 года лишения свободы. Большой бизнес осознает опасность DDoS-атак и старается подготовить и защитить свою инфраструктуру от возможной атаки, однако получается далеко не всегда. Ботнеты, используемые для атак, способны генерировать трафик в десятки Gb/s, защита в такой ситуации становится нетривиальной задачей.

Зарекомендовавший себя в преступных кругах фишинг, активно набирает обороты и применяется злоумышленниками для получения конфиденциальной информации. Например, с помощью фишинговой атаки в 2013 году хакер смог получить данные 2 млн. абонентов Vodafone Germany. Сотрудники компаний стали чаще использовать мобильные гаджеты для работы и угроза кражи девайса, который имеет доступ в корпоративную сеть, постоянно растет.

Методы защиты

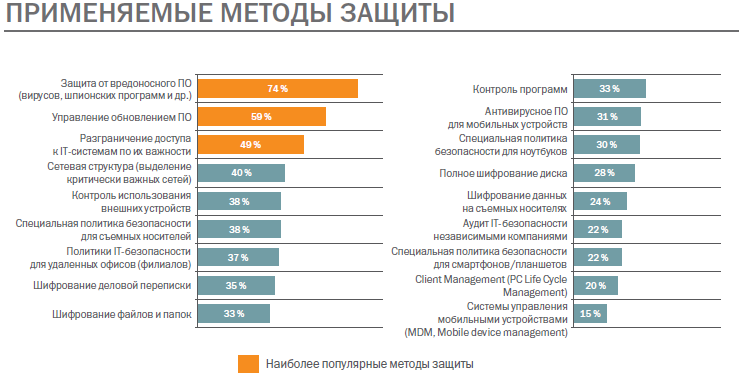

Наиболее распространенной мерой обеспечения информационной безопасности в компаниях остается использование антивирусной защиты.

Рисунок 5: Методы, применяемые для защиты информации по данным «Лаборатории Касперского»

Сигнатурных и эвристических методов защиты недостаточно для обеспечения безопасности от новейших угроз. Для защиты от эксплуатирования уязвимостей в операционной системе и приложениях следует использовать решения, которые включают в себя компоненты анализа поведения программ, одним из таких решений является Kaspersky Small Office Security.

Управлению обновления программного обеспечения уделяется большая роль, ведь уязвимое программное обеспечение является одним из основных источников угроз. Для централизованного обновления развертываются специальные системы, пренебрежение которыми может обернуться миллионными потерями. Использование сетевых экранов и IDS вкупе с DLP позволяет эффективно противостоять сетевым атакам, своевременно выявлять подозрительный трафик в сети и обнаруживать утечку конфиденциальных данных из компании.

Большинство компаний разграничивает доступ к IT-системам, согласно уровню доступа сотрудников предприятия. Выстраивание внутренней информационной безопасности без контроля мобильных устройств сотрудников, сводит на нет меры по предотвращению утечек информации.

Мобильные устройства, будь то смартфоны или планшеты, могут быть скомпрометированы злоумышленниками для получения доступа к внутренней инфраструктуре компании с ее конфиденциальной информацией. Уже сейчас существуют решения позволяющие обеспечивать комплексную защиту мобильных устройств, надежно защищая их от вредоносных программ, спама и фишинга. Мобильное устройство может быть утеряно или украдено, в этом случае необходимо иметь возможность удаленного контроля устройства. Удаленная блокировка и очистка устройства, в случае его утери или кражи, реализована в защитном приложении для мобильных устройств, входящем в пакет Kaspersky Small Office Security. При утере или краже мобильного устройства такой функционал становится незаменимым, позволяя минимизировать риск кражи конфиденциальных данных.

В средних и крупных компаниях применяется запрет использования съемных носителей. Принесенный на флешке червь одним из сотрудников мгновенно станет достоянием всей сети. Червь Kido, использовавший сменные носители для своего распространения, являлся в кошмарных снах системным администраторам, в сети которых были разрешены сменные носители. Современные решения для малого бизнеса должны обеспечивать автоматический контроль использования подключаемых устройств.

Выводы

Большинство компаний недооценивает риски связанные с киберугрозами. Компании должны инвестировать в обучение сотрудников, объясняя базовые правила безопасной работы в сети и повышая уровень осведомленности о новых угрозах. Грамотные пользователи на рабочих местах – хорошая основа для информационной системы безопасности компании.

Концепция BYOD, набирающая популярность, создает для бизнеса дополнительные риски информационной безопасности, для решения которых необходимо использование специальных политик для мобильных устройств и MDM. Вопросы информационной безопасности для небольших компаний отходят на задний план или вообще не решаются.

Сотрудники компаний имеют права администратора, полный доступ ко всем устройствам и системам, что вызывает бесконтрольное использование ресурсов организации. Отдельная защита требуется при работе с системами онлайн-банкинга и другими платежными системами, которая позволит обезопасить сотрудников от ввода данных на фишинговых сайтах и перехвата параметров доступа к счетам вредоносными программами. Небольшим компаниям нужно универсальное решение за разумную стоимость, отличающееся простотой установки и управления, которое позволит гибко настроить использование ресурсов компании, а так же обеспечит комплексную защиту от всех типов угроз. Примером такого решения служит Kaspersky Small Office Security.

Источник: www.anti-malware.ru